物聯網(IoT)正在改變我們各個行業的效率,包括醫療保健和物流,但也引入了新的安全風險,尤其是物聯網驅動的分散式阻斷服務(DDoS)攻擊,讓這項流傳已久的攻擊手法更加地強大且不受控制。

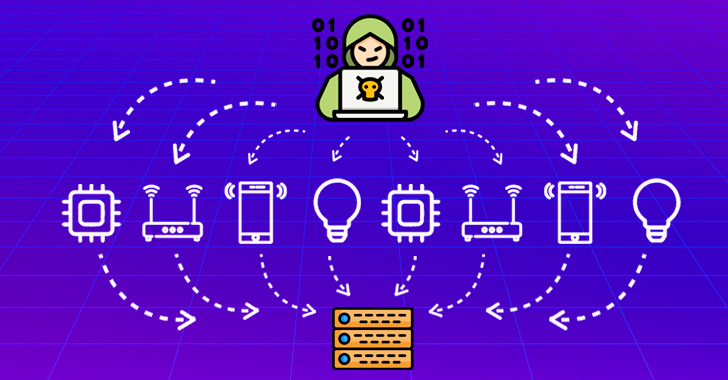

物聯網飛快發展的同時也忽略了安全性,這些安全性不佳的設備成為攻擊者眼中甜美的獵物,並將其納為殭屍網路的一部分。由攻擊者控制的殭屍網路可以迅速擴大並執行各種攻擊,包括DDoS、數據竊取、廣告欺詐、加密貨幣挖礦、垃圾郵件、釣魚、數據收集和竊聽等,而不被設備擁有者察覺。

雖然殭屍網路並不是什麼新鮮事物,但物聯網殭屍網路帶來了特定的威脅。物聯網設備的數量在2022年達到160億,預計到2025年將超過300億。這些設備鮮少更新安全漏洞、並且使用不安全的系統預設,能輕易地被攻擊者所控制。

殭屍網路攻擊單單在2023年上半年即增長了300%,造成全球金融損失估計達到25億美元。在2023年,90%的複雜DDoS攻擊都基於殭屍網路所發起,參與殭屍網路攻擊的物聯網設備數量估計在一年內從20萬增加到約100萬臺,同時受到殭屍網路攻擊的漏洞數量增加了一倍有餘。預計到2023年,物聯網設備將增長18%,達到144億臺,到2025年預計將增至270億臺,隨著物聯網和DDoS攻擊的同步上升,物聯網驅動的DDoS攻擊將在不久的將來成為越來越嚴重的威脅。

針對這樣的新型態攻擊,我們可以實施以下的措施來減緩該資安風險的發生與帶來的損失:

- 制定基於物聯網設備的安全政策:更改預設密碼,並且定期更新韌體,提供有關物聯網安全和滲透測試的教育和培訓。

- 威脅聯防:透過威脅情資的快速交換機制,第一時間進行設備快速檢測並消除新興威脅,強化全域防禦能力。

- 定期更新設備:確保物聯網設備安裝了最新的韌體和軟體更新,防止已知漏洞被利用。

- 實施縱深防禦策略:部署全面的安全策略,包括防火牆、入侵檢測系統和網路應用安全解決方案。

物聯網驅動的DDoS攻擊如同殭屍一般除之不盡,是一場需要持之以恆的長期戰鬥。但通過不屬完善的解決方案、建立良好的資安政策,企業就可以顯著地減少風險,降低實質上的金融損失。

更多關於DDoS的資訊都在竣盟科技:

微軟Outlook 在親俄駭客組織的DDoS攻擊後在周一當掉

大規模DDoS攻擊!烏克蘭國防部以及國營銀行的網站遭網攻,不排除源自俄羅斯!

新型殭屍網路Abcbot鎖定中國雲端供應商,會是日後DDoS攻擊的信號嗎?!