根據資安公司ESET 的研究,名為Evasive Panda 的中國APT駭客組織以中國非營利組織為目標,利用自訂義的自定義後門MgBot,作為騰訊QQ 即時通訊應用程式自動更新的一部分,來監視受害者並從他們的設備收集數據。研究指出該活動於 2020 年 11 月開始,攻擊鏈旨在分發 MgBot 惡意軟體的 Windows 安裝程式,大多數受害者是國際NGO(非政府組織)的成員,分佈在甘肅、廣東和江蘇等省份,顯示出相當具體和集中的目標。

中國國家級駭客組織Evasive Panda,也被稱為 Bronze Highland 和 Daggerfly,是一個至少從 2012年開始活躍的網路間諜組織,此前曾針對中國大陸、香港、澳門、尼日利亞以及東南亞和東亞多個國家的組織和個人發動攻擊。

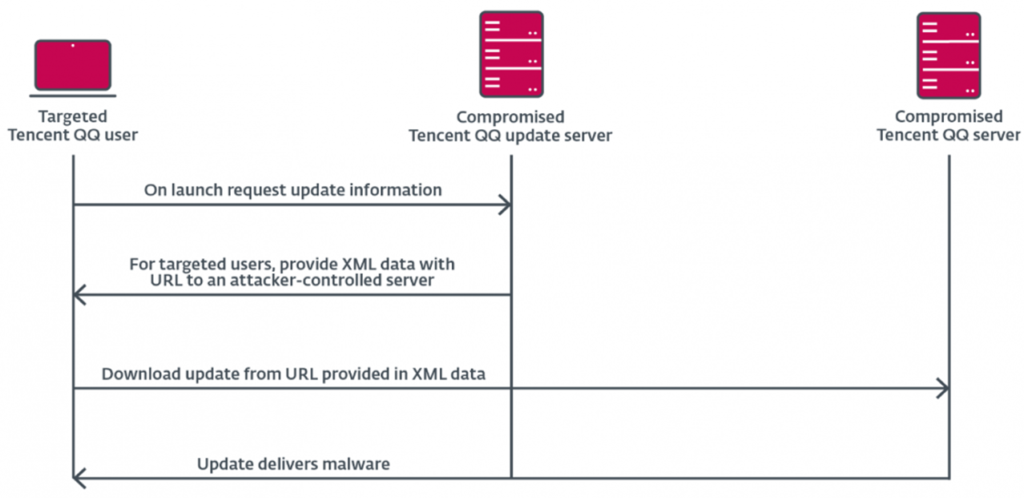

ESET 報告稱,MsgBot惡意軟體負載作為騰訊 QQ 軟體更新從屬於軟體開發商的合法 URL 和 IP 地址傳遞給受害者,這意味著攻擊可能有兩種情況 – 供應鏈攻擊或中間人 (Adversary-in-the-middle AITM) 攻擊。

在第一種情況下,Evasive Panda 必須入侵騰訊 QQ 的更新分發伺服器,以合法軟體更新為幌子將木馬化應用程式“QQUrlMgr.exe”發送給受害者。ESET 注意到更新程式的木馬化版本從寫死 URL的(“update.browser.qq[.]com”)獲取惡意軟體,並使用與伺服器提供的MD5 哈希匹配的寫死解密密鑰,由於騰訊並未回應ESET的提問,該網址的合法性還有待確認。此外,分析人員無法從伺服器檢索 XML 更新數據的樣本,因此未能揭示惡意軟體的傳遞機制。

若在中間人攻擊情況下,ESET注意到與過去採用這種策略的活動,涉及名為 LuoYu 的中國駭客團隊, 卡巴斯基也在2022 年 6 月詳細報告了該活動,攻擊活動使用 “WinDealer”惡意軟體,從中國電信生成隨機 IP 地址來執行 AITM 或攻擊者端攔截。這些 IP 似乎與在 Evasive Panda 活動中傳送 MgBot 惡意軟體的 IP 範圍相同。

雖然根據觀察到的巧合和可能的解釋,這兩種情況都是合理的,但 ESET無法找到明確的證據,許多問題仍未得到解答。

在此活動中提供的 MgBot有效負載(Payloads)是 Evasive Panda 自 2012 年開始營運以來一直使用的 C++ Windows 後門。

ESET 報告稱,自Malwarebytes 在 2020 年對MgBot進行分析以來,該惡意軟體的安裝程式、後門、功能和執行鏈基本保持不變。

MgBot 使用模組化架構來擴充其功能,從執行專門功能的 C2 接收 DLL plugin 模組,包括:

*特定騰訊應用程式的keylogging記錄

*從硬碟和 USB筆型隨身碟中竊取檔案

*收集複製到剪貼板的文本

*收集輸入和輸出音頻流

*從 Outlook 和 Foxmail 電子郵件客戶端竊取憑證

*從 Chrome、Opera、Firefox、Foxmail、QQBrowser、FileZilla、WinSCP 等竊取憑證

*竊取存儲用戶歷史消息的騰訊QQ數據庫內容

*竊取騰訊微信資料

*從 Firefox、Chrome 和 Edge 竊取 cookies

Evasive Panda APT 被發現針對中國用戶,旨在從中國應用程式竊取數據,利用不明確的方法對騰訊 QQ 軟體執行供應鏈攻擊。這是該組織超越社交工程、網路釣魚、SEO 投毒等標準感染方法的最新的例子,ESET呼籲潛在目標需提高警惕。

“轉貼、分享或引用文章內容,請註明出處為竣盟科技https://www.billows.tech/, 以免觸法”