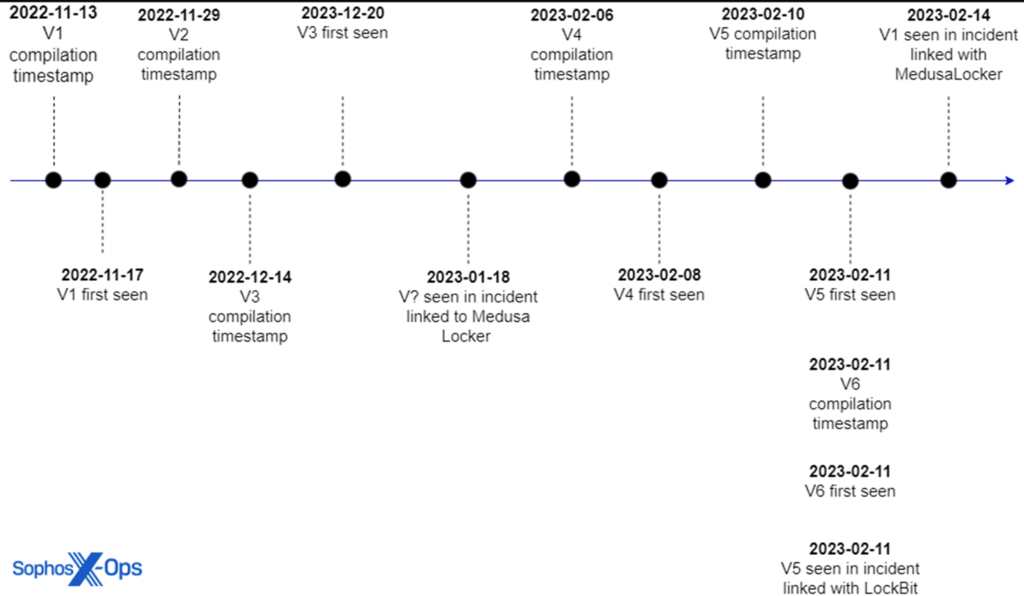

研究發現,一種名為 AuKill 的新型駭客工具因其隱蔽功能而越來越受到攻擊者的青睞,該工具旨在通過自帶驅動程式攻擊手法(Bring Your Own Vulnerable Driver,BYOVD)來關閉端點偵測和回應(EDR) 軟體。BYOVD 技術依賴於攻擊者濫用由 Microsoft 簽章的合法但過時且可利用的驅動程式(或使用被盜或外洩露的憑證)來獲得提升的特權並關閉安全機制。自今年年初以來,AuKill 已被用於至少三起勒索軟體攻擊。根據Sophos 報告,研究人員觀察到不同的攻擊者團體在各種惡意活動中使用 AuKill來關閉 EDR 進程:

*在 2023 年的首兩個月,觀察到兩起不同的Medusa Locker 勒索軟體攻擊活動。在 1 月 18 日和 2 月 14 日,攻擊者使用 AuKill 終止了 EDR進程,然後部署了 Medusa Locker 勒索軟體

*2 月的另一起活動則發現AuKill 被用來部署 LockBit 勒索軟體

AuKill是如何運作的?

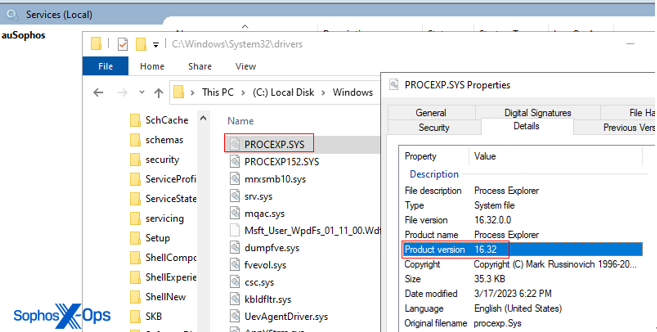

AuKill 工具針對Process Explorer的 v16.32 (過時版本)透過自帶易受攻擊驅動程式攻擊 BYOVD的技術終止 EDR 進程。

*感染後,它在 Microsoft Process Explorer v16.32 使用的驅動程式旁邊放置一個易受攻擊的 Windows 驅動程式 procexp.sys。Process Explorer是一個非常流行且合法的實用程式,可幫助收集有關活動 Windows 進程的資料。

*接下來,AuKill會檢查它是否以 SYSTEM 權限運行。如果不是,它會嘗試通過模擬 TrustedInstaller Windows 模組安裝程序服務來升級到所需的權限。

*它啟動多個線程來掃描和終止與 EDR 相關的服務和進程。AuKill 針對的 EDR供應商和服務因樣本而異,包括 Microsoft、Sophos、Splashtop 和 Aladdin HASP Software。

在default情況下,Windows使用驅動程式簽章強制功能來確保內核模式驅動程式在操作系統允許其執行之前已由有效的程式簽章機構簽章。為了繞過安全措施,攻擊者需要找到一種方法讓惡意驅動程式通過受信任的憑證簽章,或者濫用合法的商業軟體驅動程式來達到他們的目標。在 Sophos 觀察到的攻擊中,攻擊者使用了由 Microsoft 建立並簽章的驅動程式。

Process Explorer 驅動程式是Windows Sysinternals開發的一套進階的系統管理工具套件的一部分,是一種進程檢視器和控制公用程式。 根據Sophos ,AuKill 將名為 PROCEXP.SYS 的驅動程序式(來自進程資源管理器的發行版 16.32)放入 C:\Windows\System32\drivers 路徑。合法的 Process Explorer 驅動程式名為 PROCEXP152.sys,通常位於同一位置。兩個驅動程式都可以存在於運行 Process Explorer 副本的機器上。AuKill 安裝程式還將其自身的可執行副本放入 System32 或 TEMP 目錄,作為服務運行。

AuKill 並不是第一個通過 Process Explorer 針對 EDR 服務的工具。過去,一個名為 Backstab 的開源工具執行了類似的操作。據信,AuKill 是使用與 Backstab 相同的核心技術開發的。Sophos 報告稱研究人員收集了 AuKill 惡意軟體的六種不同變種,這些變種與開源工具 Backstab 有多種相似之處。研究人員觀察到的相似之處包括debug字串,以及與驅動程式互動的幾乎相同的程式碼邏輯。

AuKill的部分入侵指標(Indicator of compromise -IOCs):

SHA 1

f7b0369169dff3f10e974b9a10ec15f7a81dec54

23b531ae8ca72420c5b21b1a68ff85524f36203a

7f93f934b570c8168940715b1d9836721021fd41

“轉貼、分享或引用文章內容,請註明出處為竣盟科技https://www.billows.tech/, 以免觸法”