攻擊者正在入侵安全性差且暴露於互聯網的微軟 SQL 伺服器以部署 Trigona 勒索軟體

Trigona勒索軟體的logo

4月17日,根據韓國資安公司 AhnLab,攻擊者正在侵入 Microsoft SQL (MS-SQL) 伺服器以安裝 Trigona 勒索軟體有效負載並加密檔案。由於這些伺服器沒有得到很好的保護並且暴露在互聯網上,攻擊者可通過使用易於猜測的帳號憑證,使用暴力或字典攻擊來存取 MS-SQL伺服器。在成功連接到伺服器後,攻擊者將部署名為CLR Shell的惡意程式,可允許攻擊者利用Windows 輔助登錄服務中的漏洞獲取系統資訊並將提升權限到 LocalSystem。CLR Shell 是一種 CLR 程式集惡意軟體,它接收來自攻擊者的命令並執行惡意行為,類似於 Web伺服器的 WebShell。

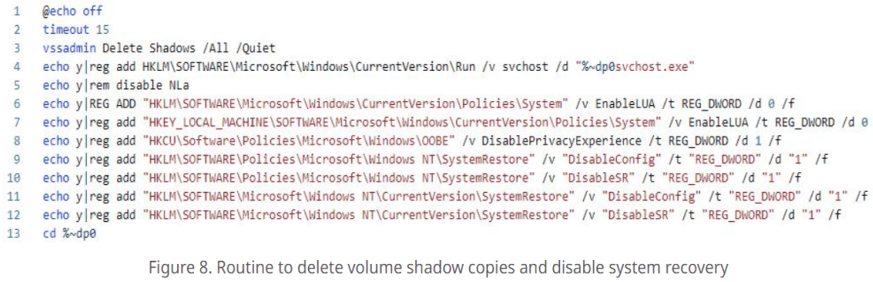

根據AhnLab 對ASD 日誌的分析顯示,MS-SQL 進程 sqlservr.exe 以啟動偽裝為svchost.exe的Trigona勒索軟體。當 svcservice.exe 作為服務執行時,它會執行 Trigona 勒索軟體,還會建立並執行用於執行勒索軟體的 svchost.bat,svchost.bat 再將 Trigona 二進製檔案註冊到 Run key以保持持久性。svchost.bat 還會刪除卷影副本並關閉系統恢復功能,以防止受害者恢復加密檔案。

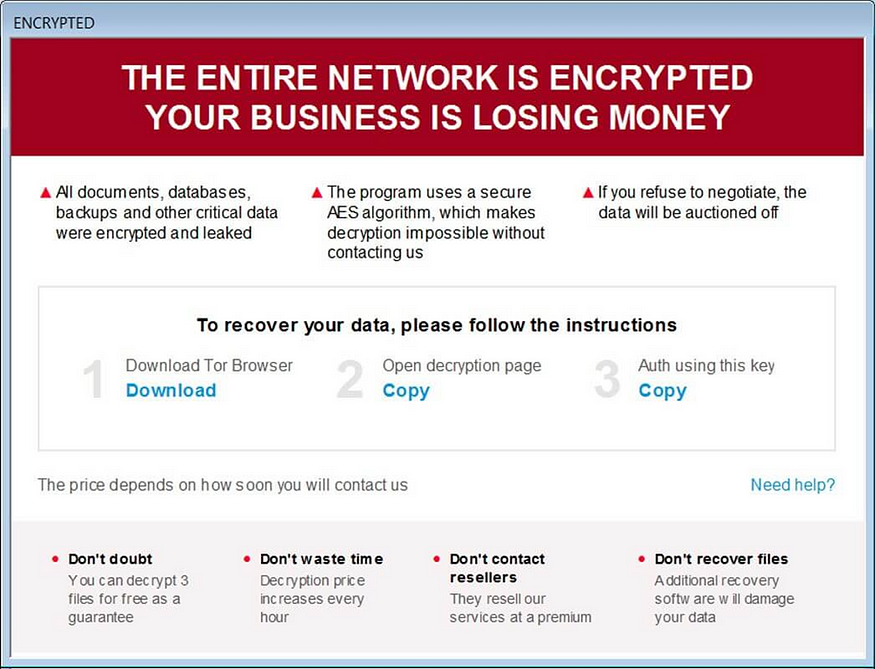

勒索軟體通過添加 ._locked副檔名來重新命名加密檔案,並在每個檔案夾中建立名為“how_to_decrypt.hta”的勒索信,其中包含有關攻擊的資訊、指向 Trigona Tor協商網站的連結以及包含登錄協商站點所需的授權密鑰的連結,Trigona 勒索軟體操作於 2022 年 10 月首次被 MalwareHunterTeam發現,以僅接受全球受害者使用 Monero 加密貨幣支付的贖金而聞名。Trigona 勒索軟體組織一直是源源不斷的攻擊的幕後黑手,自今年年初以來,至少有 190 次提交給 ID Ransomware組織平台。

Ahn Lab敦促管理員必須使用不容易猜到的密碼,並定期更改它們,以保護資料庫伺服器免受暴力破解和字典攻擊。SQL server的 V3應更新到最新版本,以便防止惡意軟體感染。管理員還應使用安全程式(如防火牆)用於從外部存取的資料庫伺服器,以限制外部威脅參與者的存取。

Trigona勒索軟體的部分入侵指標(Indicator of compromise -IOCs)

– 1cece45e368656d322b68467ad1b8c02 — Trigona Dropper (svcservice.exe)

– 530967fb3b7d9427552e4ac181a37b9a — Trigona Ransomware (svchost.exe)

– 1e71a0bb69803a2ca902397e08269302 — Batch Runner (svchost.bat)

– 46b639d59fea86c21e5c4b05b3e29617 — CLR Shell

– 5db23a2c723cbceabec8d5e545302dc4 — nt.exe

“轉貼、分享或引用文章內容,請註明出處為竣盟科技https://www.billows.tech/, 以免觸法”