伊朗國家級駭客組織MuddyWater被發現參與一個針對兩個以色列實體的魚叉式釣魚攻擊活動,最終成功部署了遠端管理工具,N-able的Advanced Monitoring Agent。

網路安全公司Deep Instinct揭露了有關這些攻擊的詳細資訊,在過去MuddyWater也曾使用類似的攻擊鏈來部署其他遠端

存取工具,如ScreenConnect、RemoteUtilities、Syncro和SimpleHelp。

Deep Instinct表示作為伊朗網路威脅能力迅速提高的進一步證據,他們還發現MuddyWater利用了一個名為MuddyC2Go的新命令和控制(C2)框架,這是MuddyC3和PhonyC2的後繼者。

該組織至少自2017年以來一直活躍至今,據信是伊朗情報和安全部(MOIS)所支持的,與MOIS相關的集團還包括OilRig、Lyceum、Agrius和Scarred Manticore等。

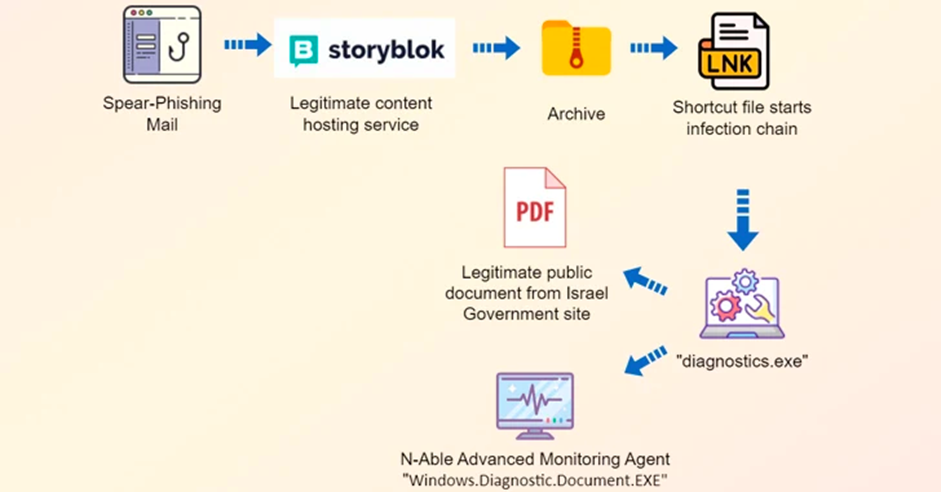

之前的攻擊序列包括發送帶有惡意連結的魚叉式釣魚郵件,這些連結是在存放在各種文件共享平台上的HTML、PDF和RTF附件,最終會導致將上述其中一種遠程管理工具下載到受害者系統。

這一次的攻擊中,MuddyWater使用了一個名為Storyblok的新文件共享服務來啟動多階段感染行為。安全研究員Simon Kenin指出,它包含隱藏檔案、一個啟動感染的LNK文件,以及一個用於將誘餌文件取消隱藏並執行Advanced Monitoring Agent(一個遠程管理工具)的可執行檔案。

在受害者被感染後,MuddyWater操作者將使用合法的遠程管理工具連接到受感染主機並開始對目標進行偵查行為。呈現給受害者的誘餌文件是來自以色列公民事務委員會的官方備忘錄,可以從其官方網站上公開下載。

MuddyWater的部分入侵指標(Indicator of compromise -IOCs):

SHA 256

a2ae5e994c0b515cadd425cfda4d4ae33b71893c45b702e1f8c1a495dc1b440f

5342101fdca144d084efffac753ab7cdede06a6f78f830309dc4f7ea3a626357

SHA 1

89b2fd7af39f3acdc2e03402976695dbf64fa463

000dc108e0bc846693d48b52679aff3155db79c8

MD5

e8f3ecc0456fcbbb029b1c27dc1faad0

dd247ccd7cc3a13e1c72bb01cf3a816d

更多APT組織攻擊事件:

iPhone上的 LightSpy 間諜軟體,被證實與中國駭客組織APT41有所關聯!

中國 APT組織利用 HTML挾帶手法來攻擊歐洲外交部和大使館

研究稱中國APT駭客利用MgBot惡意軟體攻擊騰訊QQ,以監視非營利組織

中國APT駭客組織 Mustang Panda利用新的自訂義後門MQsTTang發動攻擊,瞄準歐洲、亞洲和澳洲,研究顯示已鎖定台灣政府機構!

北韓APT駭客利用網路釣魚,攻擊了近900百南韓名外交政策專家