專注於銀行反詐騙的安全公司 ThreatFabric 近來提出證據表示,於2020年發現的 iPhone 間諜軟體 LightSpy 變得比以往更加難纏與複雜,並且可能與由中國所資助、惡名昭彰的駭客組織APT41有關。

在調查的過程中,ThreatFabric 的研究人員發現了 LightSpy間諜軟體的新功能。這個間諜軟體首次在2020年1月針對香港的 iOS 用戶發動攻擊,透過在討論區貼出偽造的惡意新聞連結,誘使按下連結的 iOS 用戶於裝置上安裝 LightSpy。

這種攻擊手法被稱為水坑攻擊( Watering-hole ),攻擊者會先複製知名網站的程式碼,並建立一個內含惡意程式碼的假冒網站,之後在網路熱門討論區貼出聳動標題與連結來吸引網路使用者按下連結。使用者只要造訪這些惡意新聞網站,不必點選網站上任何內容就會自動被植入惡意程式 LightSpy。

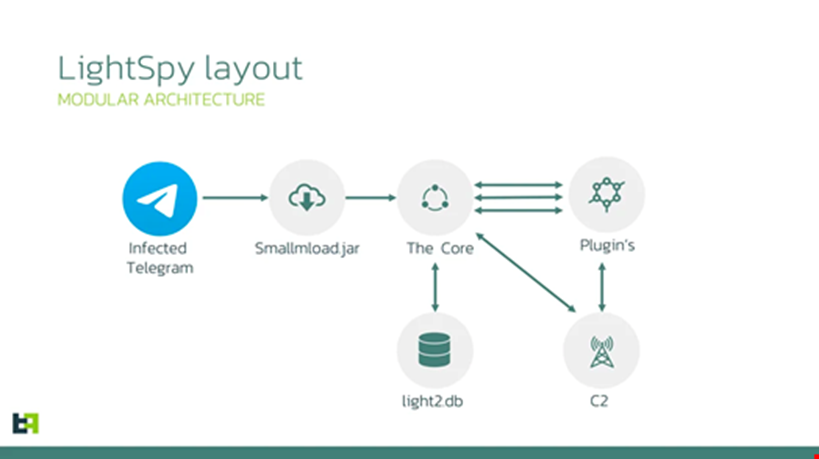

ThreatFabric 指出新的 LightSpy 增加了更多的新功能,這些新功能包括14個插件,負責私人數據外洩,以及一個支持24個指令的核心植入程式,其中包括收集設備指紋、建立與威脅行為者的惡意中繼站的完整連接,以及從伺服器檢索命令的能力。

這14個 LightSpy 插件中的3個引起研究人員的特別關注,分別是:

- 位置模組插件,負責透過在特定時間間隔內的快照來追蹤使用者當前位置。

- 錄音插件,即使在來電期間也可以進行麥克風錄音。此外,該外掛程式可以使用名為 libwechatvoipCoMm[.]so 的原生程式庫錄製微信 VoIP 音訊對話。

- 帳單外掛程式:此外掛程式負責竊取微信支付的支付歷史記錄,包括最後的帳單ID、帳單類型、交易ID、日期和支付處理標籤。

ThreatFabric 研究人員發現,這些新的更新證實了 LightSpy 與 2023 年 7 月發現的 Android 間諜軟體 DragonEgg 有關,自此循線而上發現中國網路間諜組織 APT41牽涉其中,這也是首次觀察到 LightSpy 和 APT41 之間存在關聯。

該組織主要的攻擊目標多位於亞太地區,而 LightSpy 的設施多位於包含中國大陸、香港、台灣、新加坡和俄羅斯在內的亞太地區,共計數十台伺服器。

LightSpy 已經發展為一款功能齊全的模組化監控工具包,重點關注受害者的私人資訊洩露,例如精細位置資料,並且能夠精確到建築物樓層、VOIP 通話期間的錄音、以及從微信支付的支付數據。

誰是APT41?

APT41被認為是一個中國政府支持的駭客組織,但也進行一些自主網路犯罪活動。這個組織首次受到關注是在2012年左右。其攻擊目標廣泛,包括政府機構、軍事機構、大型企業、科技公司、能源公司和媒體機構等。他們的目標主要集中在亞洲地區,但也有國際性的攻擊活動。

APT41使用各種高度專業的攻擊手法,包括釣魚攻擊、惡意軟體入侵、社交工程、零日漏洞利用等。他們經常使用客製化的惡意軟體和工具以避免被資安設施檢測和防禦。一般認為APT41的主要活動是情報收集。他們盯上各種類型的機密資訊,包括政治、軍事、經濟和技術方面的數據。這些資訊可能用於政治或經濟競爭,也可能被轉售給其他國家或非國家行為者。

APT41是一個極具技術能力和高度專業化的駭客組織,其活動對全球資訊安全構成了一個重大挑戰。他們的活動不僅影響政府和企業,還可能對個人造成威脅。因此,防禦和追蹤APT41的活動一直是全球安全專家的重要關注點之一。

更多相關APT 41的資安新聞: