中國國家級駭客組織被發現利用HTML挾帶(HTML Smuggling) 通過 PlugX 遠端存取木馬(RAT)滲透各歐洲外交部和大使館。據資安公司 Check Point的報告,研究人員將該活動命名為 SmugX,稱該活動至少自 2022 年 12 月以來一直在持續,並補充說這是中國駭客將重點轉向歐洲,利用 HTML挾帶技術以PlugX遠端存取木馬感染目標系統。

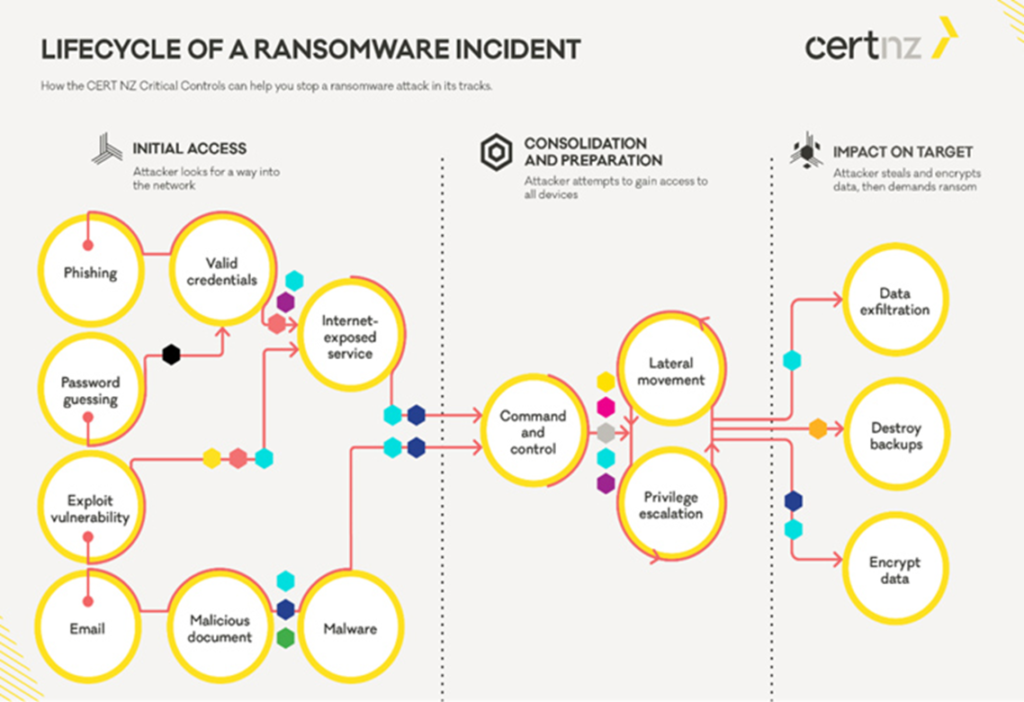

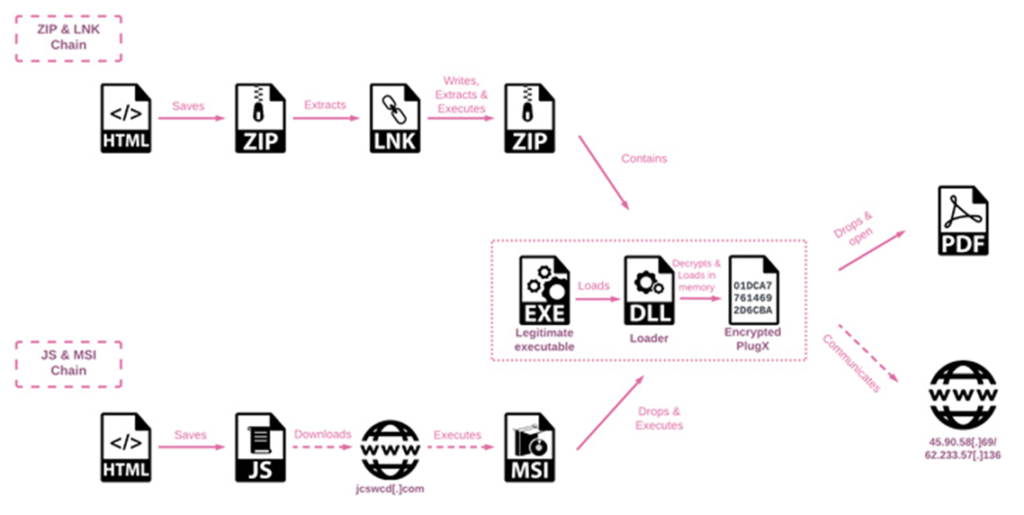

HTML挾帶是一種高度規避的惡意軟體傳播技術,利用合法的 HTML5 和 JavaScript 功能。惡意負載通過 HTML 附件或網頁中的編碼字串傳遞。惡意 HTML 程式碼是在目標設備上的瀏覽器內生成的,該目標設備位於受害者網路的安全範圍內。Check Point表示,該活動使用新的交付方法來部署(最引人注目的是 HTML挾帶)PlugX 的新變體,這種植入通常與中國駭客相關。根據Check Point,SmugX活動與中國 APT駭客組織 RedDelta 和 Mustang Panda的活動相互重疊,Check Point 進一步說,儘管這兩者在某種程度上與另一個APT駭客組織 Camaro Dragon 相關,但沒有足夠的證據表明 SmugX活動與 Camaro Dragon 組織有聯繫。

該活動針對歐洲的政府實體,重點是外國和國內政策實體。

駭客使用精心設計的魚叉式網路釣魚消息來誘騙收件人下載 JavaScript 或 ZIP 檔案。打開這些惡意 HTML 文檔,程式碼中嵌入的有效負載將被解碼並保存到 JavaScript blob 中。研究人員注意到,JavaScript 程式碼不是利用 HTML元素,而是動態建立。 惡意程式碼使用 createObjectURL 函數從 blob 建立 URL 對象,並使用所需的檔案名設置下載屬性。然後,惡意程式碼調用點擊操作來模擬用戶點擊鏈接並開始下載檔案。

研究人員注意到,對於較舊的瀏覽器版本,惡意程式使用 msSaveOrOpenBlob 以所需的檔案名保存 blob。

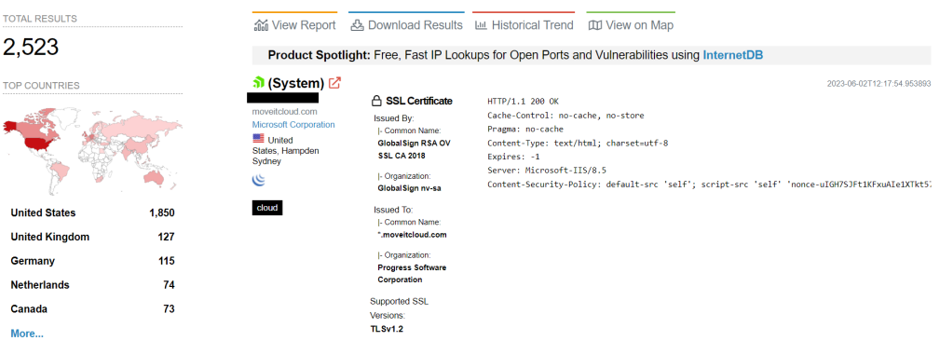

對上傳到 VirusTotal 的活動中使用的檔案的分析顯示,中國 APT 組織試圖針對捷克、匈牙利、斯洛伐克、英國和烏克蘭的外交官和政府實體。誘餌檔案中提到的其他國家包括法國和瑞典。

上傳到 VirusTotal 的誘餌包括:

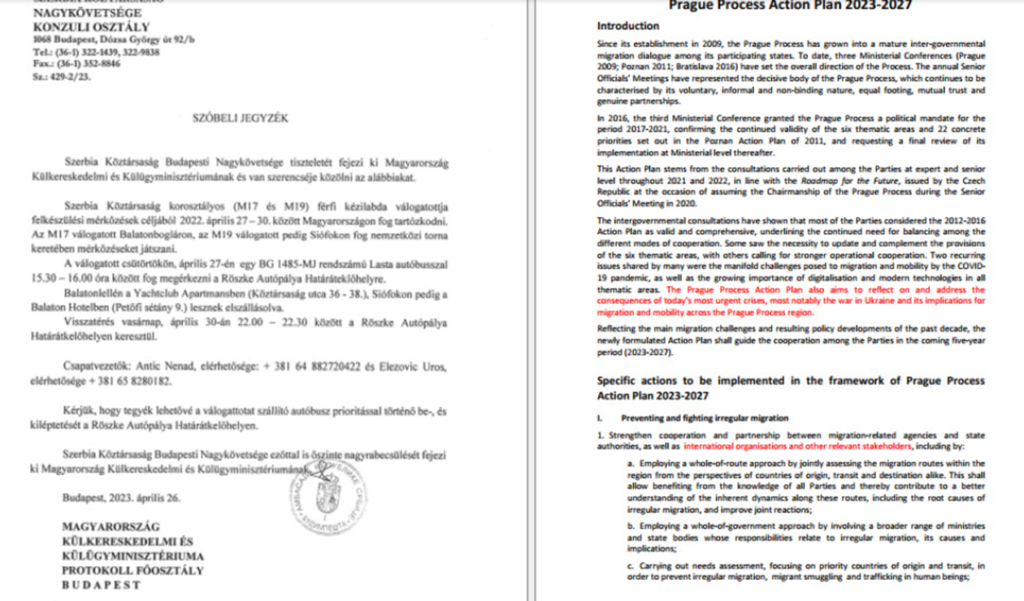

*這封信來自塞爾維亞駐布達佩斯大使館。

*一份闡述瑞典擔任歐盟理事會主席國的優先事項的文件。

*匈牙利外交部發出的外交會議邀請函。

*一篇關於兩名中國人權律師被判處十多年監禁的文章。

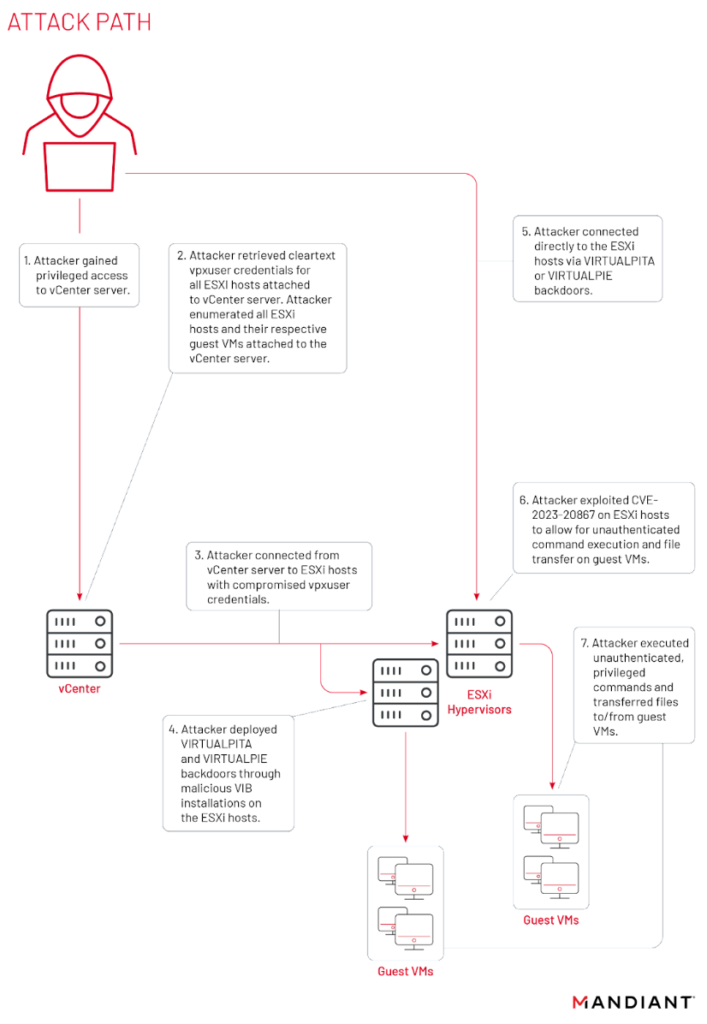

中國APT駭客組織使用了多階段感染過程,該過程依賴於 DLL 側面加載方法來傳遞 PlugX RAT。根據Check Point, “我們在此活動樣本中看到的一個顯著變化是,與我們過去看到的簡單 XOR 解密相比,RC4 加密方法的使用越來越多。加密的配置仍然駐留在數據部分,但它在配置的開頭預先添加了密鑰,而不是像之前的示例那樣放在解密函數中。在我們調查樣本的過程中,駭客發送了一個從 C&C伺服器發送的batch scripts,旨在清除其活動的任何痕跡。這個名為 del_RoboTask Update.bat 的腳本會消除合法的可執行檔案、PlugX 加載程式DLL 以及為持久性而實現的登錄機碼,並最終刪除自身。研究人員指出,該歸因是基於與 RedDelta 或 Mustang Panda 的活動的相似性,包括基礎設施、用於部署 PlugX 的路徑以及受害者學和引誘策略。

SmugX活動的部分入侵指標(Indicator of compromise -IOCs):

edb5d4b454b6c7d3abecd6de7099e05575b8f28bb09dfc364e45ce8c16a34fcd

736451c2593bc1601c52b45c16ad8fd1aec56f868eb3bba333183723dea805af

0e4b81e04ca77762be2afb8bd451abb2ff46d2831028cde1c5d0ec45199f01a1

989ede1df02e4d9620f6caf75a88a11791d156f62fdea4258e12d972df76bc05

10cad59ea2a566597d933b1e8ba929af0b4c7af85481eacaab708ef4ddf6e0ee