6月15日,為了幫助各地的組織了解和抵禦LockBit 勒索軟體,這現為全球最猖獗的威脅及其大量會員(affiliate),美國網路暨基礎安全局 (CISA)、聯邦調查局 (FBI) 以及包含澳洲、 加拿大、 英國、 德國、 法國和新西蘭等多國網路安全機構共同發布了關於題為Understanding Ransomware Threat Actors: LockBit的聯合網路安全諮詢,該諮詢包括:

*LockBit 使用了大約 30 個免費和開源工具的清單

*超過40個mapping 到MITRE ATT&CK的攻擊戰略、攻擊手法(TTPs)

*觀察到常被利用的CVEs漏洞

*LockBit勒索軟體即服務(RaaS)的演變以及全球趨勢和統計數據

*推薦的資源和緩解措施,以幫助抵禦全球 LockBit 活動

該公告指出,自 2020 年以來,僅在美國就發生了約 1,700 次 LockBit 勒索軟體攻擊,企業和組織為此支付了約 9,100 萬美元的贖金。這些多安全機構警告,LockBit 勒索軟體即服務 (RaaS) 吸引附屬會員(affiliate)使用 LockBit 進行勒索攻擊,導致大量互不關聯的攻擊者進行各種各樣的攻擊。根據Malwarebytes上週分享的統計數據,LockBit 於 2019 年底首次出現,它具有破壞性和多產性,僅在 2023 年 5 月就針對多達 76 名受害者。迄今為止,與俄羅斯有關聯繫的會員稱對至少 1,653 起勒索軟體攻擊負責。網路犯罪行動攻擊了廣泛的關鍵基礎設施部門,包括金融服務、食品和農業、教育、能源、政府和緊急服務、醫療保健、製造和運輸。到目前為止,LockBit 已經進行了三次實質性的升級:LockBit Red(2021 年 6 月)、LockBit Black(2022 年 3 月)和 LockBit Green(2023 年 1 月),其中最後一個的升級是基於已經被解散的 Conti勒索軟體遭外洩的原始碼。

根據該公告,LockBit 用於吸引會員的一些方法包括但不限於,通過允許會員在收到贖金之後再付款;在線上論壇中貶低其他勒索軟體團體;花錢推廣宣傳活動,例如花錢招募人來紋含有 LockBit logo的紋身;推出抓漏獎勵專案等;它還包括為其勒索軟軟體開發和維護一個簡化的點擊式界面,使技術水平較低的人也可以使用它,使LockBit成為是去年全球最熱門活躍的勒索軟體組織。

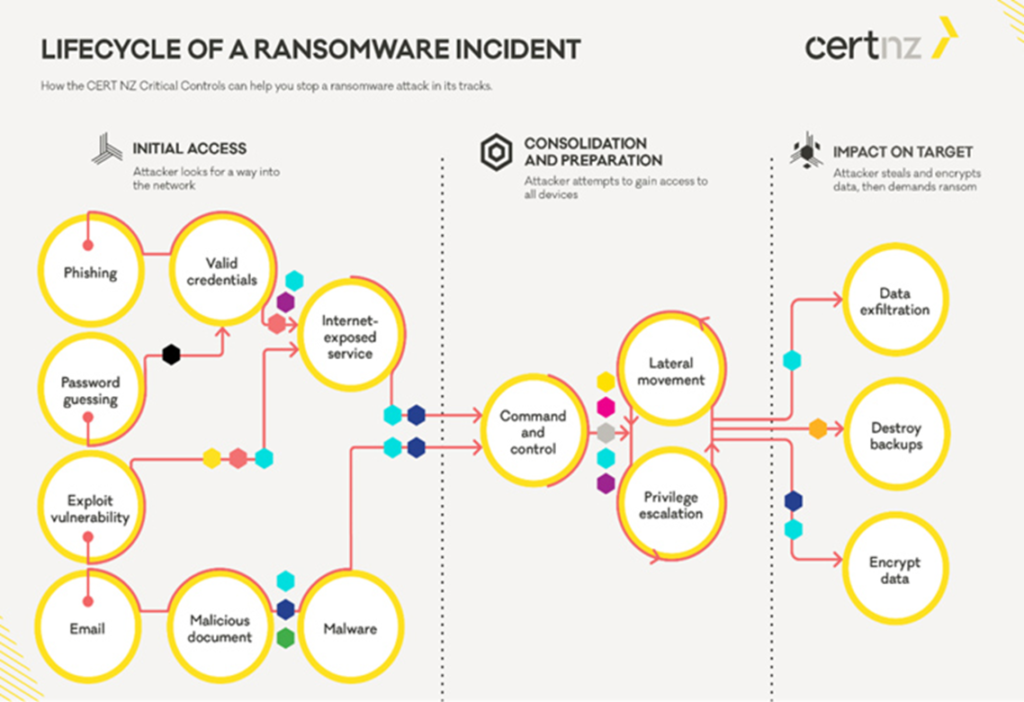

涉及 LockBit 的攻擊鏈利用,包含最近披露的 Fortra GoAnywhere Managed File Transfer (MFT) 和 PaperCut MF/NG 伺服器中的漏洞以及 Apache Log4j2、F5 BIG-IP 和 BIG-IQ 以及 Fortinet 設備中的其他已知漏洞來獲得初始存取權限。LockBit還使用了三十多個免費軟體和開源工具,允許網路偵察、遠端存取和隧道、憑證轉儲和檔案外洩。該公告補充說,在大多數入侵中都觀察到了 PowerShell 和batch-script的使用,這些入侵側重於系統發現、偵察、密碼/憑證搜索和權限升級,這些入侵被發現進一步濫用合法的紅隊工具,如Metasploit和Cobalt Strike。

該諮詢提出各種預防相關攻擊的緩解措施,包括實施沙盒瀏覽器,要求所有使用密碼登錄的帳戶遵守 NIST 標準以製定和管理密碼策略;在電子郵件網關上實施過濾機制;安裝網路應用防火牆;分段網路;採用最少權限的最佳實踐;強制管理和審核具有管理權限的用戶帳戶;對設置在管理員級別和更高級別的帳戶實施基於時間的存取。它還建議開發並定期更新綜合網路圖;控制和限制網路連接;啟用增強的 PowerShell 日誌記錄;配置 Windows 登錄檔案以要求 UAC批准任何 PsExec 操作;禁用命令行和腳本活動和權限;啟用憑證保護;實施本地管理員密碼解決方案 (LAPS)。

另外,CISA本週發布了一項具有約束力的操作指令 23-02,指示聯邦機構在發現後 14 天內保護暴露在公共互聯網上的防火牆、路由器和交換機等網絡設備,並採取措施最大限度地減少攻擊面。

了解更多關於此資安諮詢: https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-165a