Key Points:

*鈴木摩托車印度廠提供全球近一半的鈴木汽車產品,該國也是該品牌在 2023 財年增長最快的市場

*除了造成超過 20,000輛摩托車的生產損失外,該資安事件還迫使鈴木推遲其年度供應商大會

*該公司尚未透露攻擊的來源或何時恢復生產

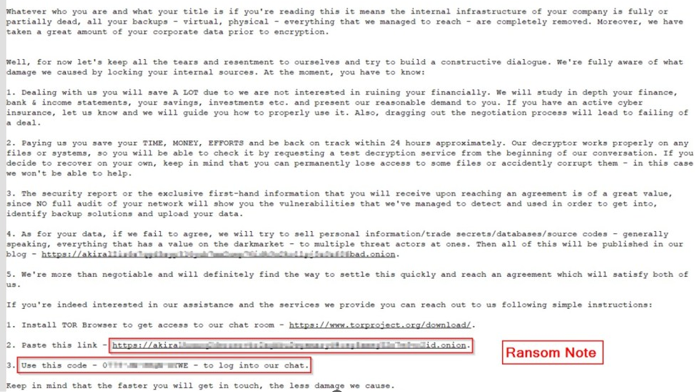

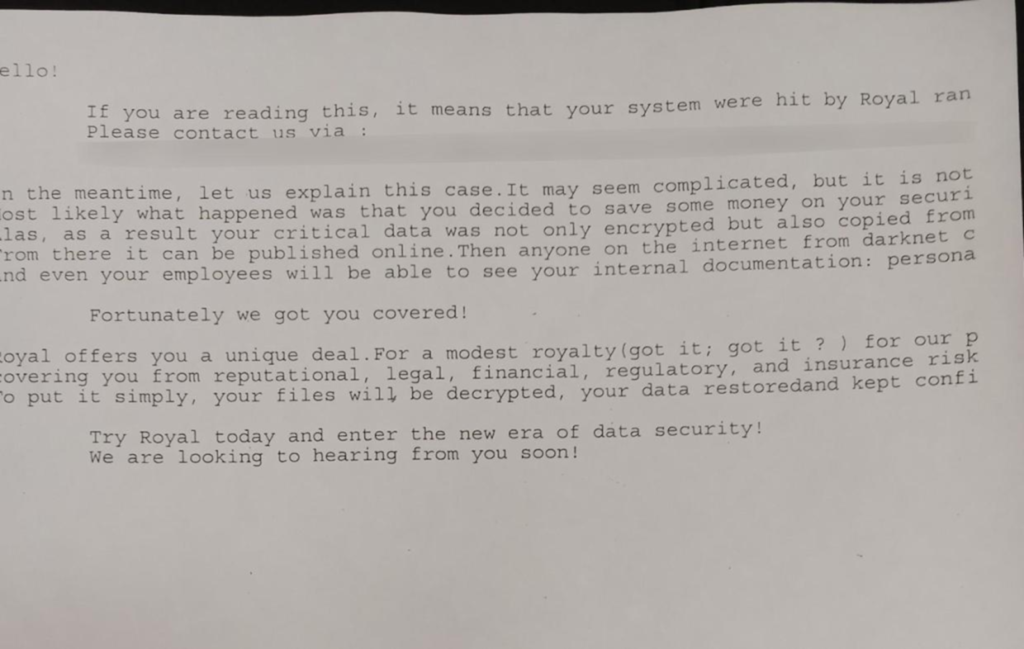

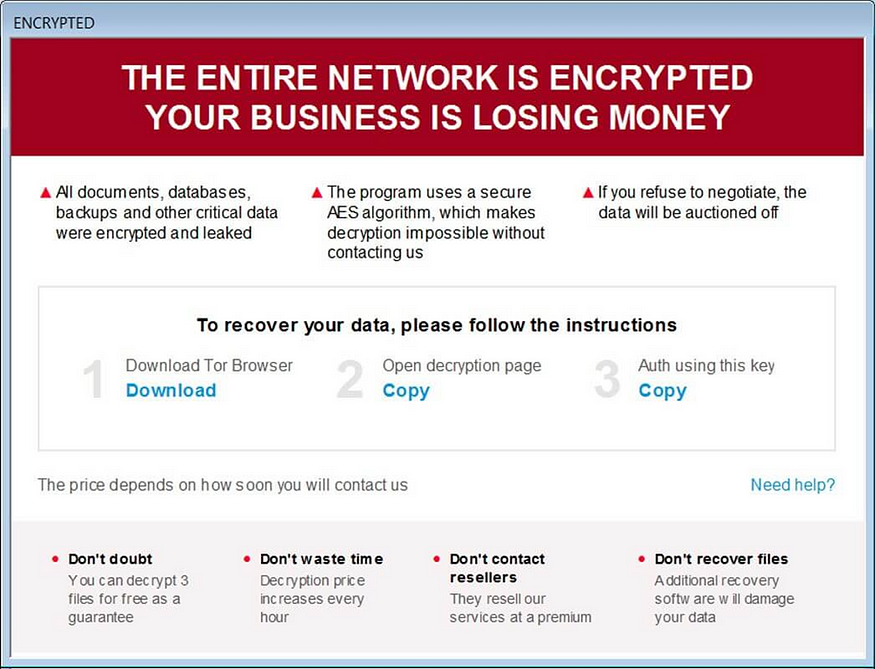

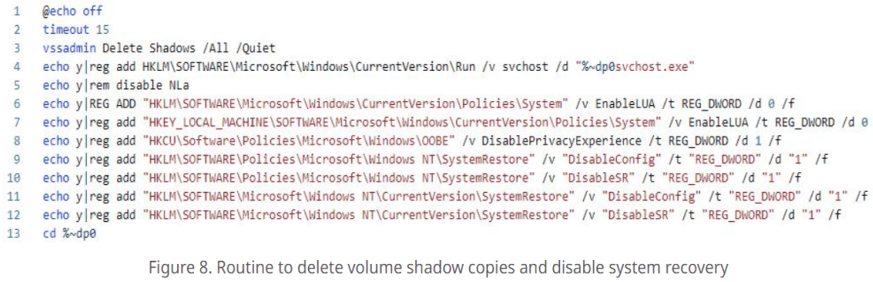

負責製造鈴木摩托車的印度廠在遭受網路攻擊後被迫關閉,據印度媒體報導,由於營運受到網路攻擊,Suzuki Motorcycle India 的工廠被迫停產,自 5 月 10 日(星期六)以來,生產一直停滯不前,估計在此期間造成了至少 20,000 多輛摩托車的生產損失。鈴木摩托車稱已採取措施應對這一情況,包括因前所未有的業務需求(unprecedent business requirement)而推遲了原定於本週開始的年度供應商會議。該公司已將事件報告給有關政府部門,並正在配合調查。不過,該發言人補充說出於安全考慮,目前無法提供更多細節,因此並未透露此次攻擊的來源,也未提供恢復生產的具體時間表。如果該公司之後透露遭受到勒索軟體攻擊,相信任何人都不會感到驚訝。儘管如此,消息人士表示,該工廠將在未來幾天恢復營運。

據印度Acko Drive的報導,鈴木摩托車是 2023 財年該國第五大兩輪車生產商,產量接近 100 萬輛,就像其姊妹公司 Maruti Suzuki 一樣,印度是這家兩輪車製造商在日本以外的最大市場。它是日本鈴木汽車的主要出口中心,印度 20% 的產品供應全球主要市場。印度佔鈴木汽車公司全球產量的 50%,是上一財年增長最快的市場之一。鈴木的全球產量在 2023 財年增長了超過 22 萬輛,其中近 85% 的增量來自印度。

鈴木摩托車在競爭激烈的印度兩輪車市場中佔有接近 5% 的市場份額,其 Burgman Street 和 Access 踏板車系列享有很高的市場佔有率。踏板車佔其 2023 財年總產量的 90% 以上,該公司在該領域的市場份額為 14%。憑藉在踏板車領域 14% 的市場份額,鈴木計劃在其產品線中推出更多產品,但像這樣的資安事件肯定會破壞或延誤其一些計劃。

印度公司經常成為攻擊目標

此次鈴木遭攻擊前,在過去 3-4 年中,包括印度國家銀行 (SBI)、印度最大的電力公司Tata Power、印度最大的醫療機構全印度醫學科學研究所( AIIMS ) 、頂級醫院Safdarjung

印度香料航空SpiceJet、印度航空和達美樂印度等幾家大企業亦曾被網路或勒索軟體攻擊,在所有行業中,醫療保健受到網路攻擊的打擊最嚴重,其次是教育和政府。然而印度並不孤單,因為全球網路攻擊在2022年激增38%後達到歷史最高水平,隨著 ChatGPT 開啟了駭客快速生成程式碼的可能性,網路安全變得更具挑戰性。

“轉貼、分享或引用文章內容,請註明出處為竣盟科技https://www.billows.tech/, 以免觸法”