近日,Broadcom 旗下Symantec Threat Hunter團隊的研究員揭露了至少自 2013 年以來中國APT駭客精心策劃的長期間諜活動,並針對選定的政府和其他關鍵基礎目標部署了以前未被記錄的間諜工具,一個名為Daxin的後門程式。該後門被研究員描述為一種技術先進的惡意軟體,允許攻擊者針對中國具有戰略利益的電信、運輸和製造業的實體進行各種通訊和資訊收集行動。

根據美國網路安全暨基礎架構管理署(CISA)針對Daxin發佈的警告,Daxin後門是一種高度複雜的Rootkit,而Rootkit是一種很會鑽洞並鑽到無法被作業系統檢測到之深度的惡意軟體,Daxin具有複雜、隱秘的命令和控制 (C2) 功能,使駭客能遠端與未直接連接到互聯網的安全設備進行通訊。Daxin以Windows Kernel Driver(核心模式驅動程式)的型態出現,這是相對罕見的惡意軟體格式。該驅動程式實現了精心設計的通訊機制,為惡意軟體提供了高度的隱藏性以及與未直接連接到互聯網的電腦通訊的能力。大部分的惡意軟體都依靠植入電腦中並進行攻擊,Daxin則是透過第三方或外部連結對電腦進行攻擊,使大多數人無法發現其蹤影。

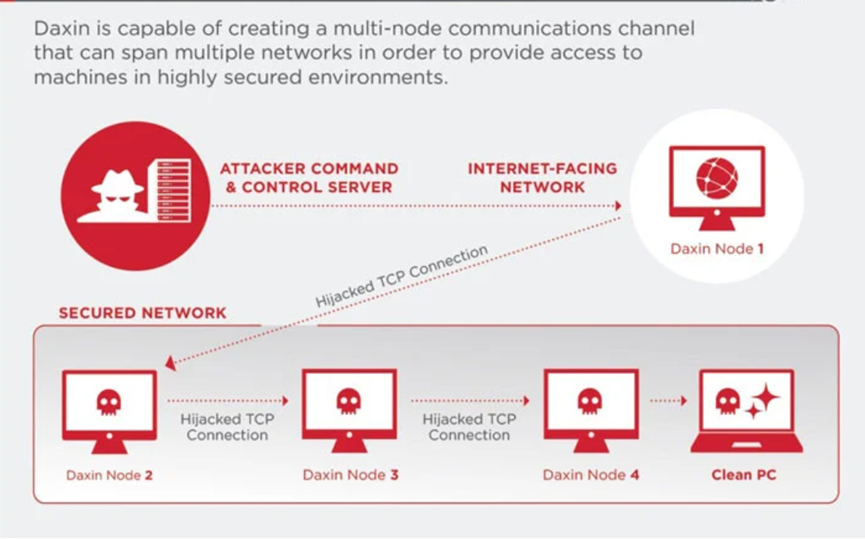

Daxin能劫持合法的TCP / IP連接(TCP/IP代表傳輸控制協定/互聯網協定,用於在電腦之間進行通訊)並與遠端對等者交換數位密鑰。然後成功的金鑰交換允許Daxin打開加密的通訊通道,用於接收命令並將資訊發送回駭客。報告稱,Daxin使用被劫持的TCP連接為其通訊提供了高度的隱身性,並有助於在具有嚴格防火牆規則的網路上建立連接,並可降低安全運營中心(SOC)分析師監控網路異常的風險。

專家認為,考量到其功能和所部署攻擊的性質,Daxin似乎已針對強化目標進行了優化,允許攻擊者深入目標網路並竊取數據而不會引起懷疑,後門實現的功能讓人想起2014 年發現的Regin惡意軟體。值得注意的是,Daxin將自身整合到合法機器行為中,使其不會產生可疑的網路流量,這個技巧允許後門在明顯合法的通訊中隱藏惡意流量,而且它可以建立受感染電腦節點的對等網路,允許攻擊者深入滲透到受保護的資產中。

另外,Symantec Threat Hunter的分析人員發現了將Daxin與中國國家級駭客組織 Slug(又名 Owlproxy)聯繫起來的證據。據悉,Daxin後門至少自 2019 年 11 月以來一直被積極用於攻擊,而研究人員在 2020 年 5 月和 2020 年 7 月再次發現了其部署的跡象。2021 年 11 月觀察到涉及Daxin的最近一次攻擊,針對電信、交通和製造業。值得注意的是,報告稱該惡意軟體於 2013 年首次採樣,當時已經採用了我們在今天的版本中看到的高級檢測逃避技術。美國CISA表示,過去甚少看到如此複雜的惡意軟體,他們正協同FBI對Daxin進行深入調查以消除此後門。

欲了解更多關於此報告,您可以按此

有關Daxin後門的部分入侵指標(Indicator of compromise -IOCs):

SHA 256

ea3d773438c04274545d26cc19a33f9f1dbbff2a518e4302addc1279f9950cef

e7af7bcb86bd6bab1835f610671c3921441965a839673ac34444cf0ce7b2164e

e6a7b0bc01a627a7d0ffb07faddb3a4dd96b6f5208ac26107bdaeb3ab1ec8217

cf00e7cc04af3f7c95f2b35a6f3432bef990238e1fa6f312faf64a50d495630a

c791c007c8c97196c657ac8ba25651e7be607565ae0946742a533af697a61878

c0d88db11d0f529754d290ed5f4c34b4dba8c4f2e5c4148866daabeab0d25f9c

b9dad0131c51e2645e761b74a71ebad2bf175645fa9f42a4ab0e6921b83306e3

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”