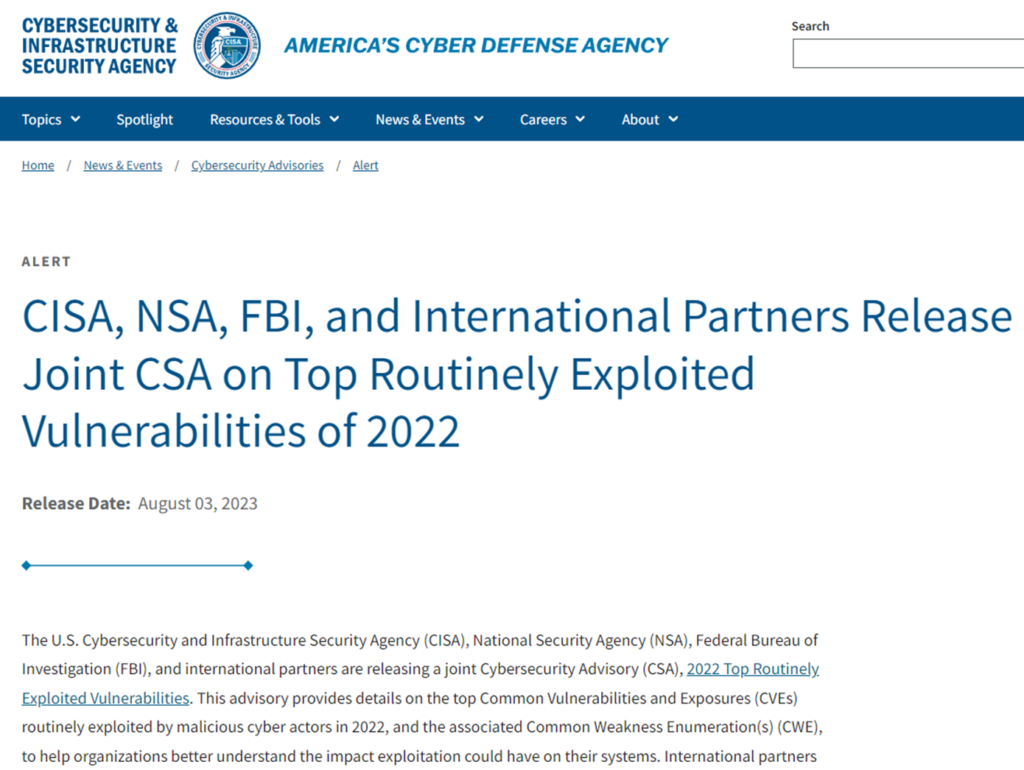

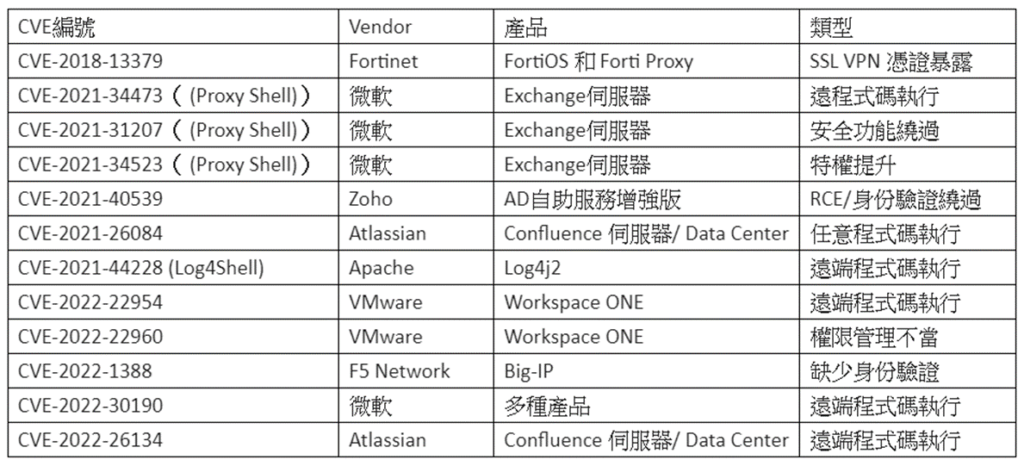

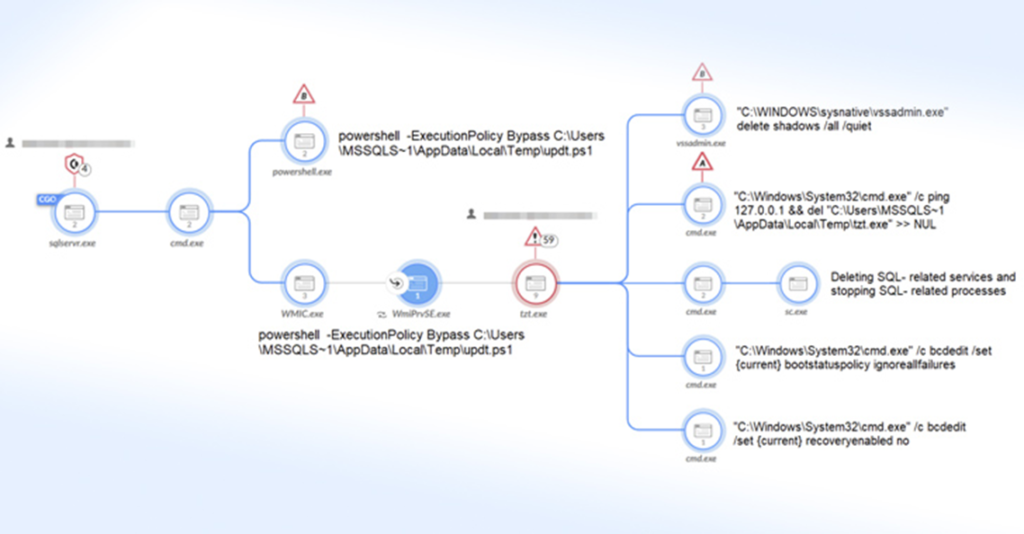

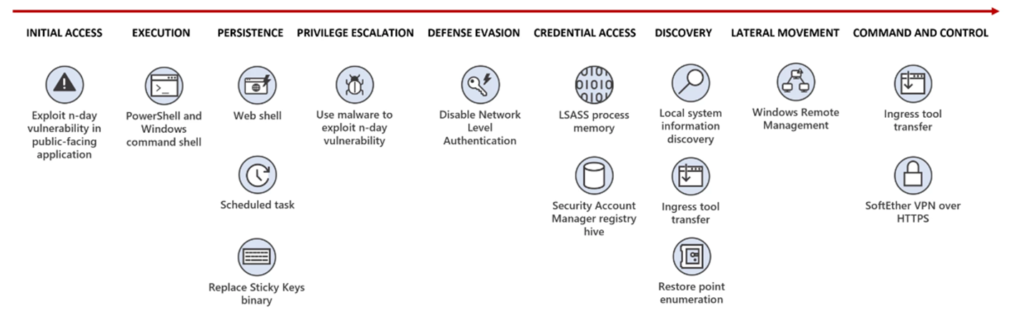

自 2021 年中期以來,發現與中國政府有關聯的駭客組織鎖定數十個台灣組織發起間諜活動,微軟(Microsoft)週四(8/24)將此次活動歸咎於被命名為亞麻颱風(Flax Typhoon) 的APT 組織。Microsoft表示,該活動的不僅是對台灣實體進行間諜活動,而是長時間地持續保持對各機構的存取權限。微軟觀察到Flax Typhoon的惡意行動幾乎只針對台灣組織包括台灣的政府機構以及教育、關鍵製造和IT機構,但微軟在東南亞、北美和非洲也發現了受害者。Flax Typhoon通過利用面向公眾的伺服器中的已知漏洞,針對的目標服務包括 VPN、Web、Java 和 SQL 應用程序,使用 China Chopper Web shell 來獲得初始存取權限從而入侵組織。China Chopper是一種在中國網路犯罪分子中流行的 Web shell。Flax Typhoon 還使用特權升級工具,例如 Juicy Potato 和 Bad Potato。一旦進入網路,Flax Typhoon就會使用命令行工具通過遠端桌面協議建立持久存取,並將 VPN 連接部署到駭客控制的網路基礎設施,以從受感染的系統收集憑證。駭客會尋找 Windows 操作系統存儲哈希密碼的位置,包括本地安全機構子系統服務進程內存和安全帳戶管理器登錄檔的配置。研究人員表示,密碼哈希可以離線破解,也可以用於哈希傳遞攻擊,以存取受感染網路上的其他資源。

微軟週四表示,Flax Typhoon 依靠操作系統內置的工具以及一些通常正版的軟體悄悄地保留在這些網路中,以最少的惡意軟體使用獲得保持了對台灣組織網路的長期存取權限。但是,微軟尚未觀察到 Flax Typhoon 在此次活動中的最終目標

自北京加強有關台灣與中國大陸統一的言論以來,資安人員發現了幾項的行動,一些證據表明,Flax Typhoon 與 CrowdStrike 識別為Ethereal Panda的駭客組織重疊。他們補充說,Flax Typhoon對台灣機構的攻擊中使用了“一種獨特的惡意活動模式”,這些活動可以在針對其他國家的行動中重複使用。微軟表示,選在此時發布公告是擔心Flax Typhoon接下來有可能對客戶造成重大影響,並警告說該組織正在進行寄生攻擊(LOLBins)和有效帳號針對微軟系統部署的策略,因此檢測和減輕此攻擊可能具有挑戰性。微軟解釋說,這些策略使得檢測和緩解變得極其困難,因需要關閉或更改遭入侵的帳號,受到入侵的系統也需要隔離和調查。

這些攻擊技術可以很容易地在有針對性的攻擊中重複使用,並敦促防禦者尋找入侵的跡象,並徹底刪除惡意工具和 C2 基礎設施。此外,APT攻擊者瞄準的企業應檢查日誌中是否存在可能被用於惡意目的的入侵帳的跡象。

微軟警告稱:“觀察到的行為表明,攻擊者打算進行間諜活動,並儘可能長時間地保持對各行各業組織的存取權限,並指出該駭客組織至少自2021 年中期以來就一直活躍並針對台灣的政府機構以及教育、關鍵製造和資訊技術組織。該公司表示,在東南亞其他地方以及北美和非洲都發現了受害者。

微軟的威脅情報團隊在公告中,也發布有關 Flax Typhoon 使用命令行工具首先通過遠端桌面協議建立持久存取、部署與攻擊者控制的網絡基礎設施的 VPN 連接以及從受感染系統中竊取憑證的詳細資料。

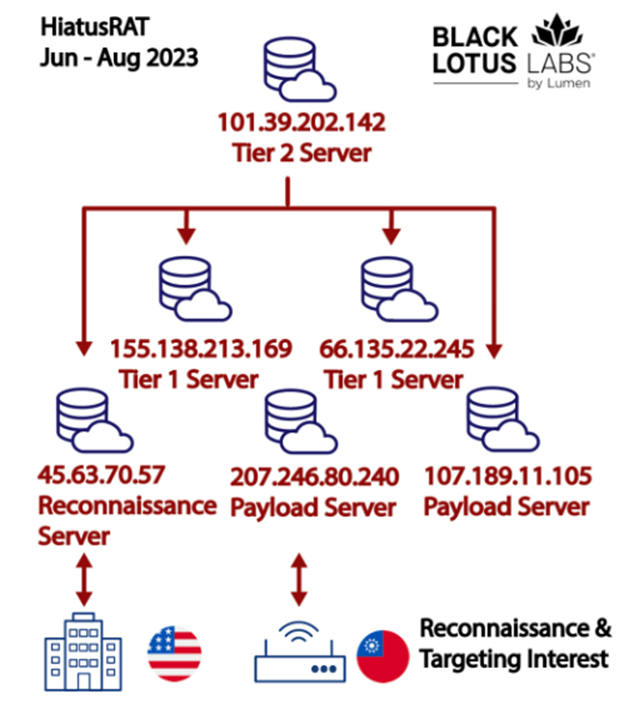

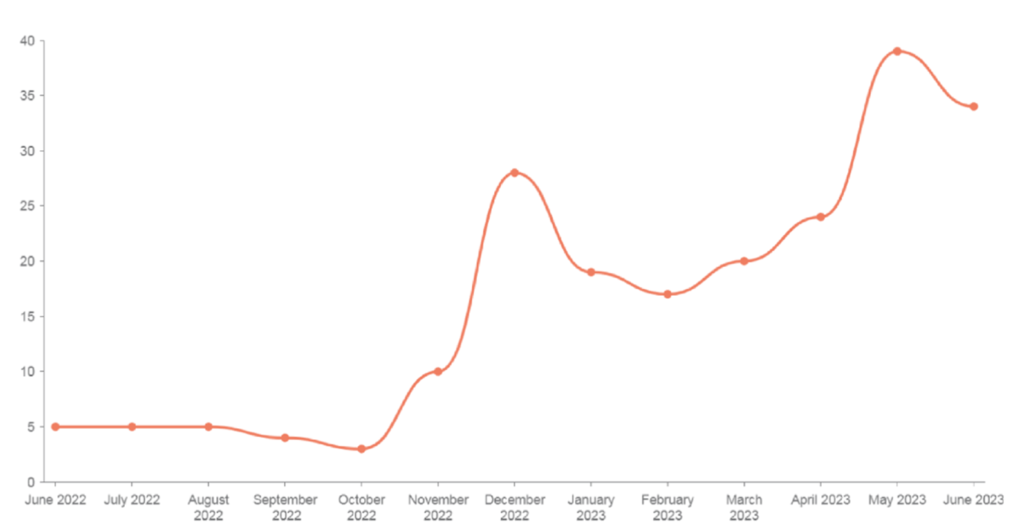

5月份,資安公司Trellix的研究人員表示,他們觀察到針對台灣政府官員的勒索電子郵件大幅增加,比1月份的惡意電郵的數量增加了30倍。上週,Lumen Black Lotus Labs的研究人員表示,他們發現了一場複雜的活動,利用HiatusRAT惡意軟體感染了台灣組織和美國軍事網站使用的企業級路由器。

中國駭客活動越趨頻繁,資安防護意識不可輕忽。為了避免Flax Typhoon的入侵,組織應確保所有面向公眾的伺服器都已打修補並保持最新狀態,並具有額外的監控和安全功能,如用戶輸入驗證、檔案完整性監控、行為監控和Web 應用程序防火牆。

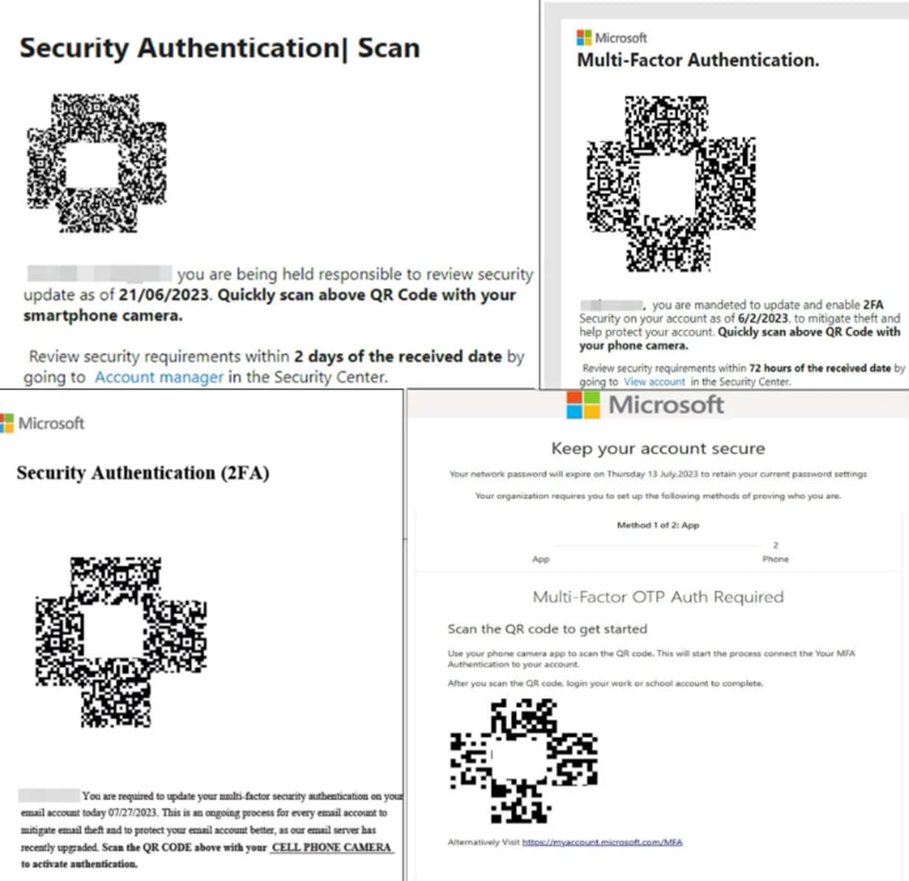

管理員還可以監控 Windows 登錄檔是否有未經授權的更改;監控任何可能被視為未經授權的 RDP 流量;並通過多因素身份驗證和其他預防措施強化帳號的安全性。