到目前為止,研究人員已經發現了數千起此類攻擊,這些攻擊涉及濫用 Microsoft Teams 聊天功能

Microsoft Teams 的受歡迎程度持續增長,每月活躍用戶約為 2.7 億,駭客們意識到此線上會議軟體是在企業或組織的系統中的最佳傳播及攻擊媒介。從 2022 年 1 月開始,Check Point旗下子公司Avanan的資安人員觀察到,攻擊者滲透到Microsoft Teams會議中,將惡意執行檔附加到會議的聊天中從而感染參與對話的用戶。根據Avanan的資安人員Jeremy Fuchs,駭客很可能先入侵屬於員工的電子郵件帳戶後滲透到 Microsoft Teams,然後再使用該電子郵件帳戶存取其公司的 Teams 會議。Fuchs進一步說,駭客非常擅長使用電子郵件網路釣魚來入侵Microsoft 365 帳戶來竊取登錄憑證,並清楚知道相同的憑證適用於 Microsoft Teams。

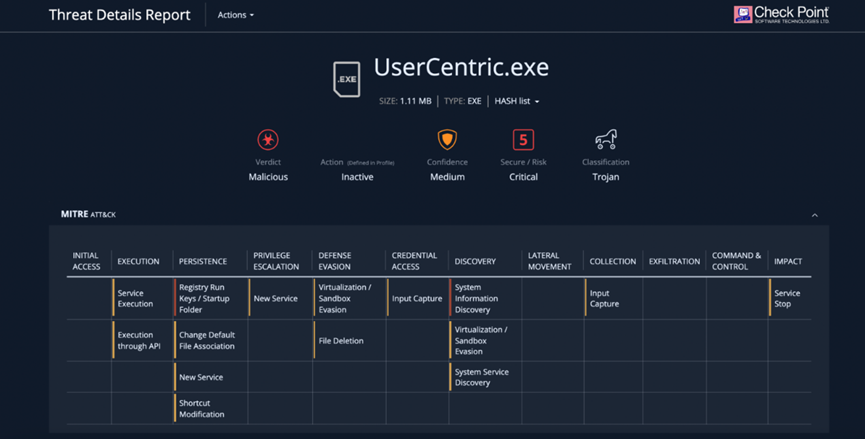

一旦成功進入會議,駭客會投放一個偽裝成合法程式的惡意執行檔,名為“User Centric”。一旦用戶點擊安裝,他們的設備就會被一個木馬程式感染,木馬程式會在電腦上投放惡意 DLL檔,從而使駭客可以繞過現有的保護措施,遠端劫持系統。另外Avanan還展示了該惡意軟體在 Windows 7 設定上的Demo, 但目前尚不清楚該攻擊是否能夠在 Windows 10 或 Windows 11 上運行。

User Centric木馬利用了人們對 Teams 的信任,人們認為連結來自同事,而不是駭客。Avanan 研究人員表示,雖然攻擊非常簡單,但非常有效,因為許多用戶信任通過 Teams 收到的檔案。該公司對使用 Teams 的醫院進行分析時,發現醫生使用該平台共享患者的醫療資訊,認為一切都可以通過 Teams 發送。

由於大多數員工接受了電子郵件安全意識的培訓,對收到的電子郵件資訊會保持警惕的態度,但他們對通過 Teams 收到的檔案並不這麼謹慎。此外,Teams 允許來賓和外部存取,允許與公司外部的人員協作。Fuchs說這些邀請經常受到很少的監控。Fuchs補充道,Teams缺乏預設的防護,掃描惡意連結和檔案也是有限的,許多電子郵件安全解決方案也無法為Teams提供強大的保護,這使問題變得更加嚴重。

為了防禦此類攻擊,Avanan建議應採取以下措施:

• 實施保護,在Sandbox中下載的所有檔案並檢查其中是否存在惡意內容

• 部署強大的整套的安全措施,保護包括團隊在內的所有業務通訊

• 鼓勵End-user在看到陌生和可疑的檔案時聯繫 IT