萬代南夢宮(Bandai Namco)是日本的大型電玩、手機與家用電子遊戲發行商,旗下擁有多款熱門遊戲的 IP與發行權,包含《艾爾登法環》、《航海王》、《火影忍者》、《七龍珠》等。近年來,大型電玩遊戲大廠遭網路攻擊變得普遍,在 2020 年卡普空(Capcom)遭Ranger Locker勒索軟體加密,被盜1TB 數據、法國電玩商Ubisoft(育碧)和德國Crytek遭 Egregor勒索軟體攻擊、日本特庫摩(Koei Tecmo) 遭駭,駭客將盜來的數據免費釋出。隨後 在2021 年 CD Projekt Red 遭駭客攻擊,內部數據流至網上;同年 美商藝電(EA)也遭到攻擊,780GB的遊戲原始碼及除錯工具被竊取等資安事件。

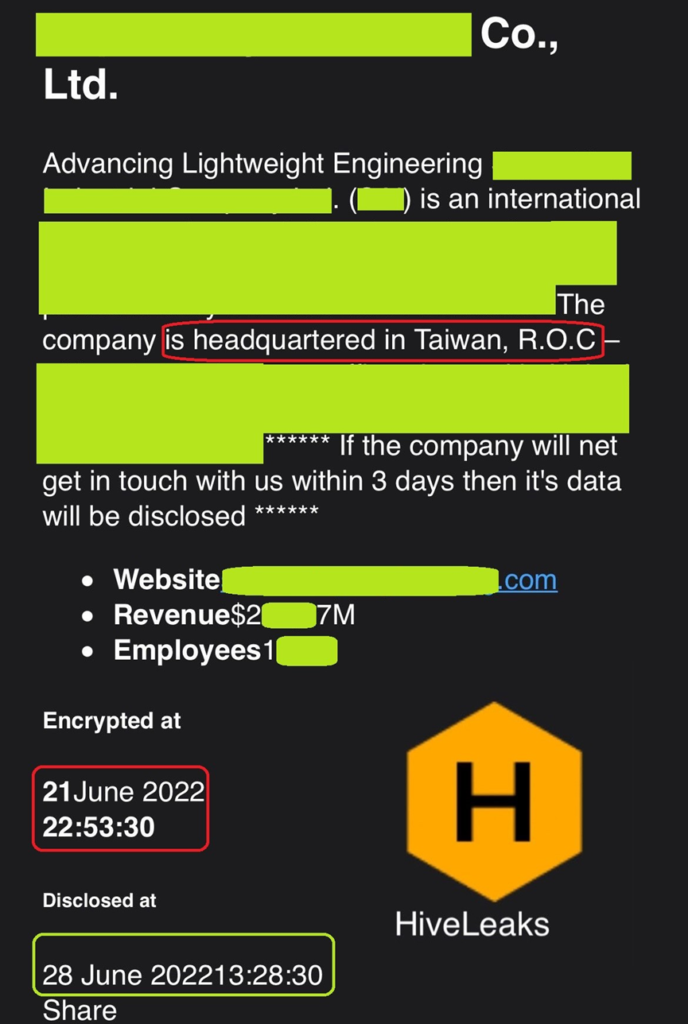

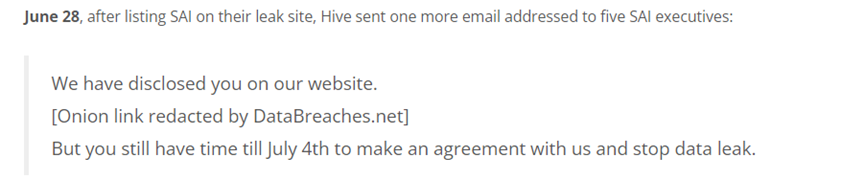

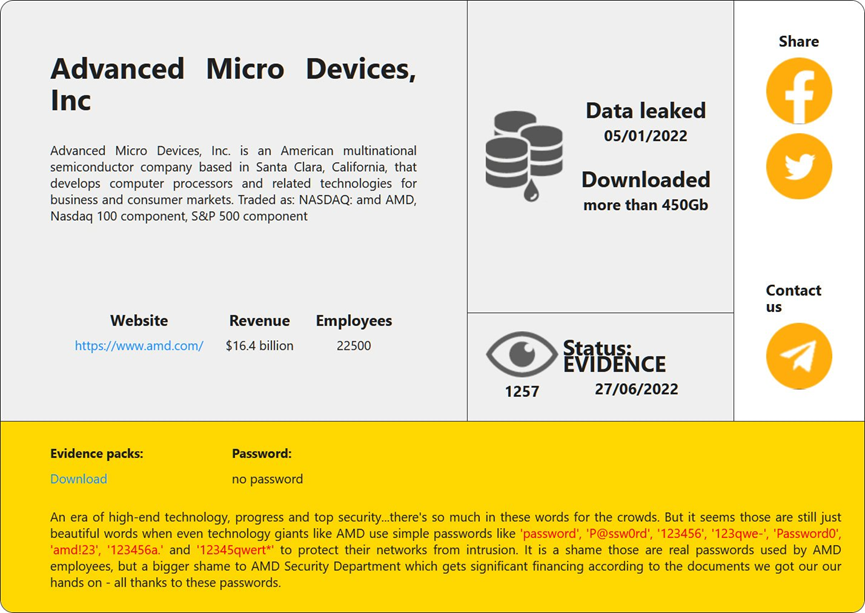

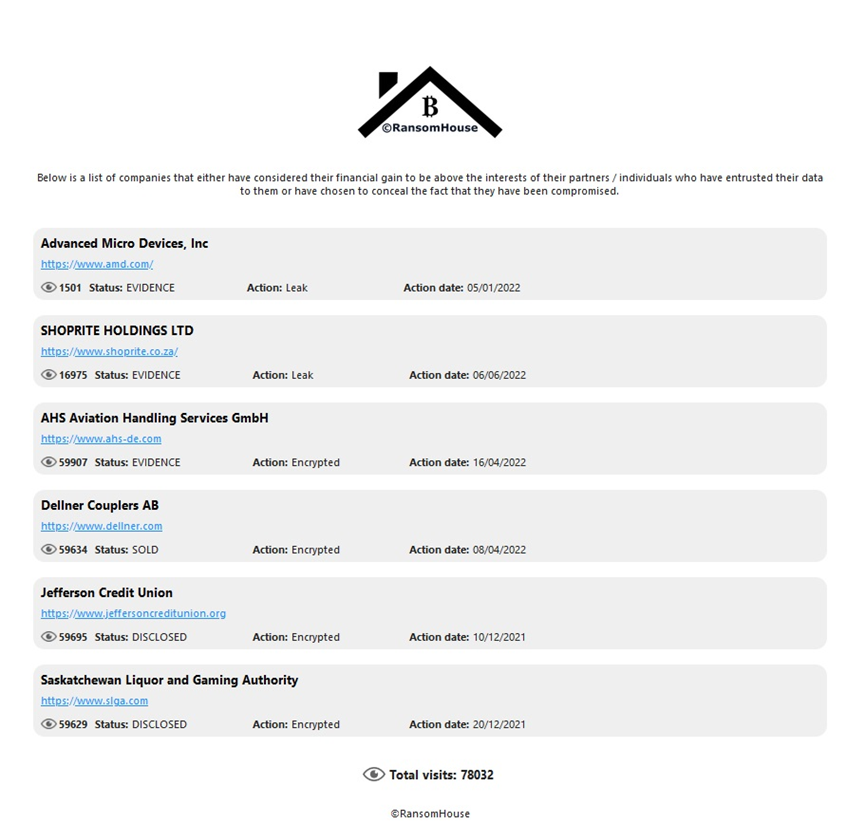

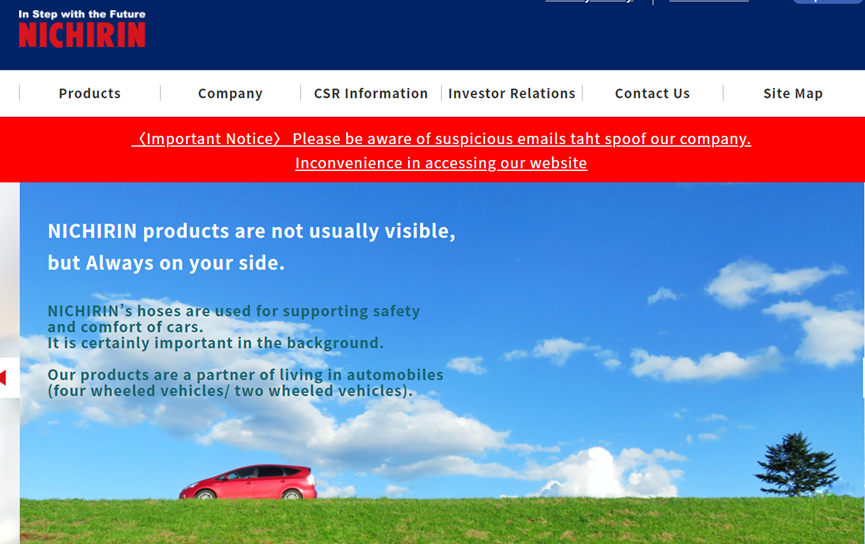

目前萬代南夢宮似乎是BlackCat勒索軟體的最新受害者,根據追踪惡意軟體的資安團隊vx-underground,勒索軟體集團BlackCat(也稱為ALPHV )已宣稱成功入侵遊戲發行商Bandai Namco。然而,BlackCat還沒釋出任何被盜數據的樣本,萬代南夢宮官方沒有出面證實消息或發表任何評論。

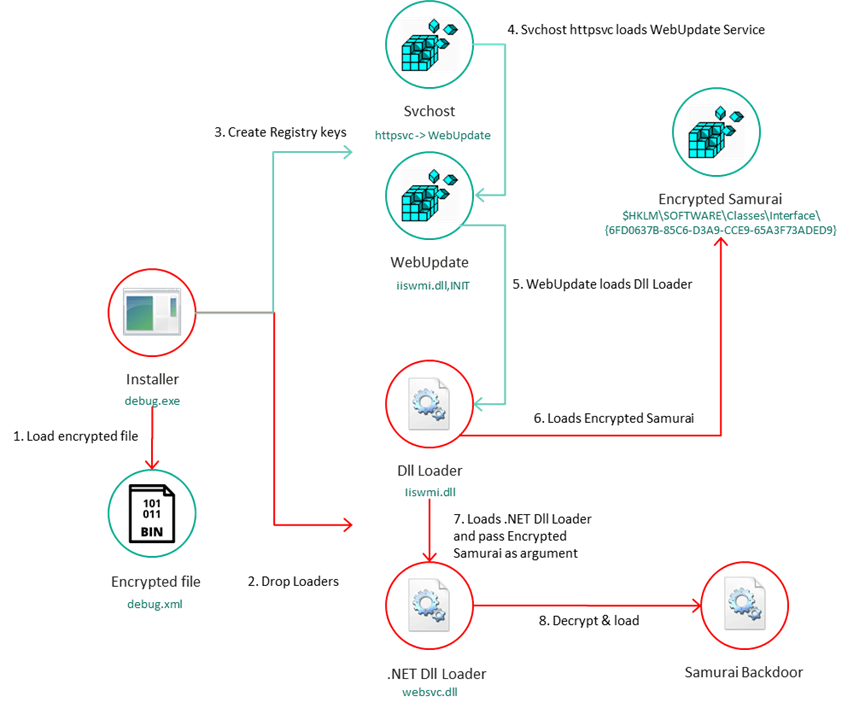

BlackCat勒索軟體至少從 2021 年 12 月開始活躍,是第一個以Rust程式語言撰寫的勒索軟體,這樣的選擇使他們能夠規避來自傳統安全解決方案的檢測。此外,這使得他們的惡意軟體能跨平台,可在 Windows 和任何 *NIX 系統上自由啟動。根據美國聯邦調查局 (FBI)發布的緊急警報,自 2021 年 11 月首次發現 BlackCat 勒索軟體攻擊以來,截至 2022 年 3 月,全球至少有 60 個實體受害。BlackCat發動過的重大攻擊,包含 1 月份攻擊了德國燃料公司 OilTanking GmbH ,引起大約 200 個加油站的供應中斷,以及 2 月份攻擊瑞士航空企業Swissport 導致服務中斷、航班延誤和敏感數據洩露。最近,勒索軟體集團聲稱對美國佛羅里達國際大學的攻擊負責,竊取了 1.2TB數據。

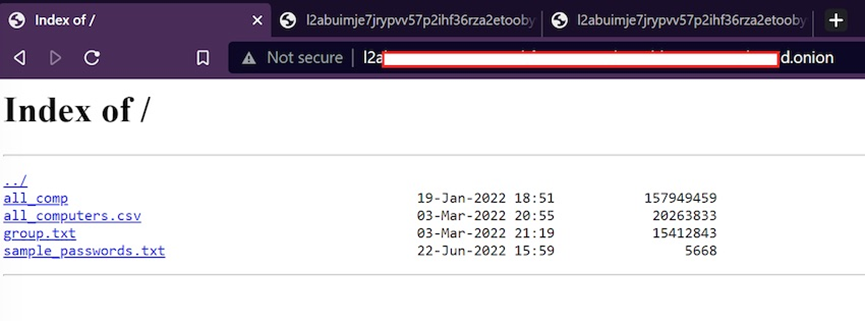

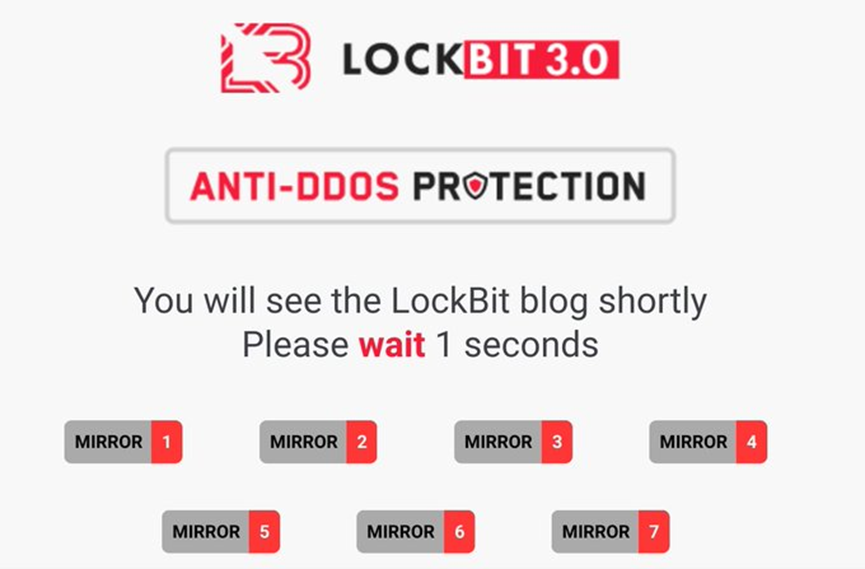

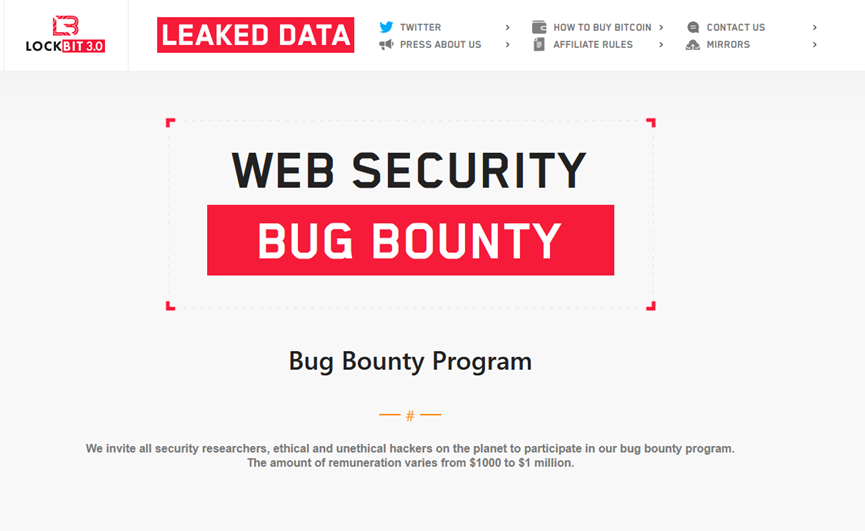

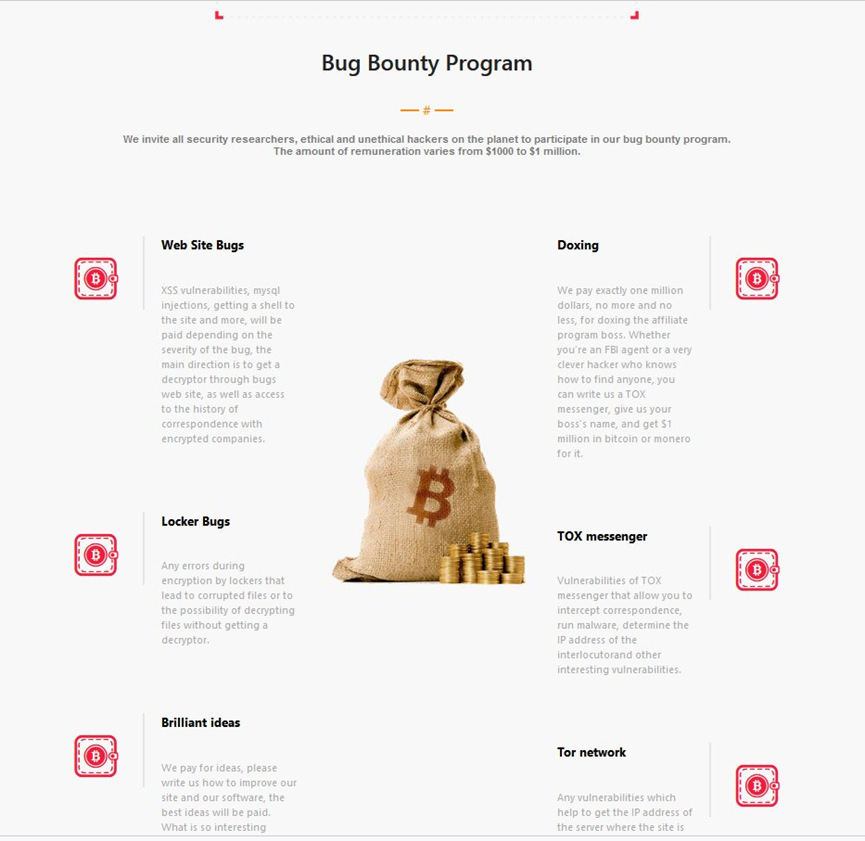

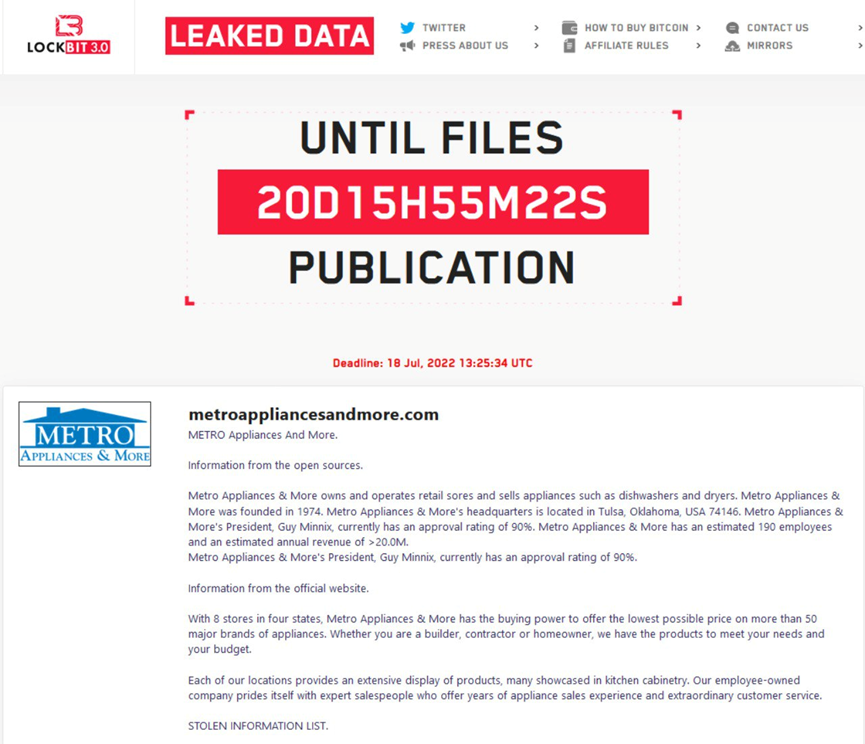

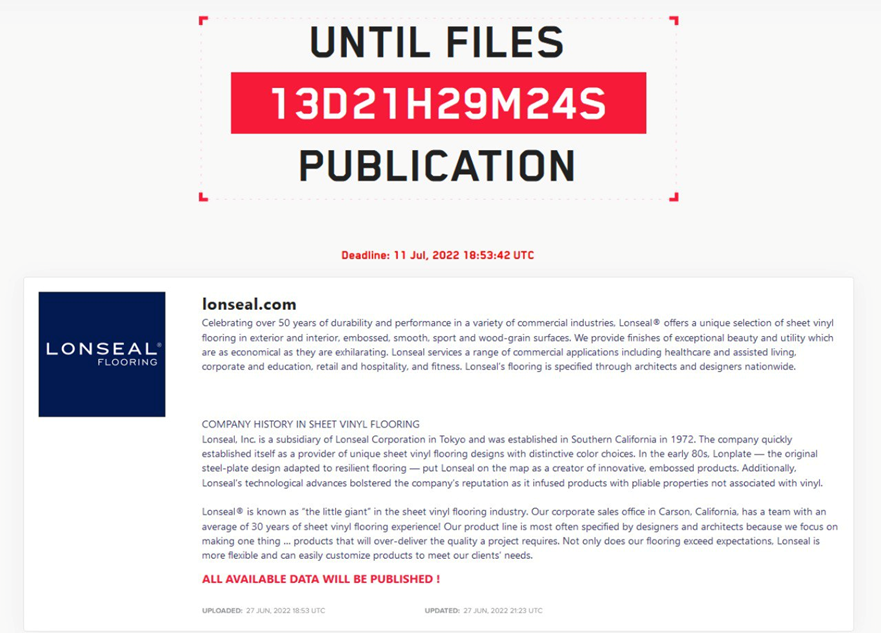

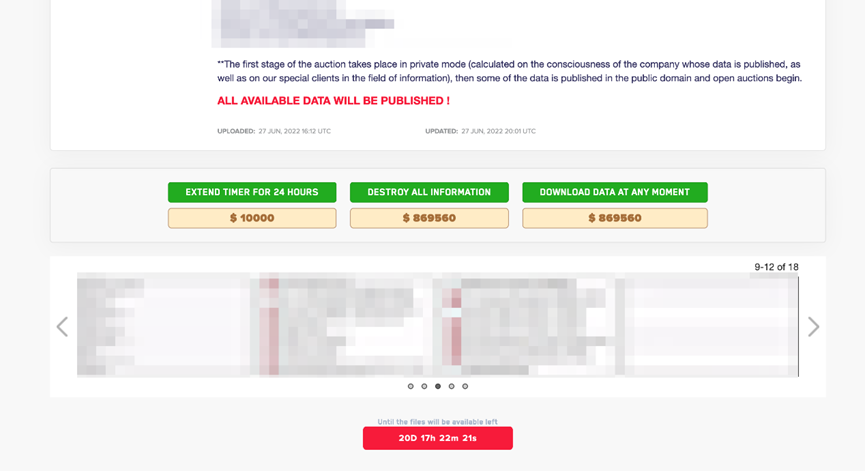

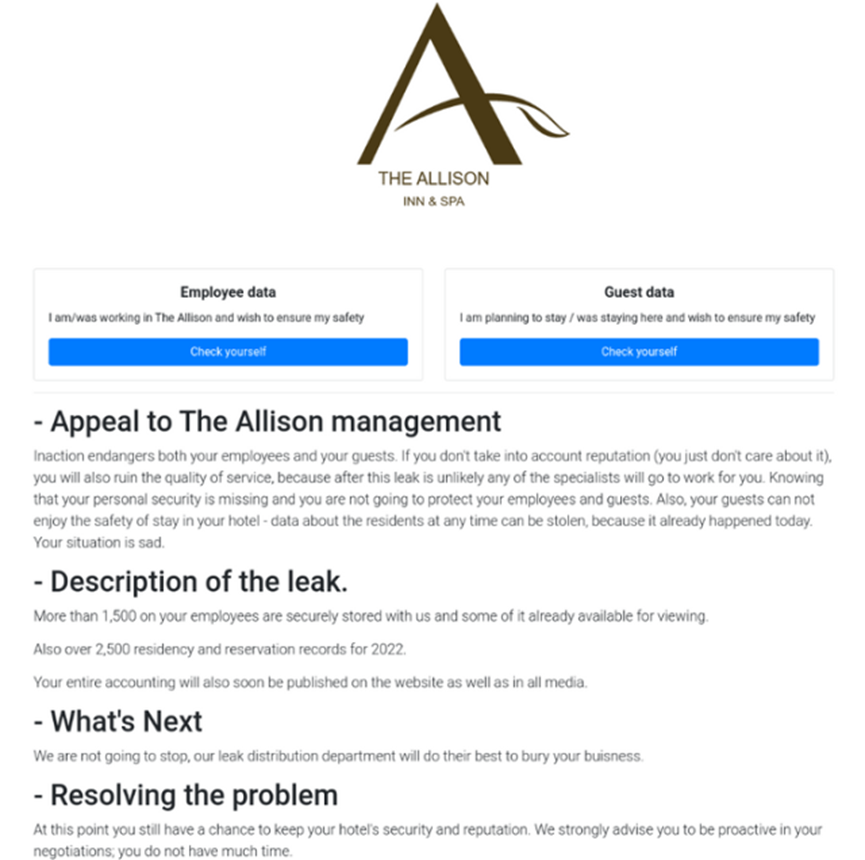

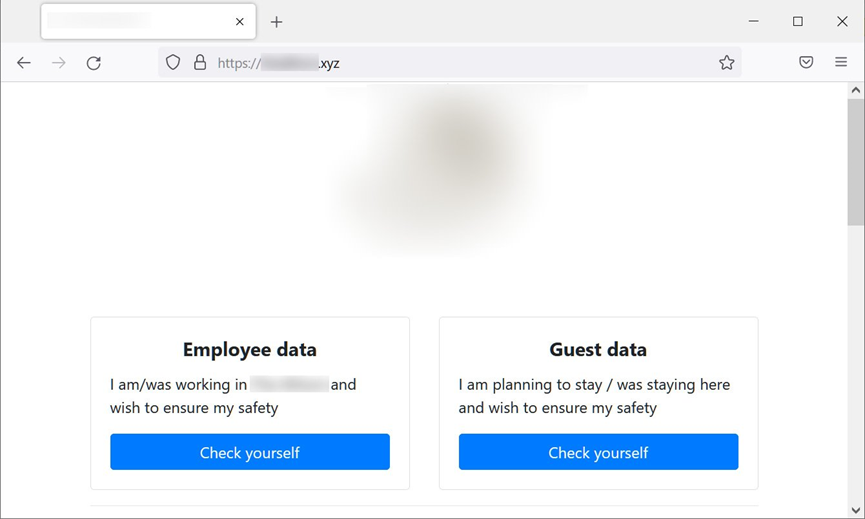

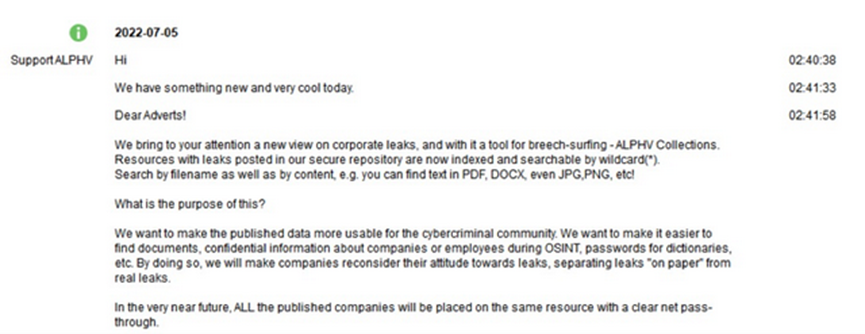

勒索軟體的操作不斷演變,幾週前,LockBit 勒索軟體組織宣布漏洞賞金(Bug Bounty)計劃,視乎漏洞嚴重性,提供從1000 美元到100 萬美元不等的獎金。根據vx-underground,最近BlackCat建立了一個名為Alphv Collections的可搜索外洩數據的資料庫,使其他駭客也能有機會充分運用這些竊得的資料,值得一提的是, BlackCat 在6月中通過建立一個專門的明網網站,允許受害者的客戶和員工搜尋他們在攻擊中被盜的數據。

有關BlackCat勒索軟體的”部分”入侵指標(Indicator of compromise -IOCs):

Domain:

sty5r4hhb5oihbq2mwevrofdiqbgesi66rvxr5sr573xgvtuvr4cs5yd.onion

id7seexjn4bojn5rvo4lwcjgufjz7gkisaidckaux3uvjc7l7xrsiqad.onion

SHA 256:

f8c08d00ff6e8c6adb1a93cd133b19302d0b651afd73ccb54e3b6ac6c60d99c6

f815f5d6c85bcbc1ec071dd39532a20f5ce910989552d980d1d4346f57b75f89

f837f1cd60e9941aa60f7be50a8f2aaaac380f560db8ee001408f35c1b7a97cb

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”