美國CISA呼籲立即關閉Kaseya的VSA 伺服器

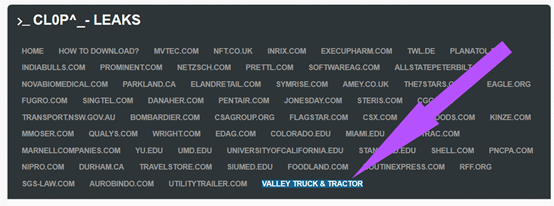

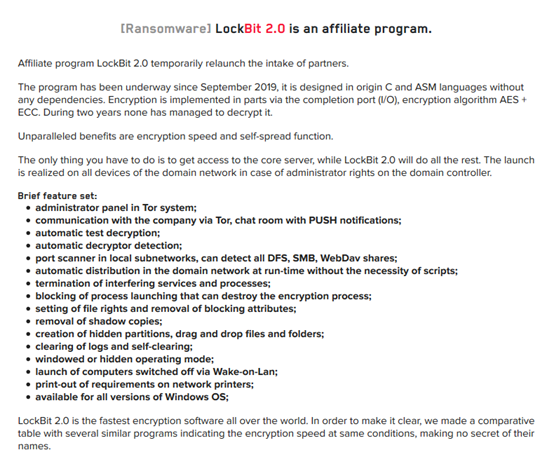

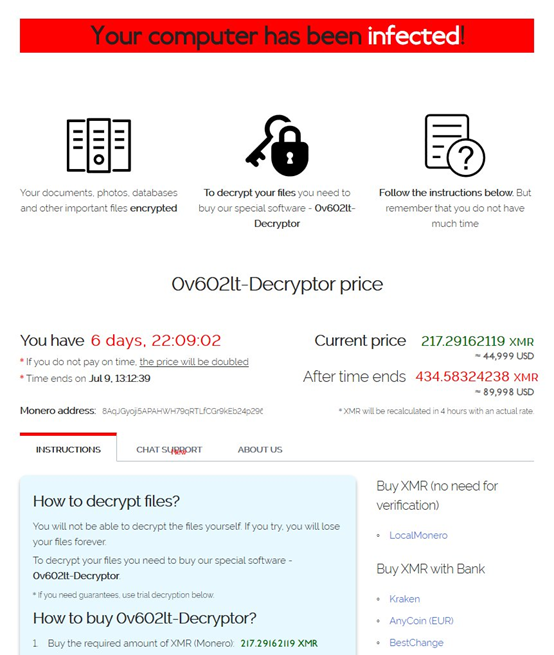

在美國迎來7/4國慶日之際,REvil 勒索軟體的幕後駭客投下震撼蛋,他們被發現通過IT供應商Kaseya的VSA軟體的自動更新,將其勒索軟體散播到最少8間MSP和200間企業的網路中,造成史上最大供應鏈勒索攻擊。

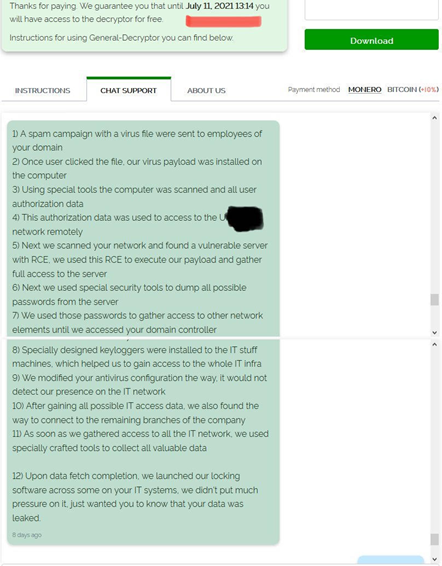

這起件事是REvil利用許多託管服務提供商 (MSP) 使用的Kaseya VSA 端點監控軟體進行廣泛的供應鏈攻擊。據知REvil獲得了Kaseya 基礎設施的存取權限,並使用受感染的Kaseya VSA軟體的更新在企業網路上部署勒索軟體藉以加密企業,勒索贖金。

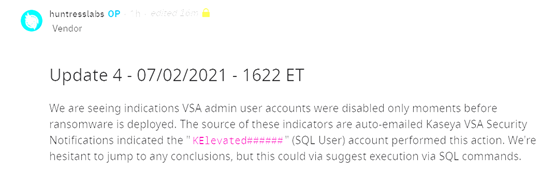

根據外媒報導,受感染的Kaseya惡意更新從VSA 的on prem伺服器,透過使用內部scripting引擎,將勒索軟體部署到所有連接的客戶端系統,Kaseya 敦促所有 IT 管理服務提供商 (MSP) 客戶立即關閉on prem設備,以防止攻擊在調查過程中蔓延。此外,除了建議客戶關閉他們的VSA伺服器之外,為了阻止惡意更新的傳播,並試圖將 REvil從其系統中剷除,Kaseya 還關閉了自己的雲端基礎設施。

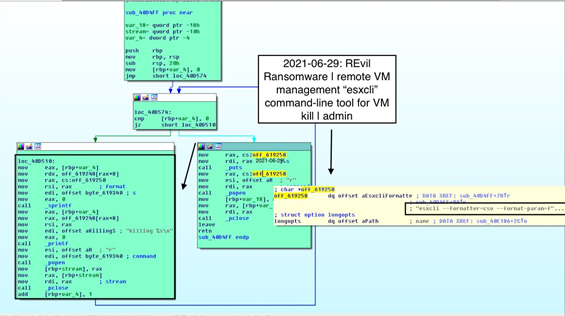

投遞: REvil通過 Kaseya中的自動軟體更新

再把這些檔案丟去客戶端的系統上:

Propagation

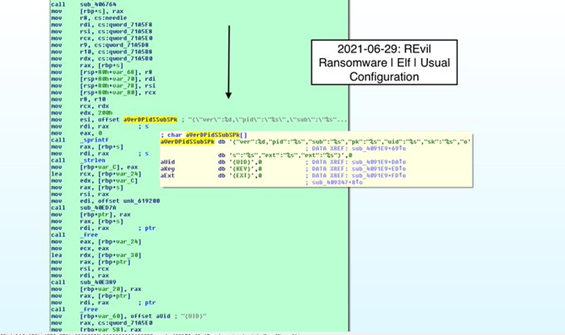

Kaseya VSA 的設計是以高管理員系統權限運行,REvil使用惡意動態連結程式庫,該庫由合法 Windows Defender 反惡意軟體程式的簽名副本執行,以加密受害者數據。作為攻擊鏈的一部分,惡意軟體執行代碼通過 PowerShell 腳本,禁用 Microsoft Defender for Endpoint 的即時監控、腳本掃描、受控

檔案夾存取(勒索軟體防護功能)、入侵保護系統、雲端查找和樣本提交以及網路保護功能。

powershell.exe Set-MpPreference -DisableRealtimeMonitoring $true -DisableIntrusionPreventionSystem $true -DisableIOAVProtection $true -DisableScriptScanning $true -EnableControlledFolderAccess Disabled -EnableNetworkProtection AuditMode -Force -MAPSReporting Disabled -SubmitSamplesConsent NeverSend

IoCs

d55f983c994caa160ec63a59f6b4250fe67fb3e8c43a388aec60a4a6978e9f1e

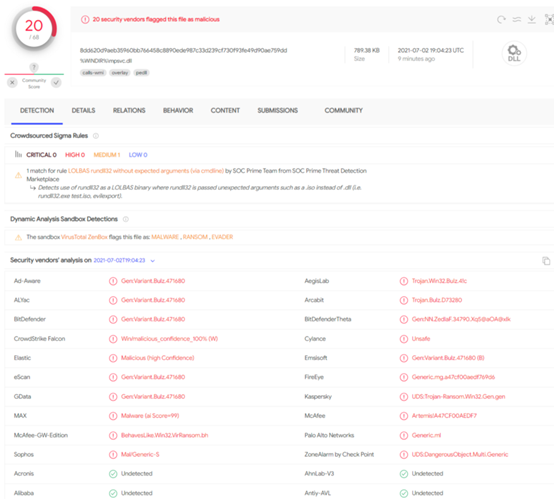

8dd620d9aeb35960bb766458c8890ede987c33d239cf730f93fe49d90ae759dd

e2a24ab94f865caeacdf2c3ad015f31f23008ac6db8312c2cbfb32e4a5466ea2

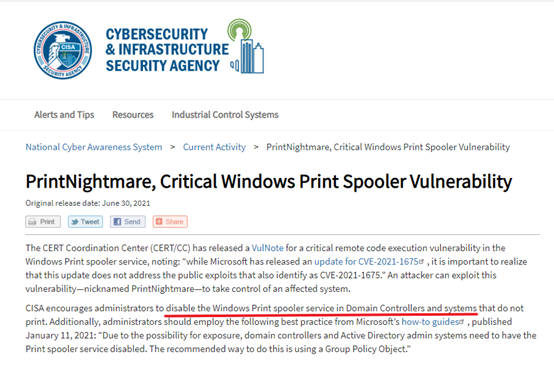

美國網路安全和基礎設施安全局 (CISA) 表示,目前正在針對此攻擊採取行動,以了解並解決此事件。

REvil勒索軟體的情資:

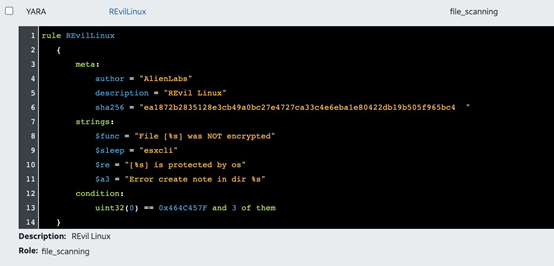

REvil ransomware Linux version

https://otx.alienvault.com/pulse/60620612447fce2d8297e899

https://otx.alienvault.com/pulse/5d94e526aed10286c1219a4e

https://otx.alienvault.com/pulse/5dfb4e6841d3dcb0058366ff

Source:

https://old.reddit.com/r/kaseya/comments/ocf0x1/kaseya_has_been_hacked_with_randomware_that/

https://gist.github.com/fwosar/a63e1249bfccb8395b961d3d780c0354