Key Points:

*塔塔鋼鐵(Tata Steel) 沒有與駭客談判,也沒有支付贖金

*由於沒有談判,駭客已公開了塔塔鋼鐵生產線機器的Autocad技術圖紙

*據稱加密發生在2021年3月25日,所以已經有十多天了

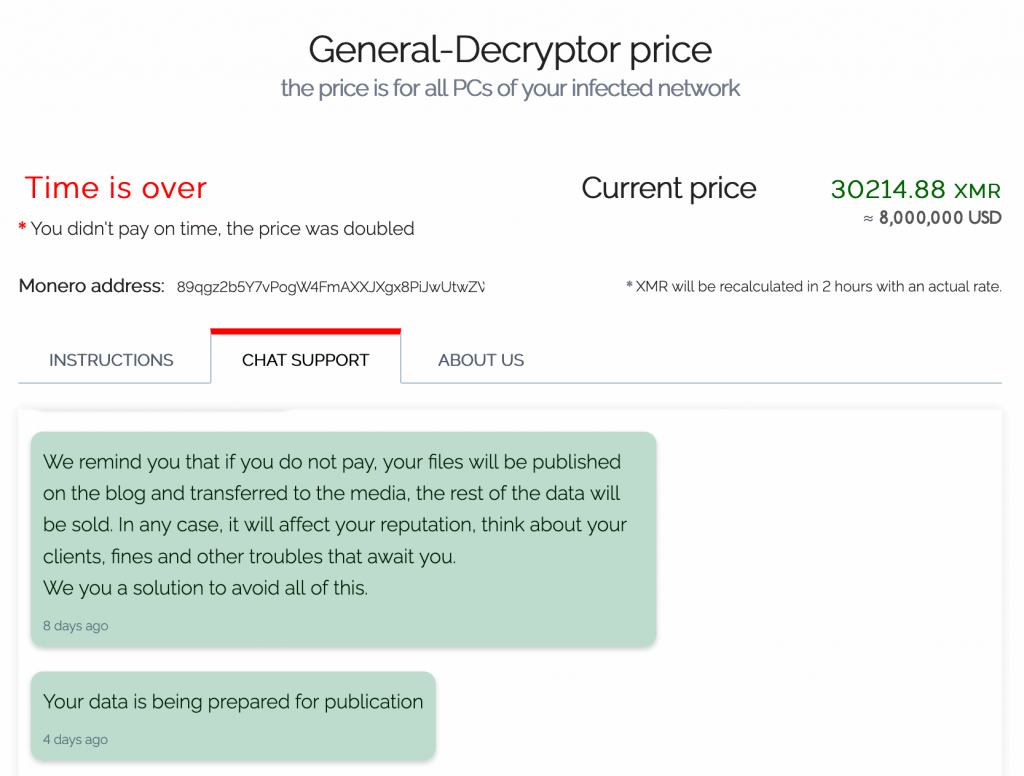

根據LeMagIT,最初的贖金需求為400萬美元,後來又增加了一倍,變成相當於800萬美元的門羅幣,在贖金的網頁上已經沒有其他可加倍的金額,據相信下一階段駭客將發布樣本的檔案,並將其餘竊取到的檔案出售給其他駭客或感興趣的買家。

REvil勒索軟體最近特別活躍, 繼先前3月20日宏碁集團中REvil勒索軟體遭勒索5000萬美元後,在4月5日,日月光代子公司環旭電子公告,其控股子公司Asteelflash Group有部分伺服器也感染REvil勒索軟體。

在過去的幾年中,REvil(又名Sodinokibi)一直是最泛濫的勒索軟體即服務(RaaS)之一,藉由招募合作夥伴,以提供勒索軟體為手法,於獲得贖金後再拆帳的模式經營。REvil曾利用Pulse Secure VPN漏洞,入侵倫敦外匯交易公司Travelex的網路而聞名。

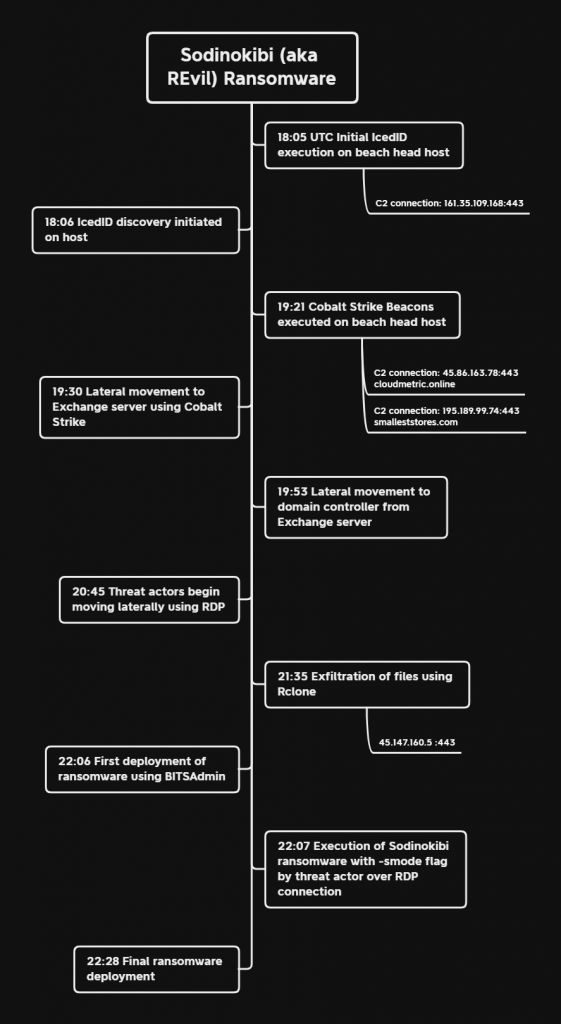

在3月29日The DFIR Report的資安研究員觀察到REvil入侵始於惡意垃圾郵件,該惡意垃圾郵件將含有IcedID(Bokbot)丟到受害環境中,以允許隨後存取分發REvil勒索軟體。在入侵過程中,威脅參與者將權限提升為Domain Administrator,竊取數據,並使用REvil加密所有的系統。根據該研究報告:

*REvil的攻擊勒索時間Time to Ransom(TR): 4小時

*入侵初期Initial Access使用: IcedID

*Discover使用: nltest, net, wmic, AdFind, BloodHound, etc.

*權限提升使用: UAC-TokenMagic & Invoke-SluiBypass

*逃避偵測使用: Safe Mode & new GPO

*滲透使用: Rclone

*C2使用: CobaltStrike

攻擊時程如下:

更多有關報告的資訊,請參見: https://thedfirreport.com/2021/03/29/sodinokibi-aka-revil-ransomware/

有關REvil的情資,請參考如下:

https://otx.alienvault.com/pulse/60620612447fce2d8297e899