近日,美國網路安全暨基礎設施安全局(CISA) 下令,聯邦民事行政部(FCEB)必須在 7 月 22 日之前,對影響微軟設備的安全漏洞採取補救措施。該漏洞被跟踪為CVE-2022-26925,一個屬於Windows Local Security Authority(Windows LSA)的欺騙漏洞,並被確認為新的 PetitPotam Windows NTLM Relay 的攻擊向量。Windows LSA是一個受保護的Windows子系統,負責執行Windows系統的安全政策,會在用戶登入時驗證用戶身分,亦可處理密碼變更或產生存取權杖。Windows Local Security Authority(LSA) 存在的高風險漏洞,能影響多數 Windows 版本,未經身份認證的攻擊者可輕易利用此漏洞透過 NTLM 強制取得身份認證,以利進行後續攻擊 。

據悉在今年5月,CISA曾將CVE-2022-26925納入在已知遭開採漏洞(Known Exploited Vulnerabilities)目錄中,並發布了強制修補的命令,但很快CISA就將這條公告刪除。原因是微軟在2022年5月的修補星期二(Patch Tuseday) 中,雖然聲稱解決了CVE-2022-26925漏洞,但在安裝修補後該問題仍然沒有徹底解決,在 Windows Server 網域控制器上部署時也會觸發服務身份驗證的問題。

CISA 解釋說,在網域控制器部署上認證失敗的問題,可導致企業可能會在伺服器或客戶端遇到服務的認證失敗,如網路原則伺服器(NPS)、路由及遠端存取服務(RRAS)、Radius、擴展認證協議(EAP)和受保護可擴展認證協議(PEAP)都會受到影響。

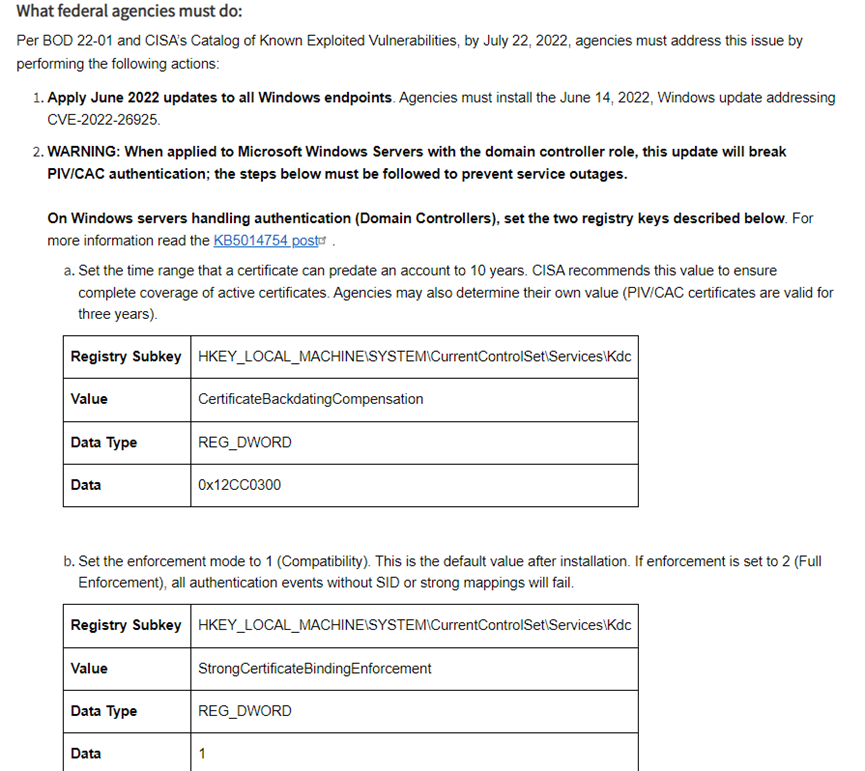

隨後,微軟在6月向CISA通報了問題的解決方案,今天,CISA也發布了新的指南,其中包含必須遵循的 CVE-2022-26925 緩解步驟,以防止服務中斷。

根據美國聯邦約束性作業指引(binding operational directive,BOD)22-01,為了減少已知遭開採漏洞的重大風險,美國聯邦民事行政部(FCEB)必須在7月22日之前完成修補已發現的漏洞,以保護其網路。儘管該指令僅適用於聯邦機構,但 CISA 也強烈敦促美國私營和公共部門的所有組織優先修補這個被積極利用的漏洞。

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”