7 月 20 日,美國佛羅里達州最大的醫院之一坦帕綜合醫院 (Tampa General Hospital-TGH)表示,駭客在持續18天的資安事件中獲取了 120 萬名病患的個人健康資料(Personal Health Information-PHI), 據 TGH 代表稱,醫院於 5 月 31 日在電腦系統檢測到的異常活動,從而揭露了資料被盜的情況。醫院立即將受感染的系統斷網,以防止進一步的未經授權的存取,並聘請了第三方數位鑑識公司來調查事件以確認攻擊的性質和程度。調查顯示,未經授權的第三方在 2023 年 5 月 12 日至 5 月 30 日之間連續三周存取TGH的網路,並在此期間竊取了包含患者資料的數據。

涉及什麼類型的數據?

駭客獲得了以下數據的存取權限:

電話號碼

地址

出生日期

社會安全號碼

病歷號碼

患者帳號

健康保險資料

TGH 用於其業務運營的服務日期和/或有限的治療資料

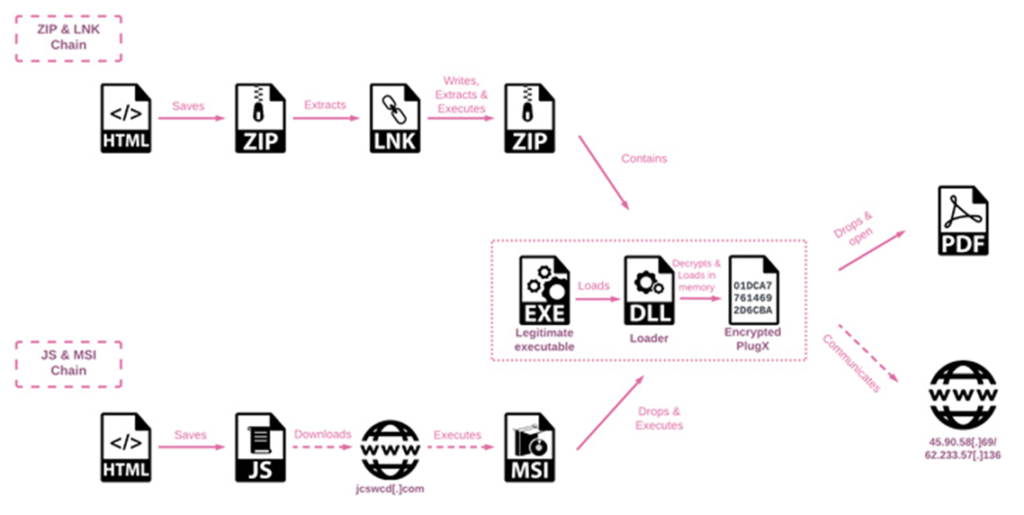

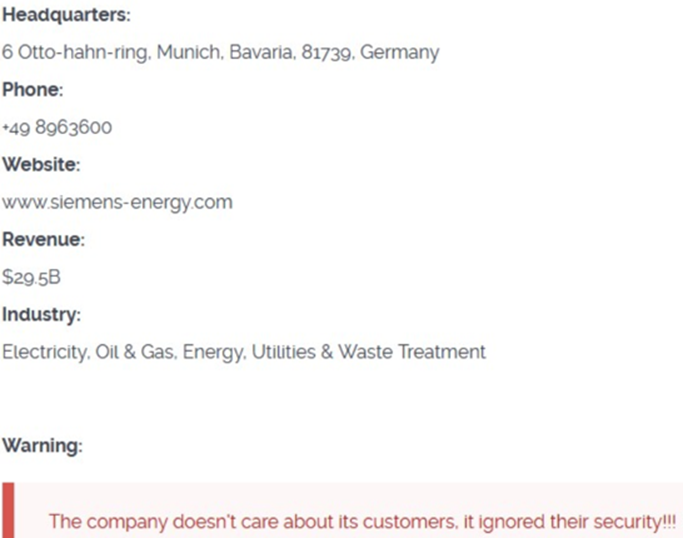

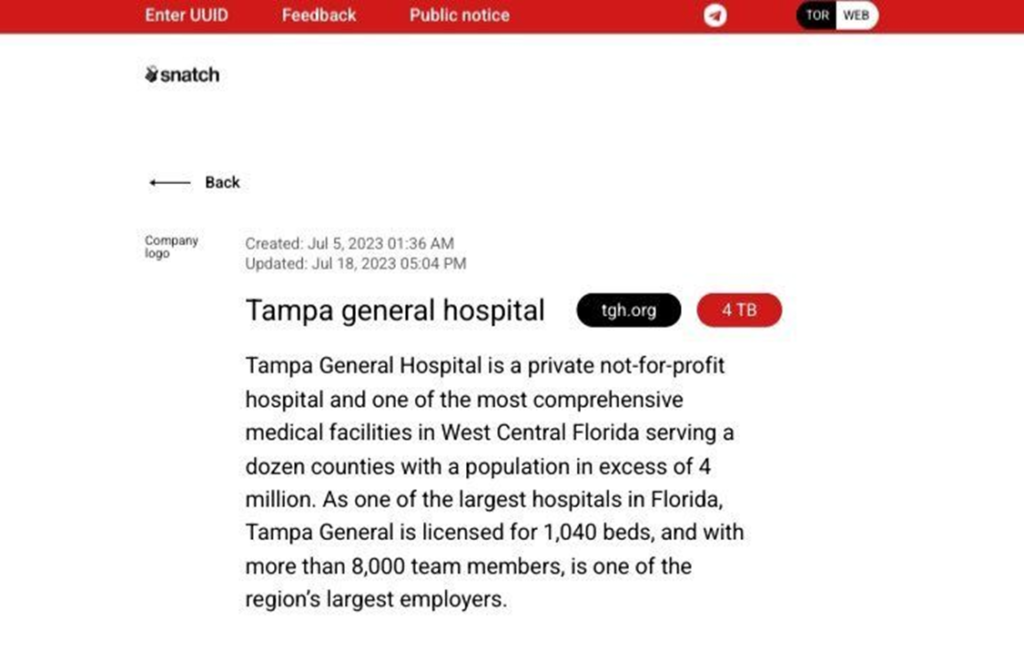

TGH表示,這是一次未遂的勒索軟體攻擊,雖然發生了數據盜竊,但其安全系統阻止了檔案加密。現在已經實施了額外的技術安全措施來強化系統並防止進一步的數據洩露,並且網絡監控也得到了增強,以確保快速檢測到任何未來的安全漏洞。醫院向聯邦調查局(FBI)報告了這一事件,並提供了有關駭客的資訊。聲明稱,駭客沒有存取醫院的電子病歷系統。根據《HIPAA Journal》的報導TGH表示,將聯繫受影響的人,並將為那些被盜社會安全號碼的人士提供免費的信用監控服務和身份盜竊預防服務。據資安全專家 Dominic Alvieri稱,Snatch勒索軟體組織已在7 月 19 日將這家醫院添加到了其揭秘網站中,該醫院告訴當地新聞媒體 Fox13,TGH拒絕支付贖金,但沒有透露贖金的金額,也沒有說明誰是攻擊的幕後黑手。

自 2019 年以來,Snatch勒索軟體組織與了多起備受矚目的攻擊事件,其中包括大都會歌劇院、威斯康辛的一個學區和瑞典汽車製造商Volvo等。

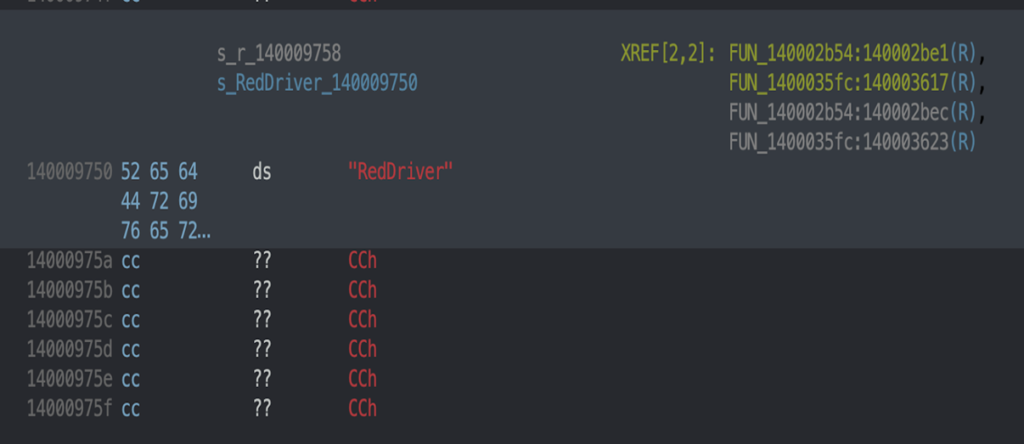

Snatch勒索軟體的部分入侵指標(Indicator of compromise -IOCs):

SHA256

eebc57e9e683a3c5391692c1c3afb37f3cb539647f02ddd09720979426790f56

78816ea825209162f0e8a1aae007691f9ce39f1f2c37d930afaf5ac3af78e852

80cc8e51b3b357cfc7115e114cecabc5442c12c143a7a18ab464814de7a66ab4

ebcded04429c4178d450a28e5e190d6d5e1035abcd0b2305eab9d29ba9c0915a

fe8ba1eaf69b1eba578784d5ab77e54caae9d90c2fb95ad2baaaef6b69a2d6cb

28125dae3ab7b11bd6b0cbf318fd85ec51e75bca5be7efb997d5b950094cd184