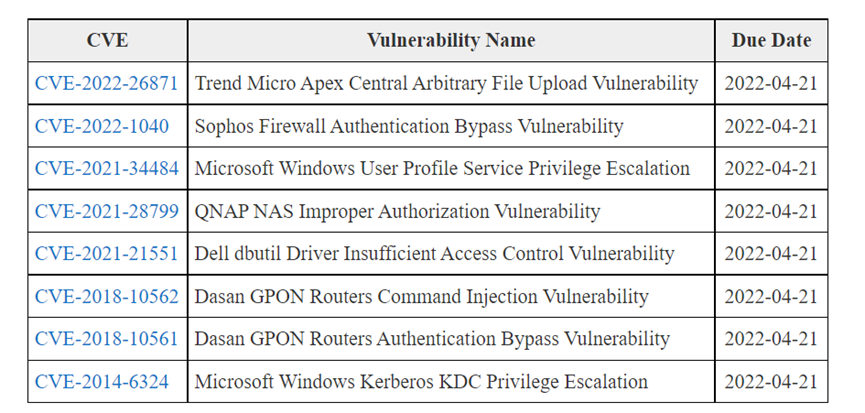

美國網路安全及基礎設施安全局(CISA) 已於週四 (3月 31 日) 下令聯邦機構在4 月 21 日之前修補一個重大的 Sophos 防火牆漏洞和其他7個漏洞,所有這些漏洞都在持續遭駭客鎖定。正如Sophos 在三月下旬披露的那樣,編號CVE-2022-1040 的驗證繞過漏洞使攻擊者能夠通過用戶入口網站和Web管理介面,繞過身份驗證並能讓攻擊者遠端執行程式碼,此漏洞CVSS 3.1風險值達9.8,Sophos在更新改其安全公告時,稱發現部分位於南亞地區用戶遭駭客鎖定。

CISA 還命令聯邦機構修補趨勢科技的Apex Central 產品管理控制台中的一個高嚴重性任意檔案上傳漏洞CVE-2022-26871,CVSS風險值達8.6,該漏洞可在遠端執行程式碼執行攻擊中被濫用。週二( 3月29日),趨勢科技表示,觀察到已有駭客在積極的嘗試開採漏洞。

據BleepingComputer報導,CISA 今天在其已知被開採漏洞( Known Exploited Vulnerabilities Catalog)清單中增加了六個漏洞,所有這些漏洞也在持續的遭駭客鎖定。根據 2021 年 11 月根據具有約束性作業指引(BOD 22-01),聯邦民事行政部門機構 (FCEB)必須保護其系統免受這些安全漏洞的影響,CISA要求他們在 4 月 21 日之前修補好今天增加的漏洞。

CISA解釋說:“這些類型的漏洞是所有類型的惡意網路參與者的常見攻擊媒介,並對聯邦企業構成重大風險 。 ”雖然 BOD 22-01 指令僅適用於 FCEB 機構,但 CISA 還敦促私營和公共部門組織優先修補這些積極濫用的安全漏洞,以減少其網絡遭受持續網路攻擊的風險。在發布此綁定指令後,CISA 在其積極利用的漏洞列表中添加了數百個漏洞,要求美國聯邦機構盡快修補它們以防止安全漏洞。

自今年年初以來,網路安全機構還下令各機構修補積極利用的零日漏洞:

Google瀏覽器(CVE-2022-1096)

Mozilla 的 Firefox 網絡瀏覽器 (CVE-2022-26485)

Google Chrome (CVE-2022-0609) 和 Adobe Commerce/Magento 開源 (CVE-2022-24086)

iPhone、iPad 和 Mac (CVE-2022-22620)

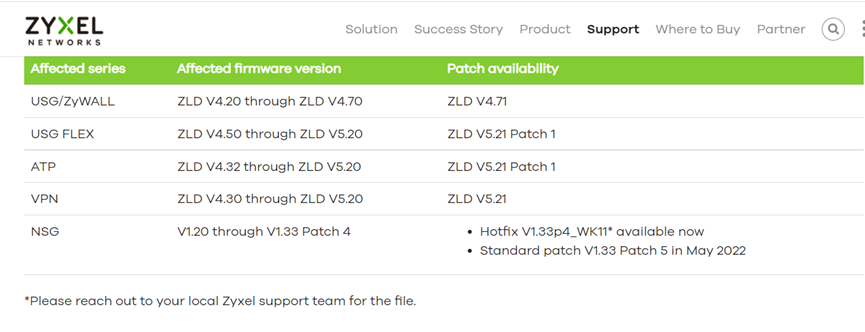

3月29日網路設備製造商合勤 (Zyxel )已針對影響其部分企業級防火牆和 VPN 產品的韌體重大漏洞釋出安全更新,該漏洞可能使攻擊者能夠控制設備。在某些防火牆版本的 CGI 程式中發現了一個由於缺乏適當的存取控制機制而導致繞過身份驗證的漏洞,合勤發布的安全公告中表示,該漏洞可能允許攻擊者繞過身份驗證並獲得對設備的管理存取權限。該漏洞的編號為CVE-2022-0342,美國國家標準與技術研究院 (NIST) 尚未對風險值提供評分,但合勤的評估給出了 9.8 分(滿分 10 分),CVE-2022-0342涉及 USG/ZyWALL、USG FLEX、ATP、VPN 和 NSG(星雲安全網關)系列的產品。

以下合勤產品受到影響——

USG/ZyWALL系列韌體版本 ZLD V4.20 到 ZLD V4.70(合勤已釋出更新版韌體ZLD V4.71)

USG FLEX 系列韌體版本 ZLD V4.50 至 ZLD V5.20(合勤已釋出更新版韌體ZLD V5.21)

ATP 系列韌體版本 ZLD V4.32 至 ZLD V5.20(合勤已釋出更新版韌體 ZLD V5.21)

VPN 系列韌體版本 ZLD V4.30 至 ZLD V5.20(合勤已釋出更新版韌體ZLD V5.21 )

針對NSG系列,合勤目前釋出Hotfix,預計5月5日釋出標準修補程式V1.33 Patch 5

雖然沒有證據表明該漏洞已被廣泛利用,但合勤建議用戶應儘速更新韌體。