安全研究人員發現,攻擊者入侵了美國地方政府機構的網路,在 LockBit 勒索軟體最終部署之前,駭客至少潛伏了五個月。Sophos研究人員從受感染機器中檢索到的日誌顯示,在部署payload之前,可能至少有兩組駭客在該政府機構的受感染網路上活躍。攻擊者試圖通過刪除事件日誌來刪除他們的踪跡,但檔案片段仍然允許威脅分析人員一睹攻擊者及其策略,Brandt 稱,雖然起初攻擊似乎是由看似新手的攻擊者執行的,不確定下一步該怎麼做,但後來可能有一組不同的攻擊者部署了勒索軟體,竊取數據並加密檔案。

研究人員表示這是一次非常混亂的攻擊,從最初的入侵事件發生大約4個月後,攻擊活動的性質發生了變化,顯示具有不同技能的攻擊者已經加入了戰場。在Sophos的分析報告中,2021 年9 月發生的攻擊的初始入侵點似乎是防火牆上的一個開放遠端桌面協定 (RDP) 端口,該端口被配置為提供對伺服器的公開存取。

在獲得初始公開存取權限後,攻擊者安裝了 Chrome 瀏覽器,以在受感染的伺服器上搜索和下載所需的工具。該工具集包括用於暴力破解、掃描、商業 VPN 的實用程式,以及允許檔案管理和命令執行的免費工具,例如 PsExec、FileZilla、Process Explorer 和 GMER。此外,駭客還使用了遠端桌面和遠端管理軟體,例如 ScreenConnect以及AnyDesk。在駭客竊取了同樣擁有網域管理員權限的本地伺服器管理員的憑證後,便在其他系統上建立了具有管理員權限的新帳戶。

研究表明,攻擊者的行為在 2022年1 月中旬發生了顯著變化,出現了更加熟練和專注的活動,顯示一個更老練的攻擊者出現並接管了控制權。攻擊者利用目標在完成維護後無意中禁用了保護功能這一點,刪除了惡意加密礦工並卸載了安全軟體,然後收集並竊取數據並部署 Lockbit 勒索軟體,但幸運的是勒索軟體攻擊的成功有限,攻擊者未能加密某些機器上的數據。研究人員表示在一些機器上,雖然檔案已用 LockBit 的檔案重新命名,但攻擊者沒有完成他們的任務,並未進行加密。

最後,這個案例強調了維護和事件回應錯誤的問題,即使在緊急情況下也需要遵循安全檢查清單。

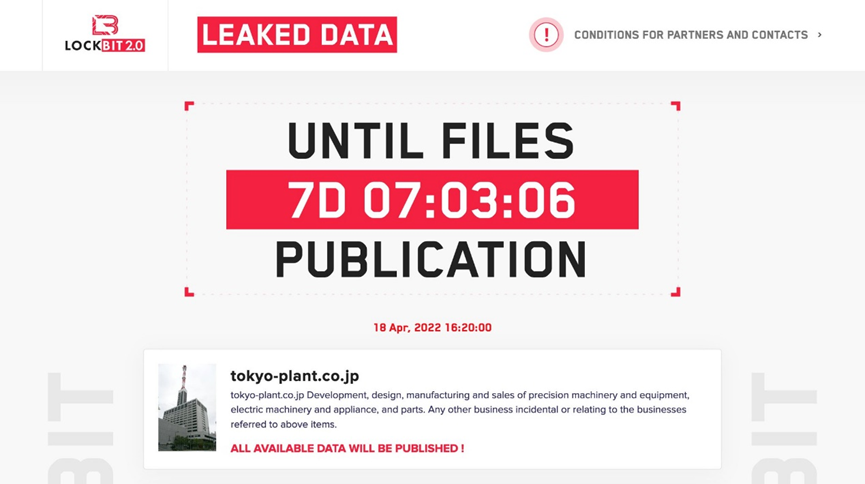

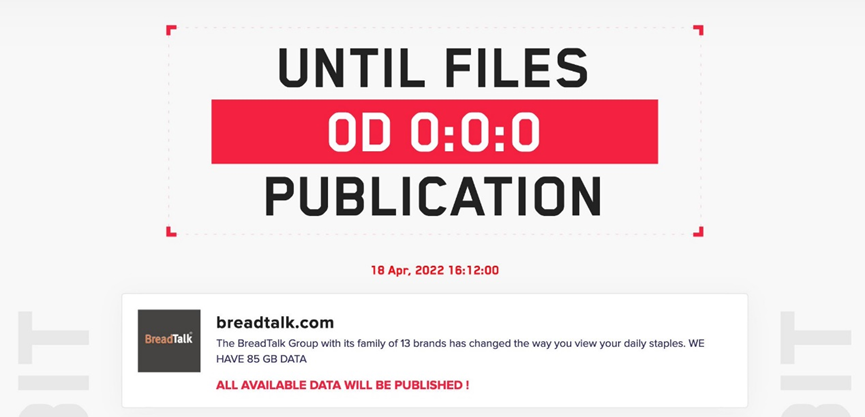

另外,根據在LockBit揭秘網站上的觀察,本週出現兩個在亞洲地區的受害者包含日本測試設備製造商Tokyo Plant co和新加坡的Bread Talk麵包物語。

有關LockBit勒索軟體的部分入侵指標(Indicator of compromise -IOCs):

SHA 256

6684e1df360db67719f65bcd39467cc88bbd7bb910636d03071245b622e7cfa3

87bfb05057f215659cc801750118900145f8a22fa93ac4c6e1bfd81aa98b0a55

db385ea6858db4b4cb49897df9ec6d5cc4675aaf675e692466b3b50218e0eeca

3d0e06086768500a2bf680ffbed0409d24b355887169b821d55233529ad2c62a

0d31a6d35d6b320f815c6ba327ccb8946d4d7f771e0dcdbf5aa8af775576f2d1

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”