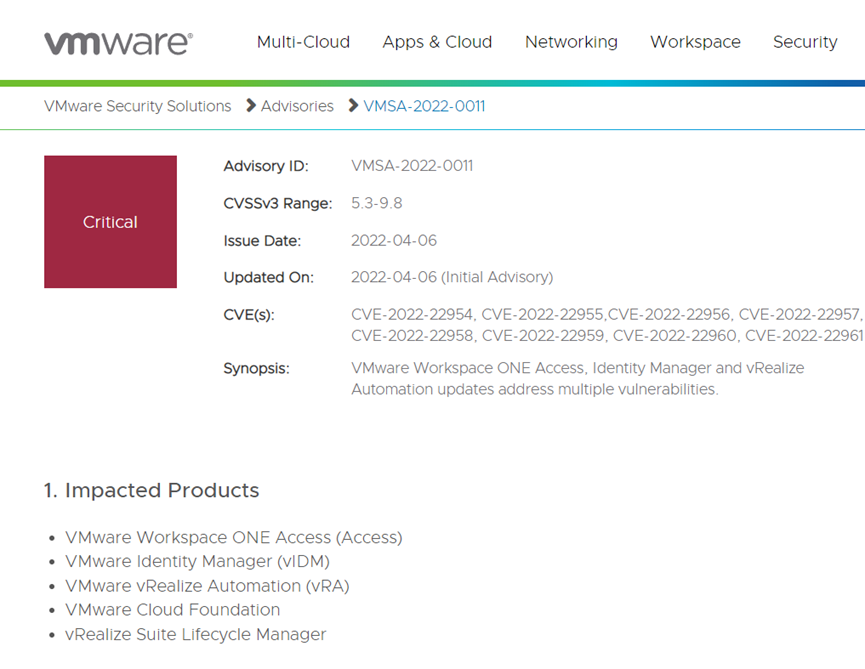

VMware已發布安全更新以修補其產品中的 8個漏洞,其中一些漏洞可被利用來發起遠端執行程式碼攻擊。4 月 6 日VMware發布了VMSA-2022-0011的安全公告,針對在其產品包括 Workspace ONE Access、VMware Identity Manager (vIDM)、vRealize Lifecycle Manager、vRealize Automation 和 VMware Cloud Foundation 中發現的漏洞並以及其解決方法。根據 VMSA-2021-0011 中的說明,VMware表示由於所有環境都不同,對風險的容忍度不同,且有不同的安全控管和縱深防禦來降低風險,客戶須自行決定如何進行,但鑑於漏洞的嚴重性,我們強烈建議立即採取行動。

五個重大漏洞,兩個重要漏洞及一個中等嚴重漏洞

漏洞清單如下:

*CVE-2022-22954(CVSS 風險值達:9.8)- 影響 VMware Workspace ONE Access and Identity Manager 的伺服器端模板注入遠端執行程式碼漏洞

*CVE-2022-22955 和 CVE-2022-22956(CVSS 風險值達:9.8) – VMware Workspace ONE Access 中的 OAuth2 ACS 身份驗證繞過漏洞

*CVE-2022-22957 和 CVE-2022-22958(CVSS 風險值達:9.1) – VMware Workspace ONE Access、Identity Manager 和 vRealize Automation 中的 JDBC注入遠端執行程式漏洞

*CVE-2022-22959(CVSS 風險值達:8.8) – VMware Workspace ONE Access、Identity Manager 和 vRealize Automation 中的跨站請求偽造 (CSRF) 漏洞

*CVE-2022-22960(CVSS 風險值達:7.8)- VMware Workspace ONE Access、Identity Manager 和 vRealize Automation 中的本地提升特權漏洞,以及

*CVE-2022-22961(CVSS 風險值達:5.3)- 影響 VMware Workspace ONE Access、Identity Manager 和 vRealize Automation 的未經授權即可存取資料的漏洞

成功利用上述漏洞可以讓惡意行為者將權限提升到 root 用戶,獲得對目標系統主機名的存取權限,並遠端執行任意程式碼漏洞,從而實現完全接管,強烈建議立即採取行動,修補漏洞來消除潛在威脅。好消息的是,VMware目前未觀察到對這些漏洞發生的攻擊。

受影響版本和安裝修補程式的完整清單可在此處獲得,無法立即修補其設備的用戶,VMware也提供臨時變通解決方法。

但VMware重申,變通方法並不能消除漏洞,因此,強烈建議將修補作為解決漏洞的最簡單、最可靠的方法。