研究人員發現了一個新的釣魚郵件活動,該活動旨在劫持的電子郵件的回覆內容 (Email Thread Hijacking) 並植入難以發現的惡意payload,瞄準未修補和暴露網路上Microsoft Exchange伺服器,將用於資料竊取的IcedID惡意軟體傳送到受感染的機器上。

IcedID 是一種模組化銀行木馬,於 2017 年首次被發現,已發展成為駭客建立切入點,用於部署第二階段的惡意軟體,例如勒索軟體或Cobalt Strike工具。IcedID使攻擊者能連接到遠端伺服器並下載下一階段的植入程式和工具,使駭客能執行後續活動並在受影響的網路中橫向移動,以投放其他的惡意軟體。根據以色列資安公司Intezer週一(3/28) 發布的報告,此次活動針對以前的被盜電子郵件並偽造回覆,以用作說服收件者打開附件,值得注意的是,在3 月中旬檢測到的最新一波攻擊瞄準了能源、醫療保健、法律和製藥領域的組織。

攻擊是如何發生

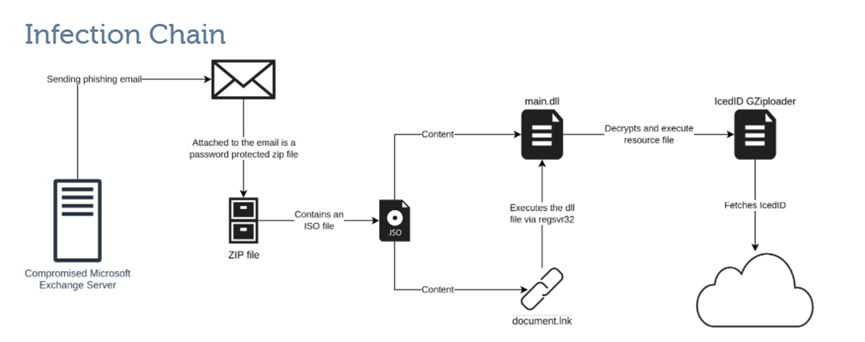

據悉,雖然早期的 IcedID 活動利用網站聯繫表格(Website Contact Form)向組織發送帶有惡意軟體的鏈結,但此次活動的攻擊在易受攻擊的 Microsoft Exchange伺服器上從被劫持的帳號發送誘騙電子郵件,這表明社交工程攻擊的進一步發展。Intezer的研究人員Joakim Kennedy和Ryan Robinson說,payloads也已經從使用Office檔轉向使用帶有Windows LNK檔和DLL檔的ISO檔案,使用ISO檔案允許威脅行為者繞過Web標記控制,導致惡意軟體的執行而不會向使用者發出警告。

研究人員觀察到攻擊中使用的釣魚郵件帶有誘騙的警告,警告用戶在最近的合約中有未處理的付款,並指向附件中的法律文件,攻擊者在這些電子郵件中利用對話劫持,使用合法的、受感染的電子郵件並將自己插入現有對話中,使釣魚攻擊更具說服力,最終使用戶難以檢測到。

據悉,附件的 zip存檔文件受密碼保護,密碼在電子郵件中給出。存檔包含一個 ISO 檔案。當受害者點擊該檔案時,它會使用regsvr32.exe來執行一個 DLL 檔案,研究人員稱這是一種通過允許proxy執行 main.dll 的惡意程式碼來實現防禦規避的技術。

誰是新的 IcedID活動的幕後黑手?

雖然 Intezer 沒有在 IcedID 活動與網路犯罪組織TA551 的之間直接聯繫起來,但分析報告確實提及到 Proofpoint 在2021 年6月的一份報告,該報告強調了網路犯罪組織 TA577 和 TA551 傾向於使用 IcedID 作為其惡意軟體。但Intezer認為這次的活動由TA551發起,因為該組織已知以DDL的二進位檔proxy和受密碼保護的ZIP檔執行regsvr32.exe。

研究人員總結說,對話劫持的使用是一種強大的社交工程技術,可提高網路釣魚的成功率。

有關IcedID的部分入侵指標(Indicator of compromise -IOCs):

SHA 256:

3542d5179100a7644e0a747139d775dbc8d914245292209bc9038ad2413b3213

698a0348c4bb8fffc806a1f915592b20193229568647807e88a39d2ab81cb4c2

a17e32b43f96c8db69c979865a8732f3784c7c42714197091866473bcfac8250