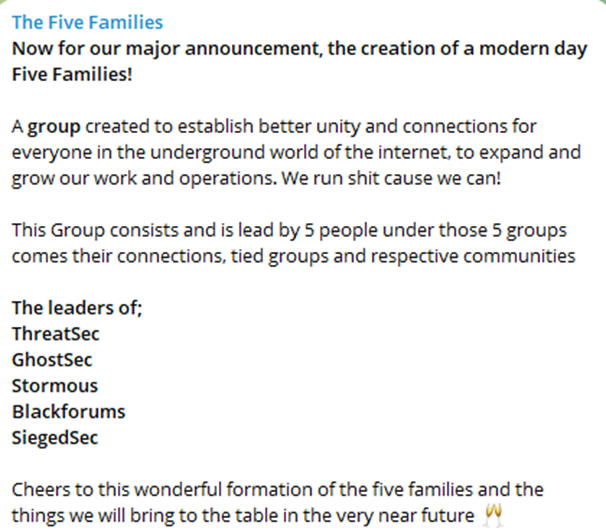

近期才成立的五大家族(Five Families)網路犯罪聯盟是由四個駭客組織和一個暗網論壇組織組成,其目標是為暗網世界中的每個人建立更好的團結和聯繫並擴大和發展他們的業務。這個自稱為“五大家族”的聯盟旨在類似於五眼情報聯盟,旨在情報收集和共享方面進行合作。五眼聯盟是美國、英國、加拿大、澳洲和紐西蘭這五個英語圈國家組成的情報聯盟機構。

五大家族這個名字的靈感來自於 20 世紀 50 年代和 1960 年代五個主要在紐約市的義大利裔美國黑手黨。五大宣布其首名受害者為巴西軟體開發公司“Alpha Automation”(http[:]//Alfacomercial[.]com[.]be),盜竊了總計 230GB 的數據。

網路犯罪分子變得越來越有組織性,一個新的駭客聯盟”五大家族”已經出現了,由五個知名網路犯罪組織相互勾結的情況被曝光,引起國際社會關注,下面我們提共同組成這個新犯罪聯盟的背後5團體。

- ThreatSec – 行動通常在 Twitter 和 Telegram 上公佈和展示目標如何遭受 DDoS 攻擊、系統入侵、篡改以及洩露或被盜資料的公開曝光。

- GhostSec – 自 2015 年以來活躍的駭客組織,被發現旨在打擊ISIS 伊斯蘭恐怖主義的反恐駭客組織。

- SiegedSec – 是一個很小且很新的駭客團體,但成員遍布全球。該團體成立於 2022 年初,以偷竊數據為目標,由一名為YourAnonWolf的成員領導。自 2 月份成立以來,SiegedSec 組織已獲取了至少 30 家受害公司的敏感數據、洩露的電子郵件或被盜的數據庫。

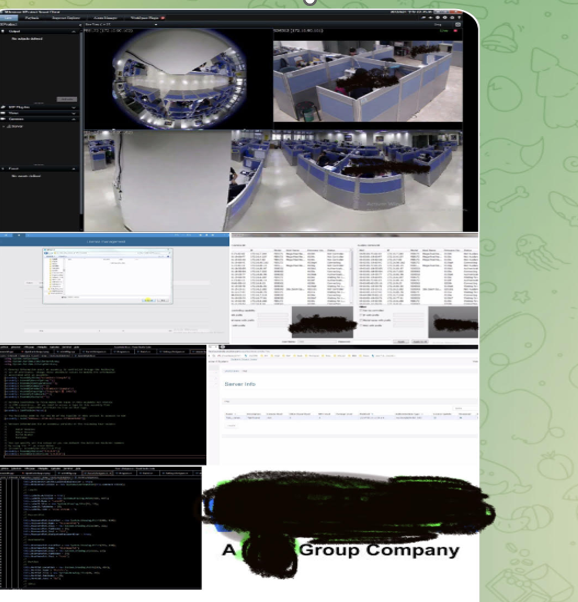

- Stormous –駭客組織於 2021 年成立,旨在針對安全性較弱的網站。這個阿拉伯語組織聲稱已經危害了大量受害者,在許多情況下據稱使用勒索軟體,2022年,攻擊了可口可樂,竊走161GB資料。值得一提的是,2023年8月下旬,Stormous在揭秘網站上聲稱攻擊了台灣某上市安控大廠,並上傳了多張截圖作為證據。

- Blackforums –暗網上的一個論壇,用於發布有關駭客攻擊和數據洩露的資料。於去年蓬勃發展。眾所周知,它會執行與建立惡意軟體相關的操作。

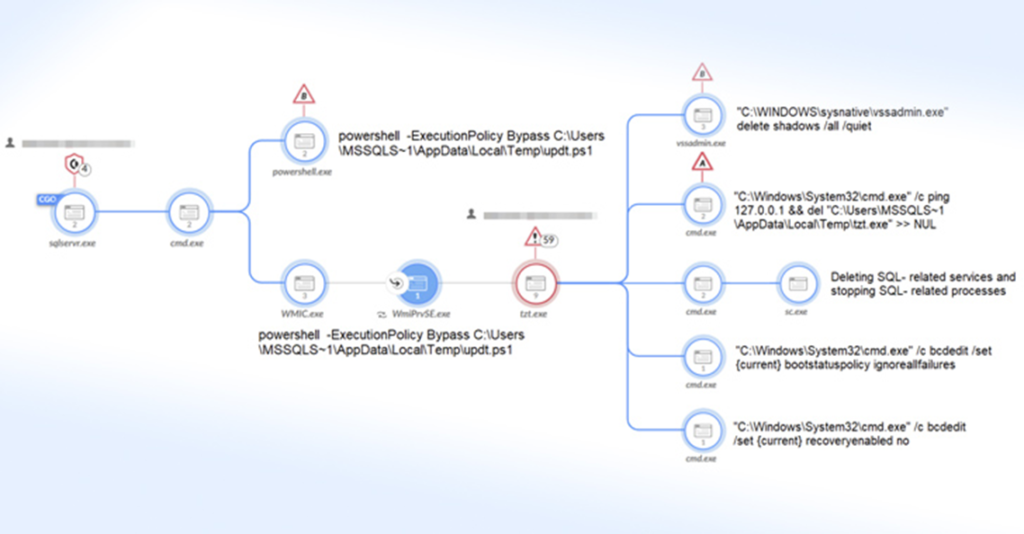

據相信,上述4個駭客組織通過駭客Blackforums論壇,讓買家可以聯繫到他們購買數據;這次的結盟讓ThreatSec、GhostSec、Stormous、BlackForums 和 SiegedSec 等組織能夠方便地根據可用的工具和資源來調整網路攻擊,然後在 Blackforums 上推銷他們的行動。共享資源、戰術甚至共同敵人等因素推動了這個聯盟的形成。

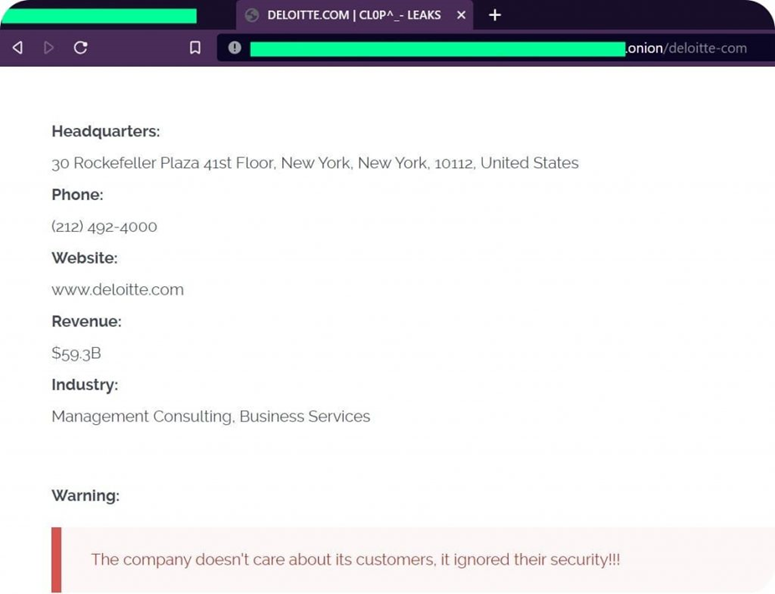

這些組織可能專門從事不同形式的網路犯罪,從勒索軟體到數據盜竊和網路間諜活動,現在能夠分享他們的知識。值得注意的是,這並不是第一起有記錄的網路犯罪集團之間相互勾結合作的案例。2020年三大勒索軟體—Maze, LockBit 和 Ragnar Locker 組成敲詐勒索聯盟 (Extortion Cartel) ,互惠分享他們的攻擊經驗和數據洩漏。

這種聯盟的直接影響是什麼?

- 攻擊增加:這些團體之間的合作可能會利用每個實體的綜合經驗和資源,導致攻擊數量和複雜性的增加。

- 更大的目標:憑藉更多的資源和更好的協調,這些犯罪分子可以追求更大、更有利可圖的目標,例如金融機構、關鍵基礎設施甚至政府。

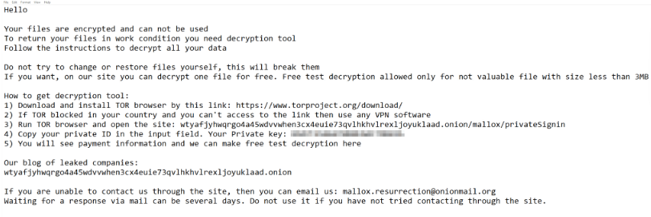

- 大規模勒索軟體:最令人擔憂的問題之一是大規模勒索軟體攻擊的蔓延,可能導致整個城市或重要工業部門的癱瘓。