綜合資安外媒報導,ESET 的研究人員於 2021 年 10 月首次向聯想報告,有三個高風險漏洞影響統一可延伸韌體介面(Unified Extensible Firmware Interface,UEFI),即CVE-2021-3970、CVE-2021-3971和CVE-2021-3972,已被發現它們會影響聯想的各種設備,如聯想Flex、IdeaPads和Yoga等筆電, 這可轉化為數百萬用戶擁有易受攻擊的設備。

據了解,其中兩個漏洞(CVE-2021-3971 和 CVE-2021-3972)會影響原本僅在聯想筆記型電腦製造過程中使用的 UEFI韌體驅動程式,UEFI是嵌入在現代設備晶元中的技術,它將韌體連結到操作系統,研究人員表示,聯想工程師無意中將驅動程式包含在出貨筆電的BIOS映像檔中,而未被正確停用,駭客可以利用這些有缺陷的驅動程式來禁用保護,包括UEFI安全啟動,BIOS控制寄存器和受保護範圍寄存器,這些都內置SPI中,旨在防止對其運行的韌體進行未經授權的更改。

ESET 的研究人員警告說,攻擊者可以利用這兩個與 UEFI 相關的漏洞CVE-2021-3971和CVE-2021-3972 ,在聯想筆電部署並執行 SPI 快閃記憶體或 ESP 嵌入程式,藉以從遠端下載其他惡意程式。

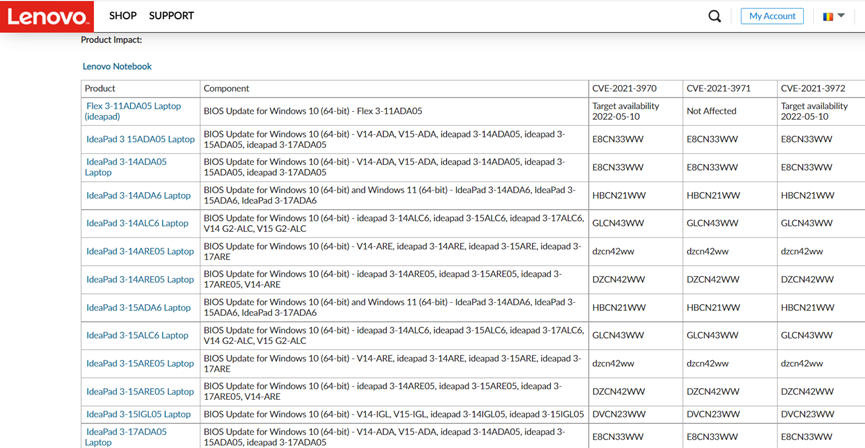

第三個漏洞,CVE-2021-3970,是由系統管理中斷 (SMI) 處理程式函數中的不正確輸入驗證引起的,可允許本地驗證的攻擊者可以藉由提升的系統權限執行任意程式碼。ESET 研究人員說,通過觸發軟體SMI中斷並將特製緩衝區的物理地址作為參數傳遞給易受攻擊的 SW SMI 處理程式,可以從特權內核模式進程中利用此漏洞,此處提供了聯想列出100 多款受影響的型號。

ESET 發現的這三個 Lenovo 的漏洞都需要本地存取,這意味著攻擊者已經擁有不受約束的許可權控制易受攻擊的電腦。這種存取的門檻很高,可能需要在其他地方利用一個或多個關鍵的其他漏洞,而使用戶面臨相當大的風險。據了解即使在更換硬碟驅動器或重新安裝操作系統後,這些惡意軟體仍會持續存在於系統中。

為防止上述漏洞引發的攻擊,聯想建議受影響設備的用戶將系統BIOS韌體版本更新到可用的最新版本。這可以通過從設備的支援頁面手動安裝更新來完成,也可以在聯想提供的用於更新系統驅動程式的實用程式的説明下完成。

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”