Key Points:

*仙人掌勒索軟體自 2023 年 3 月以來一直活躍,迄今一直針對知名目標。

*主要針對 VPN 設備,尤其是 Fortinet VPN 中的漏洞。從事件中觀察到的趨勢表明,未經授權的存取通常是使用 VPN 服務帳戶透過 VPN 伺服器獲得的。

*仙人掌勒索軟體最奇特的一點是它會以自我加密逃避偵測。

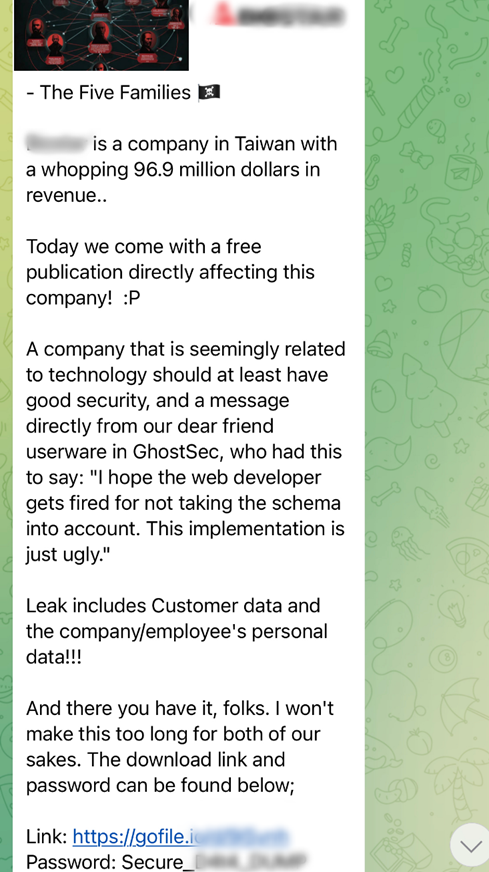

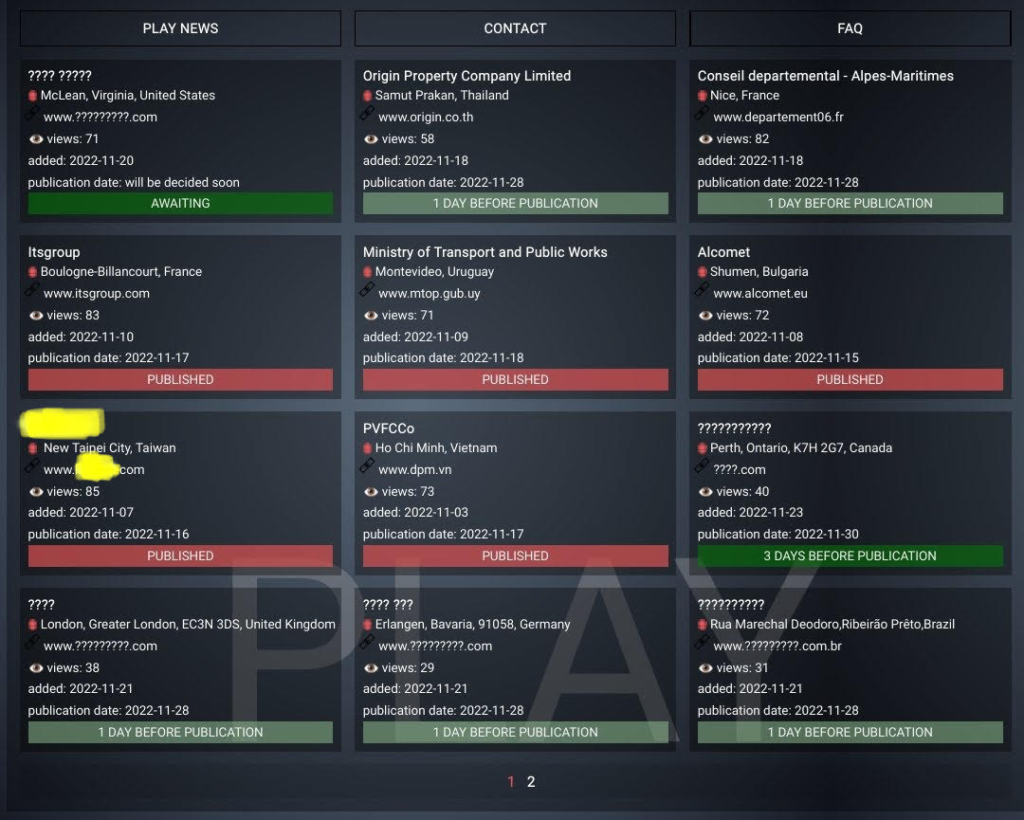

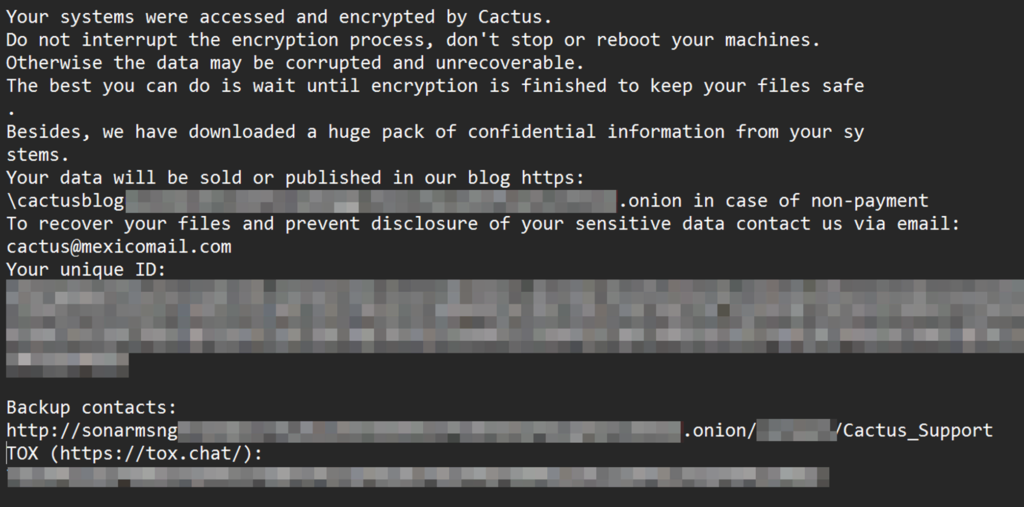

6月11日竣盟科技在仙手掌揭秘的暗網中發現有台灣某光纖網路設備業者的頁面,駭客聲稱已盜得該業者的公司機敏資料,包括工程檔案、財務資料、客戶資訊、個人身份文件,資料庫備份等。作為證據,駭客公佈疑似該企業台灣員工的護照及中國籍員工的通行證。然而目前沒看到駭客勒索的金額及談判最終的有效期限,相對於其他被勒索的公司,本次的台灣業者被盜的資料顯然較少,仙人掌稱盜竊了93GB的數據。

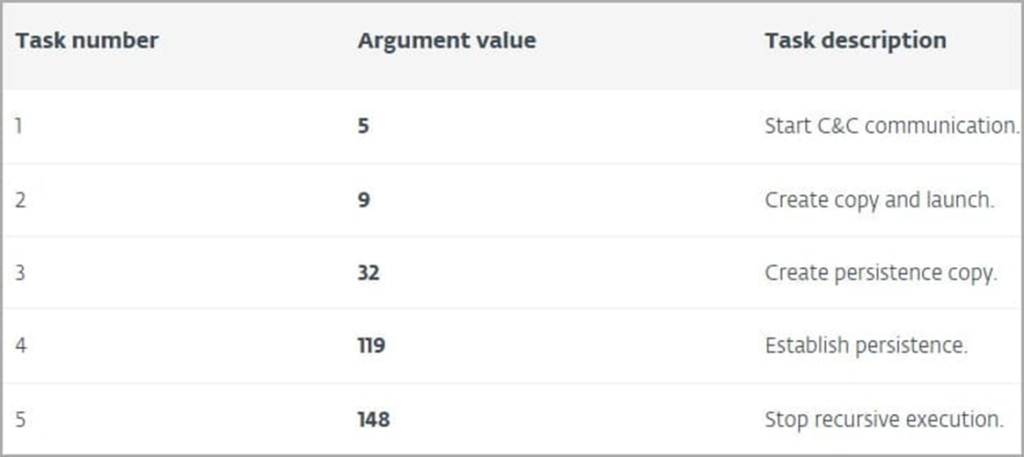

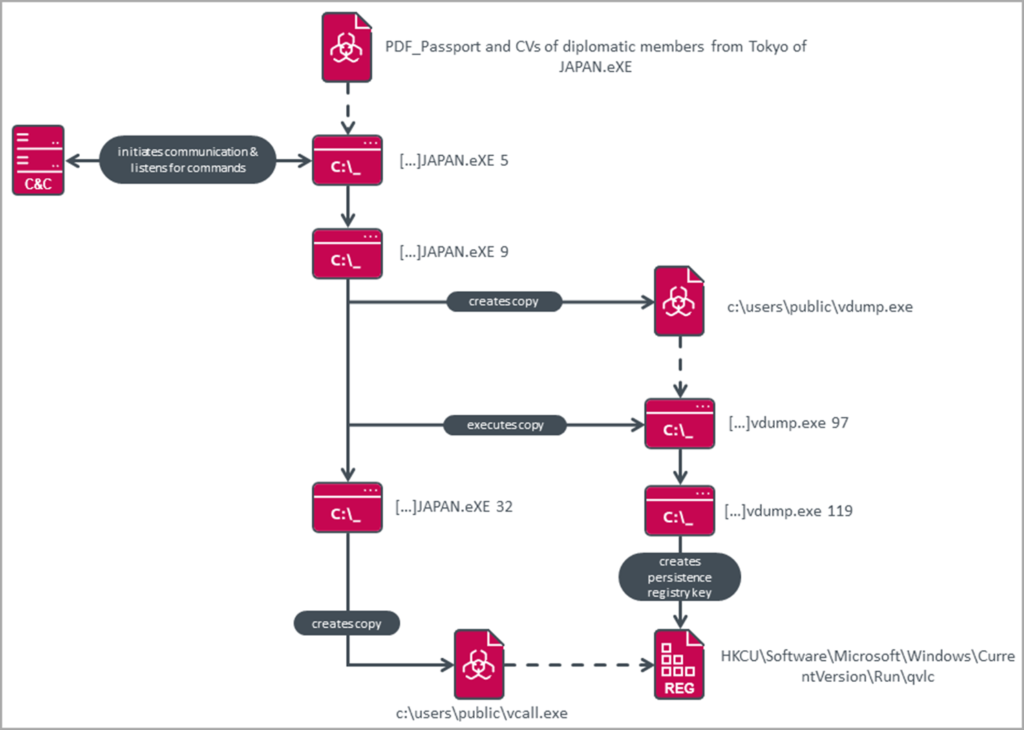

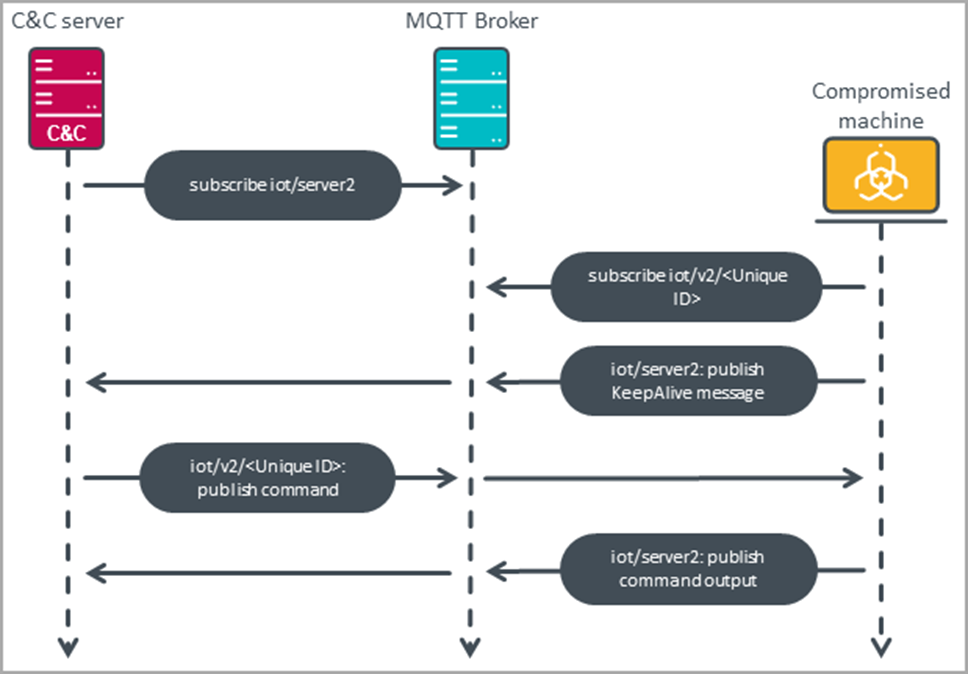

自 2023 年 3 月以來仙人掌(Cactus)勒索軟體組織已成為一個重大威脅,利用各種策略來破壞企業網路並部署勒索軟體。據觀察,該組織以 VPN 設備為初始存取目標,並利用已知漏洞在受害者環境中站穩腳跟,同時仙人掌會濫用合法的遠端監控和管理 (RMM) 工具來實現受感染系統的持久性。Cactus 勒索軟體組織於2023 年3月出現,透過利用已知漏洞(尤其是VPN 設備中的漏洞)、採用Living-off-the-Land 等複雜技術以及利用合法網路工具進行橫向移動,迅速升級了其行動。該組織的方法涉及使用需要解密金鑰才能執行的加密有效負載,這有助於逃避安全工具的偵測。 仙人掌也使用 Cobalt Strike 等工具,並利用 TotalExec 等腳本來自動化加密過程,這與 BlackBasta 勒索軟體組織使用的策略非常相似。 仙手掌勒索軟體不僅僅止於加密。駭客為確保其存在深植於受感染的系統中,採用複雜的感染鏈並利用多層混淆來隱藏其活動。從使用UPX 打包和利用OpenSSL、AES OCB和ChaCha20_Poly1305等加密演算法,到組織重新啟動執行和枚舉網路共享,Cactus 展示了多方面的攻擊方法,確保其活動不僅成功,而且保持秘密性。Cactus 勒索軟體透過建立一個名為「更新檢查任務」的排程任務(每 5 分鐘運行一次)來確保其在受感染系統中持續存在,從而將勒索軟體作為SYSTEM 運行,並確保其惡意活動繼續順利進行。

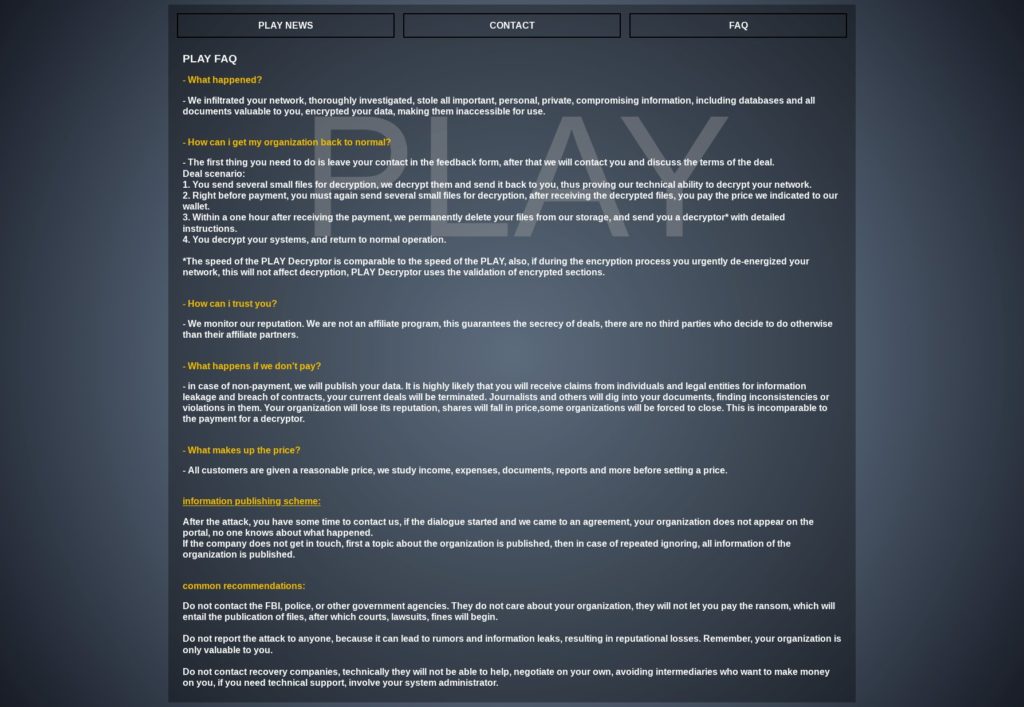

仙人掌是雙重勒索軟體變種的一個例子,除了結合使用 RSA 和 AES 來加密資料外,惡意軟體還嘗試竊取資料。據觀察,仙人掌可以使用 Rclone 來實現此目的,它將被盜的文件移動到雲端儲存。一旦加密和洩漏完成,仙人掌就會在使用者的電腦上發布勒索資訊。

以下提供仙人掌相關的部分的入侵指標(IOCs):

be139fc480984eb31de025f25a191035

08d2c800c93015092e14738c941ac492

02e4da16377fc85e71a8c8378b2a8a96

8b37df9d295bbc2906961f72b7cdc5fb

8af259ad55c3746926e992c82bc7e850

55e42014424c0d120ff17f11e207e4f0

5f7c3cda7759ef6e577552ad322c1f64

39fe99d2250954a0d5ed0e9ff9c41d81

0e4ee38fe320cfb573a30820198ff442

8d2e4bef47e3f2ee0195926bbf4a25d5

f7a6d1e6e5436bd3c10f3a26f3e9b9b9

fb467a07f44e8d58e93e3567fd7ff016

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.tech , 以免觸法”