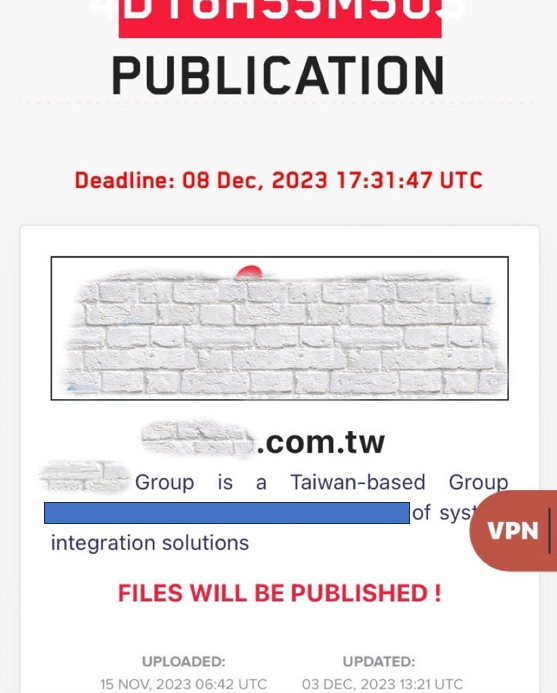

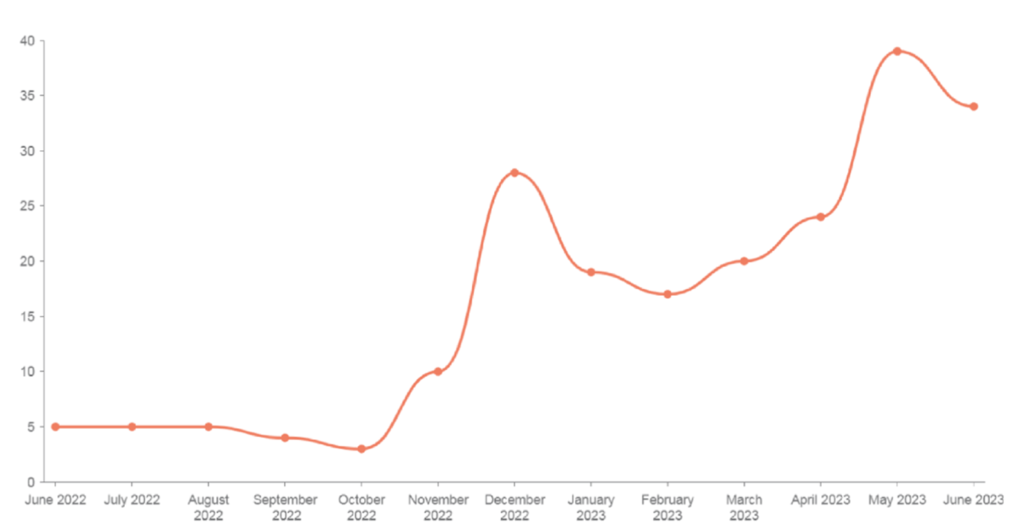

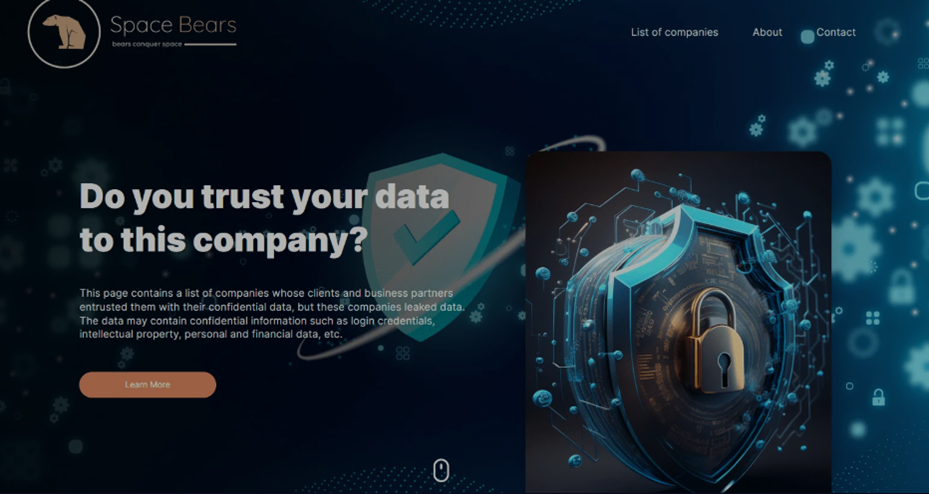

太空熊(Space Bears)是一個相對較新的勒索軟體組織,於 2024 年 4 月首次出現,其背後的駭客採用雙重勒索策略,竊取受害者的敏感資料,藉此向受害者施壓要求支付贖金。若受害者拒絕支付,他們則威脅將這些被竊資料公開於暗網上。自 2024 年 4 月 5 日起,Spacebears已將來自全球不同產業(包括醫療、科技、汽車、電信、航太及航空業)的 45 名受害者 添加至其洩密網站,藉此進一步施壓並迫使受害者支付贖金。1 月 8 日,竣盟科技在SpaceBears經營的暗網網站上 ,發現SpaceBears 公開宣稱已成功滲透並入侵台灣某知名 CRM 系統大廠的核心系統,並聲稱將於 8 天後(1 月 16 日)公開所竊取的資料。目前,SpaceBears 尚未透露所竊取資料的具體數量與種類,受害企業也尚未對外發表任何聲明。

攻擊細節仍待查明

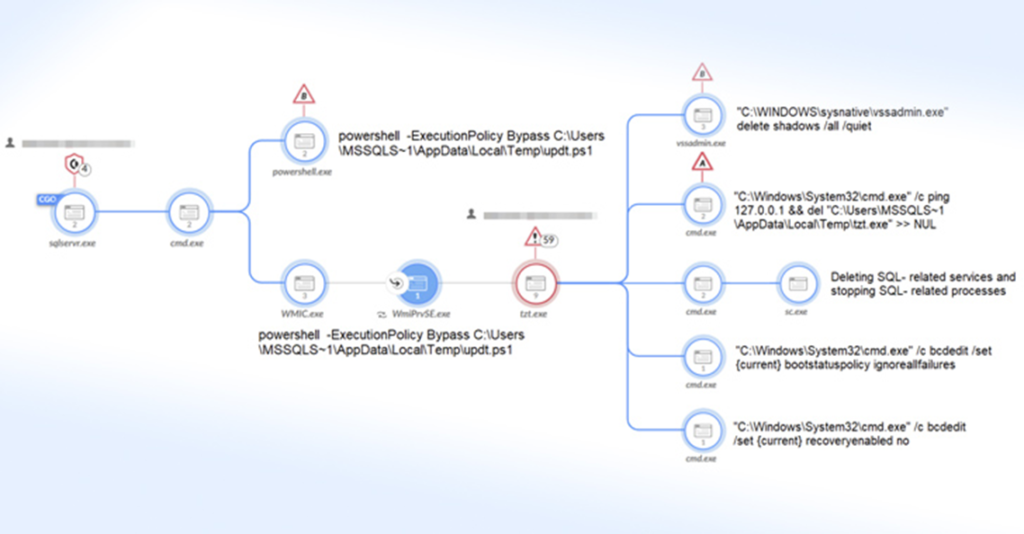

SpaceBears 在暗網平台上發布了一則公告,宣稱此次攻擊的目的是揭示企業對數據保護的疏忽,並威脅若不滿足他們的要求(可能涉及贖金支付),將公開敏感數據。然而,公告未透露進一步技術細節,如攻擊手法或已竊取的資料範圍。據推測,此次攻擊可能涉及以下步驟:

- 初始滲透: 利用針對性的魚叉式網絡釣魚或社交工程獲取系統的初步存取權限。

- 橫向移動: 利用未修補漏洞或憑證竊取技術,攻擊者可能進一步進入關鍵系統。

- 數據外洩: 竊取包括客戶名單、交易記錄等高價值資料作為談判籌碼。

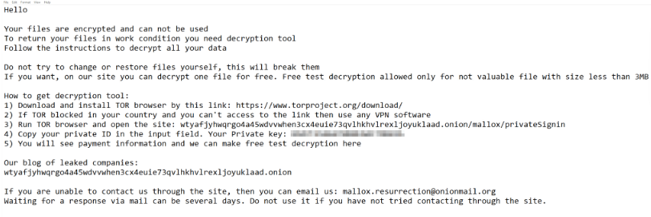

勒索與恐嚇策略

SpaceBears以其雙重勒索策略聞名,通常在加密企業資料的同時,外洩部分數據作為威脅。本次行動中,攻擊者選擇設下「8天期限」,以壓力逼迫受害企業妥協。此策略旨在:

• 製造輿論壓力: 通過公開威脅,進一步損害企業的商譽。

• 增強談判籌碼: 在未來的贖金要求中佔據優勢。

企業需重視連帶影響

1. 潛在數據外洩風險: 如果所盜資料涉及用戶個人資訊或商業機密,可能對企業客戶及其合作夥伴造成重大影響,包括商業競爭力下降、用戶信任流失及可能的法律責任。

2. 供應鏈效應: 作為 CRM 系統大廠,其客戶多為其他企業,若相關數據外洩,可能引發連鎖反應,波及多家產業鏈上下游夥伴。

3. 勒索支付與未來攻擊風險: 一旦企業選擇支付贖金,不僅難以確保資料不被公開,還可能讓攻擊者認為該企業為「易受攻擊目標」,成為後續攻擊的重點對象。

立即應對與長期策略

1. 強化內部溝通與風險評估: 企業應立即組建資安應變小組,針對資料被竊取的可能範圍進行內部調查,並快速評估潛在影響。

2. 對外危機管理: 主動公開事件進展並透明溝通,避免造成客戶與公眾的不信任,同時降低攻擊者透過輿論製造壓力的效果。

3. 提高資安防護層級:

• 立即檢查與封鎖可疑的入侵路徑,並修補所有已知漏洞。

• 部署零信任架構,限制內部系統的橫向存取能力。

• 建立即時威脅偵測與回應機制,以快速攔截未來可能的攻擊行為。

4. 與資安專業機構合作: 聯繫資安服務商或執法機構,獲取技術支援與威脅情報,並探索破解勒索軟體或遏制外洩資料的方案。

結語

SpaceBears 的此次行動展現了勒索軟體組織日益精密的攻擊手法與心理壓力策略。對企業而言,資安已不僅是技術議題,更是商譽與生存的關鍵。企業應藉此事件重新審視自身資安防護機制,強化系統韌性,以應對不斷升級的威脅。

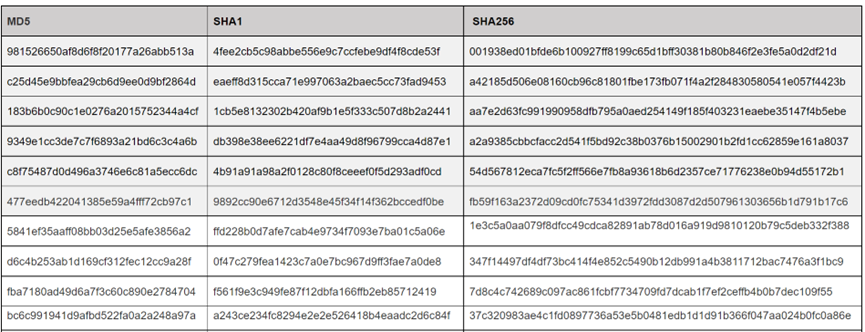

有關SpaceBears勒索軟體的部分入侵指標(Indicator of compromise -IOCs):

a31f222fc283227f5e7988d1ad9c0aecd66d58bb7b4d8518ae23e110308dbf91

c67b03c0a91eaefffd2f2c79b5c26a2648b8d3c19a22cadf35453455ff08ead0

8c69830a50fb85d8a794fa46643493b2

bbcf7a68f4164a9f5f5cb2d9f30d9790