美國網路安全和基礎設施安全局 (CISA) 和聯邦調查局 (FBI) 發布了關於 Zeppelin 勒索軟體即服務 (RaaS) 操作的聯合安全警報,根據統計自2019年到 2022 年 6 月間,該操作除了廣泛針對醫療保健和醫療領域的組織之外,也發現攻擊包括國防承包商、教育機構、製造商、技術公司等組織。

Zeppelin勒索軟體是基於 Delphi 的 Vega 惡意軟體的變種,已觀察到攻擊者使用各種向量來獲得對受害者網路的初始存取權限,尤其是利用遠端桌面協議 (RDP)、SonicWall 設備中的漏洞、面向 Internet 的應用程式中的漏洞以及網路釣魚電子郵件,基於網路釣魚的攻擊結合使用惡意鏈接和包含惡意宏的附件。

在部署勒索軟體有效酬載之前,攻擊者通常會在受害者的網路中花費大約 1-2 週的時間。在此期間,他們枚舉受害者的網路,識別感興趣的資料,包括備份和雲端存儲服務,並洩露敏感數據,然後發出贖金要求,通常以比特幣形式發出,要求從幾千美元到超過一百萬美元不等。

FBI 觀察到多次攻擊,Zeppelin在受害者的網路中多次執行惡意軟體的情況,這意味著受害者擁有多個 ID 和副檔名,導致需要多個不同的解密工具來恢復他們的檔案,這增加了從攻擊中恢復的複雜性。

CISA 和 FBI 共享了入侵指標 (IoC) 和 Yara rules,以幫助網路防禦者識別正在進行的攻擊並在檔案加密之前阻止攻擊,還共享了緩解措施以降低妥協的風險,其中包括:

*根據美國國家標準與技術研究院(NIST)發佈的最新標準為所有帳戶制定和管理密碼策略

*為所有數據制定可靠的備份計劃 – 創建數據和伺服器的多個備份,將這些備份存儲在單獨的、分段的和安全的位置,加密備份並測試備份以確保可以進行檔恢復

為所有服務(尤其是用於訪問關鍵系統的 Web 郵件、VPN 和帳戶)實施多因素身份驗證。

*確保所有軟體和韌體保持最新

*在所有主機上安裝防病毒軟體並定期更新軟體

*對所有具有管理員許可權的用戶帳戶進行定期審核

*應用最小特權原則

*為管理員級別及更高級別的帳戶實施基於時間的控制

*禁用所有未使用的埠

*禁用收到的電子郵件中的超連結,併為來自外部來源的所有電子郵件添加橫幅

*禁用命令行和腳本活動和許可權,以防止橫向移動。

FBI鼓勵受害者與其分享資訊,敦促如在企業網路中檢測到 Zeppelin 勒索軟體活動的 IT 管理員,應與其共享任何相關攻擊的資訊。有助於識別該勒索軟體背後攻擊者的有價值數據包括“顯示與外國 IP 地址之間的通信的邊界日誌、勒索信樣本、與Zeppelin參與者的通訊、比特幣錢包資訊、解密檔案和/或一個良性樣本的加密檔案。”

最後,FBI 補充說,它不鼓勵向 Zeppelin 支付贖金,並建議受害者不要這樣做,因為他們無法保證支付贖金會防止數據洩露或未來的攻擊。

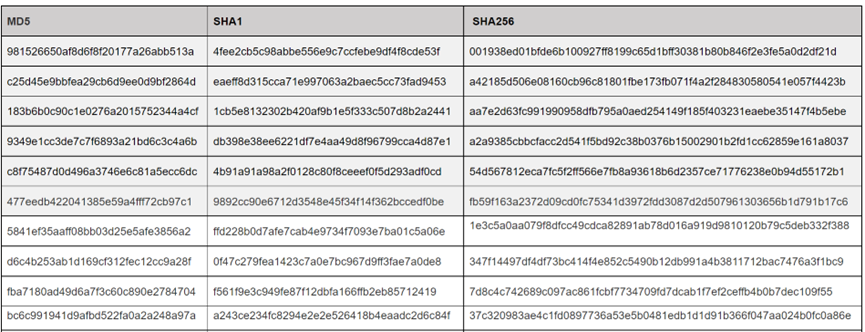

有關Zeppelin的”部分”入侵指標(Indicator of compromise -IOCs):

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”