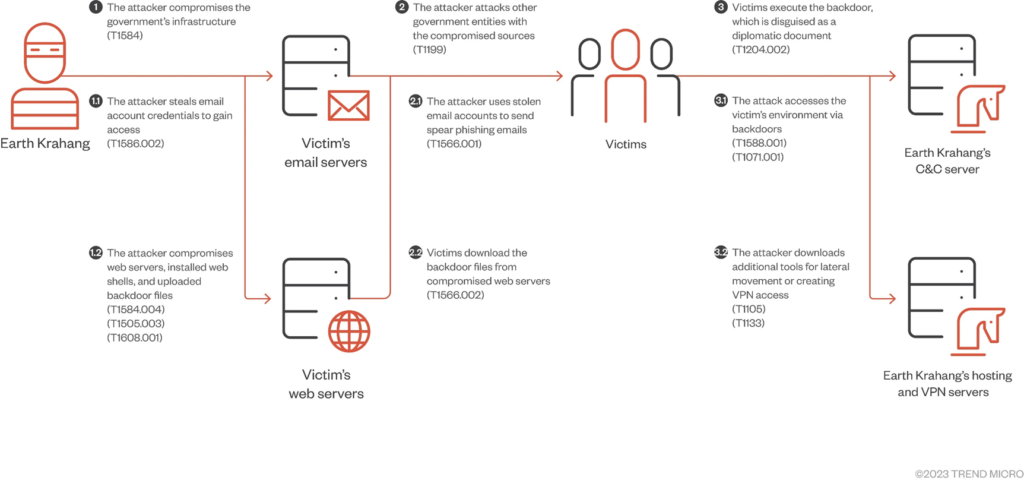

2025 年 3 月,資安業者TrendMicro偵測到中國關聯的國家級駭客組織 MirrorFace(又名 Earth Kasha) 發動新一波網路間諜攻擊,明確鎖定日本與台灣的政府機關與公部門單位。此次攻擊採用一系列升級的惡意程式,包括新的ROAMINGMOUSE dropper與功能強化的ANEL 後門程式,顯示該組織具備持續研發與行動能力,且正在強化針對亞太地區的滲透行動。

攻擊關鍵概覽

- 攻擊者組織:MirrorFace(Earth Kasha / 疑似 APT10 子集)

- 主要目標:台灣與日本的政府機構、公營單位

- 攻擊時間點:2025 年第一季

- 核心工具:

- ROAMINGMOUSE(含 Base64 解碼與側載能力的 dropper)

- ANEL(升級版後門,支援 BOF in-memory execution)

- NOOPDOOR(隱蔽型次階段後門,支援 DNS over HTTPS)

攻擊流程解析

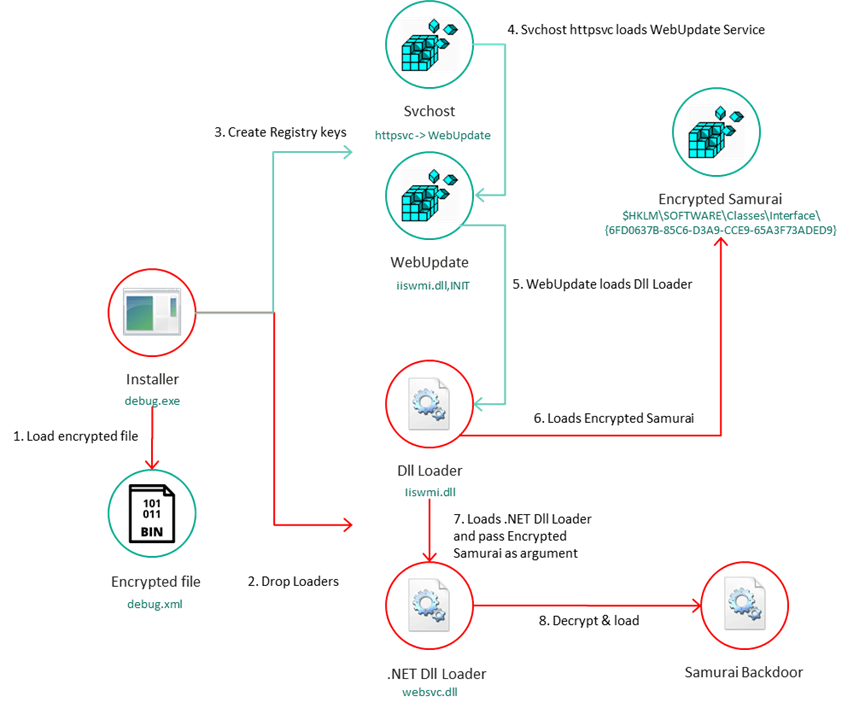

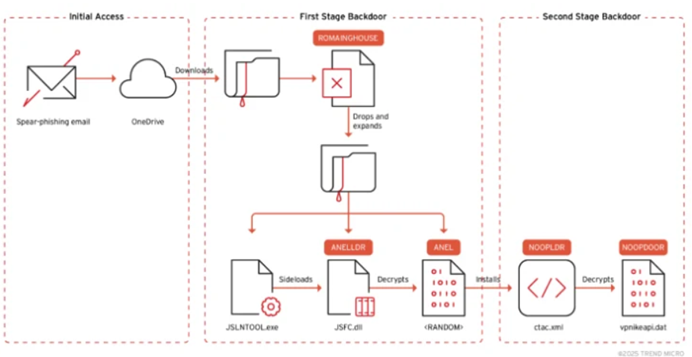

MirrorFace 延續一貫手法,自魚叉式釣魚攻擊(Spear Phishing)展開滲透行動。初始信件多來自被入侵的合法帳號,信中嵌入的 OneDrive 連結會下載 ZIP 檔案,內含惡意 Excel 文件,並觸發巨集執行載具程式 ROAMINGMOUSE。

ROAMINGMOUSE 的行為特徵包括:

- 解碼內嵌的 ZIP 檔(Base64 格式)並釋出到本地磁碟。

- 拆出以下元件:

- 合法執行檔(如 JSLNTOOL.exe)

- 惡意 DLL:JSFC.dll(ANELLDR,負責側載執行)

- 加密後的 ANEL payload

- 合法 DLL 依賴檔(如 MSVCR100.dll)

- 利用 Windows 合法程式(explorer.exe)觸發側載程序,使惡意 DLL(ANELLDR)得以解密並啟動 ANEL 後門模組。

ANEL 功能強化概述

此次行動中使用的 ANEL 為升級版本,具備以下新功能:

- 支援 BOF(Beacon Object File)記憶體內執行

BOF 是可擴充 Cobalt Strike agent 功能的輕量 C 語言模組,此支援顯示 MirrorFace 正結合紅隊工具進行後滲透行動。 - 資訊收集命令集擴充

包含螢幕截圖、程序清單、網域與使用者資訊等,供攻擊者遠端分析與橫向移動判斷。

此外,趨勢科技觀察到 MirrorFace 在某些案例中搭配使用開源工具 SharpHide,部署新版本的 NOOPDOOR 後門(又稱 HiddenFace),其最大特點是採用 DNS over HTTPS(DoH) 技術進行 C2 溝通,以規避傳統 DNS 安控機制的偵測。

對台灣與日本的資安啟示

MirrorFace 此次針對台灣與日本的行動,再次印證該組織長期關注亞太區高價值機構,並具備持續武器升級與投放能力。

此類攻擊帶給資安防禦團隊的幾項重要啟示:

1. 情資導入為首要防線

企業與政府單位應優先整合各界 APT 威脅情資,透過 IOC 匹配提升偵測力,並加速威脅反應機制。

2. 端點行為監控為關鍵

導入具備行為分析、記憶體側載偵測能力的 EDR/XDR 解決方案,才能有效攔截類似 ROAMINGMOUSE 與 ANEL 的無檔案攻擊鏈。

3. 加強內部教育與滲透測試

高階駭客利用信任機制(如已知聯絡人信箱)發動釣魚攻擊,強化內部資安教育與定期模擬演練,已成為防線中不可或缺的一環。

結語:APT 威脅將常態化,資安策略需持續演進

MirrorFace 展示出的行動規劃與技術能力,已不再是「間歇性行動」,而是持續滲透與情報收集的長期部署。面對此類國家級駭客組織,傳統以「事件回應」為主的策略已難以應對,企業與政府單位應朝向「情資驅動防禦(Threat Intelligence-Driven Defense)」進行全面升級。

在未來的資安策略中,情資整合、攻防模擬、行為監控與跨部門協作將是核心要素。台灣作為地緣政治敏感地區之一,更應提前佈建防禦縱深,以因應下一波更具針對性的威脅行動。