中國國家級駭客組織 Mustang Panda 利用名為 DOPLUGS 的 PlugX後門變種針對多個亞洲國家,PlugX 是Mustang Panda的主要工具,該工具也被追蹤為 BASIN、Bronze President、Camaro Dragon、Earth Preta、HoneyMyte、RedDelta、Red Lich、Stately Taurus、TA416 和 TEMP.Hex。據了解,它至少從 2012 年就開始活躍,儘管它是在 2017 年首次曝光的。

根據Trend Micro研究人員Sunny Lu 和 Pierre Lee在報告中表示,他們發現了與中國的APT組織Mustang Panda發起的網路間諜活動,目標是台灣、越南和馬來西亞等亞洲國家。Mustang Panda 至少從 2012 年就開始活躍,其目標是 美國 和 歐洲的實體,例如政府組織、智庫、 非政府組織,甚至梵蒂岡的天主教組織。過去的活動主要集中在亞洲國家,包括台灣、香港、蒙古、西藏和緬甸。在 2022 年的活動中,駭客利用歐盟關於烏克蘭衝突的報告和烏克蘭政府報告作為誘餌。開啟報告後,感染過程開始導致惡意軟體在受害者的系統上部署。在最近的活動中,駭客者使用了客製化的 PlugX 惡意軟體,其中包含完整的後門命令模組,研究人員將其命名為 DOPLUGS。

「這種客製化的 PlugX 惡意軟體自 2022 年以來一直很活躍, Secureworks、 Recorded Future、 Check Point和 Lab52發布了相關研究報告。在分析過程中,我們觀察到該客製化的PlugX惡意軟體與 包含完整後門命令模組的普通 PlugX惡意軟體不同,前者僅用於下載後者。”Trend Micro發布的報告中寫道。 “由於其功能不同,我們決定給這款定制的 PlugX 惡意軟體一個新名稱DOPLUGS。”

DOPLUGS 充當下載器並支援四個後門命令。其中一個指令允許惡意軟體下載 PlugX 惡意軟體的通用版本。DOPLUGS的目標主要位於台灣和越南,其次是香港、印度、日本、馬來西亞、蒙古,甚至中國。

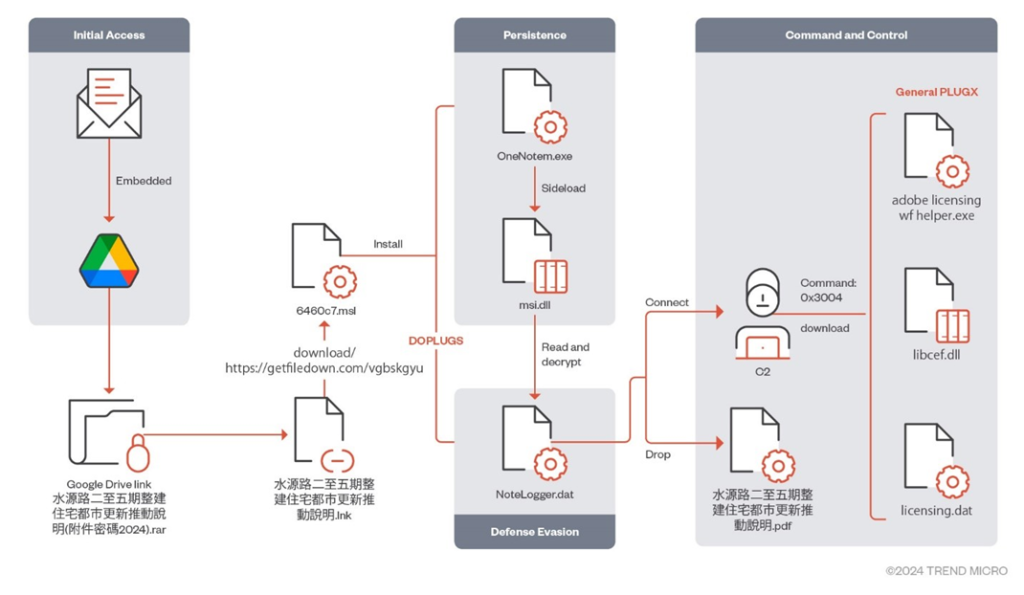

攻擊鏈利用一組不同的策略,使用網路釣魚訊息作為管道來傳遞第一階段的有效負載,在向收件人顯示誘餌文件的同時,秘密地解壓一個容易受到DLL 側面加載攻擊的合法、簽署的可執行檔,以便旁加載動態連結庫 (DLL),該動態連結庫反過來解密並執行 PlugX。PlugX 惡意軟體隨後獲得Poison Ivy遠端存取木馬 (RAT) 或 Cobalt Strike Beacon,以與 Mustang Panda 控制的伺服器建立連線。

2023 年 12 月,Lab52 發現了一場針對台灣政治、外交和政府實體的 Mustang Panda 活動,該活動使用 DOPLUGS,但有顯著差異。Lab52表示: “惡意 DLL 是用 Nim 程式語言編寫的。 ” “這個新變種使用自己的 RC4 演算法實現來解密 PlugX,這與使用 Windows Cryptsp.dll 庫的先前版本不同。”DOPLUGS於 2022 年 9 月首次由 Secureworks 記錄,是一個具有四個後門命令的下載程序,其中一個命令用於下載一般類型的 PlugX 惡意軟體。另外值得注意的是,Avira 早在 2020 年 1 月就發現了一個包含 KillSomeOne 模組並設計用於透過 USB 傳播的客製化 PlugX 變種,這是針對香港和越南的攻擊的一部分。

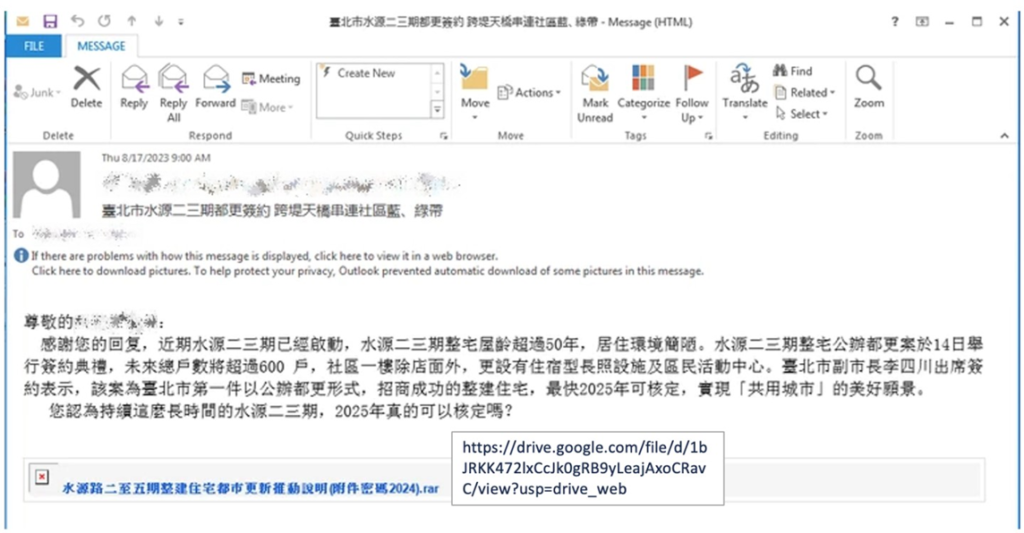

惡意軟體分析揭示了支援 USB 蠕蟲功能的 KillSomeOne 模組的使用。 KillSomeOne 於 2020 年 11 月由Sophos 報告首次揭露 。發現威脅行為者利用與時事相關的文件作為誘餌,例如 2024 年 1 月舉行的台灣總統選舉,進行魚叉式網路釣魚攻擊。

DOPLUGS 樣本包含KillSomeOne模組,並使用啟動器元件來執行合法的可執行檔以執行 DLL 側面載入。啟動器也會從遠端伺服器下載下一階段的惡意軟體。

根據研究人員的表示,Mustang Panda主要針對世界各地的政府實體,特別是亞太地區和歐洲的政府實體,並在報告總結中道, “根據我們的觀察,我們認為Mustang Panda傾向於在攻擊中使用網路釣魚電子郵件和中嵌入Google Drive 連結。”

DOPLUGS的部分入侵指標(Indicator of compromise -IOCs):

IPv4 185.82.216.184

IPv4 149.104.12.64

IPv4 154.204.27.181

FileHash-MD5 317705ca7476ac9a754b80fded717f6b

FileHash-MD5 5f39a964af306f40536aa6ac57b66758

FileHash-MD5 8ff41ca8ff54542f43ad9648ad4f3286

FileHash-MD5 bf344f46cebb452570a1485c2c251970

FileHash-MD5 eb941fbca579d3c0966de86b904fc298

FileHash-SHA1 3ae7c3d9fb506ea8693e61e168862a51a0070f33