Earth Krahang利用政府間信任發動跨政府攻擊,針對全球多個政府實體的APT活動,駭客重點關注東南亞,但也發現針對歐洲、美洲和非洲

中國 APT 駭客Earth Krahang 將全球政府實體作為目標,已成功侵入 23 個國家的至少 70 個組織,其中包括 48 個政府領域的組織。據監測該活動的Trend Micro研究員稱,該活動自 2022 年初以來一直在進行,主要針對政府組織。該研究報告深入探討了 Earth Krahang 的策略、技術和程序 (Tactics, Techniques, and Procedures -TTP),揭示了Earth Krahang運作及其對全球網路安全的影響。

策略與技術

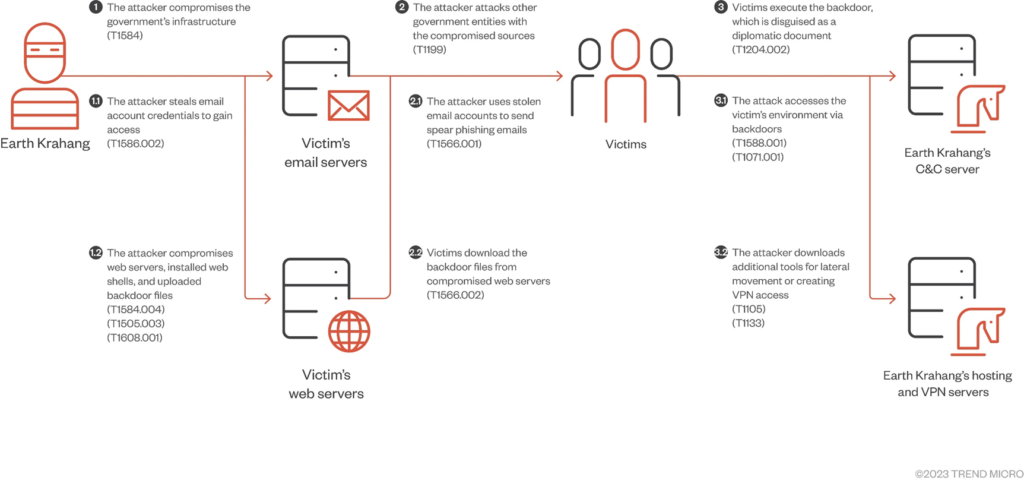

Earth Krahang 的作案手法包括利用面向公眾的伺服器中的漏洞以及利用魚叉式網路釣魚電子郵件來提供新穎的後門。該活動顯示出一種傾向,即徵用政府基礎設施來發動進一步的攻擊,利用這種存取權限來託管惡意負載並促進網路間諜活動。在公共伺服器上建立立足點後,該組織使用更多的開源軟體包括 sqlmap、nuclei、xray、vscan、pocsuite 和 wordpressscan來掃描敏感檔案、密碼(特別是電子郵件)和其他有用的資源,例如可能指向進一步無人維護的伺服器的孤獨子網域。它還採用了許多暴力攻擊,例如,使用常用密碼清單透過 Outlook 網頁版破解 Microsoft Exchange 伺服器

值得注意的是,Earth Krahang 特別喜歡攻擊的兩個漏洞是 CVE-2023-32315(CVSS 評級為 7.5分的即時協作伺服器 Openfire 中的命令執行漏洞)和 CVE-2022-21587(評級為 9.8分的嚴重命令執行漏洞)使用Oracle 電子商務套件中的Web 應用程式桌面整合器,藉以來獲得未經授權的存取並部署惡意軟體。另外,魚叉式網路釣魚仍然是 Earth Krahang 的一個重要媒介。為引誘目標執行惡意文件而製作的電子郵件通常使用地緣政治主題來製作,表明誘餌的戰略選擇。Earth Krahang 透過 Outlook 網頁版、漏洞掃描尋找 Web 伺服器漏洞以及注入後門對 Exchange 伺服器進行暴力攻擊。根據趨勢科技的報告,該活動的偵察工作非常徹底,廣泛收集了目標實體的電子郵件地址,以最大限度地擴大其網路釣魚嘗試的範圍。

在獲得初始存取權限後,Earth Krahang 使用各種工具和技術來維持存在並利用受感染的網路。在面向大眾的伺服器上使用 SoftEther VPN 是一種值得注意的策略,可讓威脅行為者深入滲透受害者網路。後脅迫活動包括啟用遠端桌面連線、憑證轉儲以及網路內的橫向移動以存取敏感資訊。

Earth Krahang 的工具包包括多個惡意軟體家族,其中Cobalt Strike、RESHELL 和 XDealer 最為突出。 RESHELL(一個簡單的 .NET 後門)和 XDealer(一個更複雜的後門,具有 Windows 和 Linux 的版本)是該活動在目標系統中最初立足的關鍵。XDealer 的演變(透過識別的各種版本證明)表明威脅行為者正在積極開發和自訂。

受害者和歸因

根據研究,該活動針對 23 個國家的約 70 名受害者,主要針對政府組織。目標的廣泛地理分佈突顯了 Earth Krahang 對全球的野心。雖然直接歸因具有挑戰性,但與中國關係威脅組織 Earth Lusca 的聯繫以及與中國公司安洵資訊科技(I-SOON)的潛在聯繫,表明可能有國家級支持的組織在協調行動。Earth Krahang 代表了一種複雜且持續的網路威脅,其重點明顯是政府實體和利用政府基礎設施進行網路間諜活動。該活動獨特的惡意軟體家族和策略突顯了對強大網路安全防禦和意識的需求。建議組織,特別是政府部門內的組織,採取嚴格的安全措施,包括定期軟體更新、員工有關社會工程攻擊的教育以及實施多因素身份驗證以降低入侵風險。Earth Krahang 不斷發展的策略和工具要求網路安全策略不斷保持警惕和適應,以保護敏感資訊和基礎設施免受這些高級威脅的影響。

Earth Krahang的部分入侵指標(Indicator of compromise -IOCs):

244c32c4809a5ea72dfd2a53d0c535f17ba3b33e4c3ee6ed229858d687a2563a

35f16e469047cf4ef78f87a616d26ec09e3d6a3d7a51415ea34805549a41dcfa

3f0aa01ed70bc2ab29557521a65476ec2ff2c867315067cc8a5937d63bcbe815

50cdd2397836d33a8dc285ed421d9b7cc69e38ba0421638235206fd466299dab

57f64f170dfeaa1150493ed3f63ea6f1df3ca71ad1722e12ac0f77744fb1a829

6fd7697efc137faf2d3ad5d63ffe4743db70f905a71dbed76207beeeb04732f2

898a7527c065454ba9fad0e36469e12b214f5a3bd40a5ec7fcaf9b75afc34dce

c14f6ac5bcd8645eb80a612a6bf6d58c31b0e28e50be871f278c341ed1fa8c7c

d17fe5bc3042baf219e81cbbf991749dfcd8b6d73cf6506a8228e19910da3578

23[.]106[.]122[.]5

207[.]148[.]69[.]1

45[.]76[.]157[.]92

50[.]7[.]61[.]26

50[.]7[.]61[.]27

50[.]7[.]61[.]28

欲了解更多,請參考: https://www.trendmicro.com/en_us/research/24/c/earth-krahang.html

“轉貼、分享或引用文章內容,請註明出處為竣盟科技https://www.billows.tech/, 以免觸法”