Key Points:

*CISA 發布事件和漏洞回應手冊,以加強聯邦及民營機構的網路安全

*這是拜登總統改善國家網路安全頒布的行政命令的一部分

*CISA建議各機構應使用手冊來塑造整體防禦性網路行動

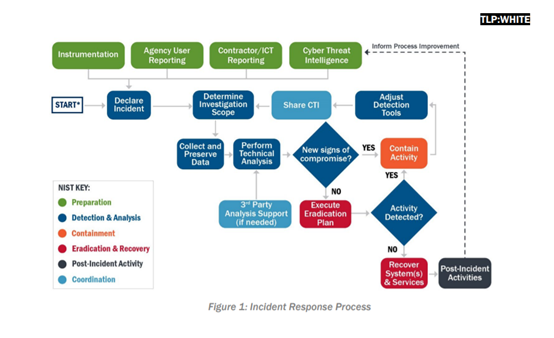

11月16日(週二)美國網路安全暨基礎設施安全局(CISA)發布了新的指導手冊,其中包括針對面臨全資威脅時聯邦及民營機構的標準化回應程序。新的指導方針是CISA根據拜登總統在5月份頒布的網路安全行政命令而制定的,據了解,指導手冊中的範例為聯邦及民營機構提供了一套標準程序,以應對影響它們網路的漏洞和資安事件,手冊涵蓋了機構應如何管理與事件和漏洞相關的網路安全流程——包括準備(preparation)、調查(investigation)、遏制(containment)、報告(reporting)和補救(remediation)。CISA 在宣布手冊時表示,聯邦及民營機構應該使用這些手冊來塑造他們的整體防禦網路行動。

手冊以CISA 約束性操作指令 22-01( Binding Operational Directive 22-01 ) 為基礎,標準化了在應對這些對聯邦政府、私營和公共部門構成重大風險的漏洞時應遵循的流程,CISA強烈建議公營和私營機構的合作夥伴檢閱手冊,以評估他們的漏洞和事件回應實踐。手冊內容包括事件回應手冊(Incident Response Playbook)適用於涉及已確認的惡意網路活動且已宣布或尚未合理排除的重大事件,漏洞回應手冊(Vulnerability Response Playbook ) 適用於任何被對手觀察到用於獲取未經授權進入電腦資源的漏洞。

CISA 敦促各機構應使用這些手冊來幫助塑造整體的防禦性網路行動,以提高整體彈性和確保一致性和有效的回應。