資安研究人員披露了 AvosLocker勒索軟體的一種新變種,該變種通過利用未修補的安全漏洞log4shell,在破壞目標網路後禁用防毒軟體以逃避檢測, TrendMicro研究人員 Christoper Ordonez 和 Alvin Nieto在5月2日的研究分析中說,我們從美國觀察到的一種AvosLocker新變種的第一個樣本,該變種能使用合法的 Avast Anti-Rootkit 驅動程式檔案 (asWarPot.sys) 禁用防禦解決方案, AvosLocker勒索軟體還能夠使用 Nmap NSE Script掃描多個端點以查找Log4j漏洞,以將回調伺服器傳輸到其惡意中繼站。

AvosLocker是一個基於勒索軟體即服務(Ransomware as a Service, RaaS)組織,於 2021年7月首次被發現,與針對美國關鍵基礎設施(包括金融服務和政府設施)的一系列攻擊有關,如果受害目標實體拒絕支付贖金,AvosLocker通過拍賣從受害者那裡竊取的數據來實施雙重勒索。根據在2022 年 3 月的美國FBI發布的一份資安警告,AvosLocker勒索軟體聲稱的其他目標受害者位於敘利亞、沙特阿拉伯、德國、西班牙、比利時、土耳其、阿聯酋、英國、加拿大、中國和台灣,在2021 年 7 月 1 日至 2022 年 2 月 28 日期間,食品和飲料行業是受災最嚴重的行業,其次是技術、金融、電信和媒體業。

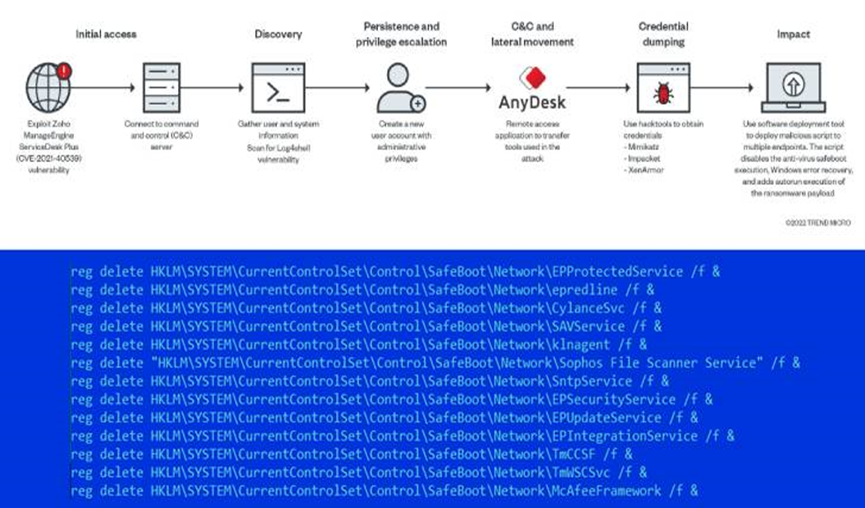

攻擊的入口點被認為是通過利用 Zoho的ManageEngine ADSelfService Plus 軟體中的遠端程式執行漏洞( CVE-2021-40539 )來運行託管在遠端伺服器上的 HTML 應用程式 ( HTA ) 來達成的。HTA執行了一個混淆的PowerShell 腳本,其中包含一個 shellcode,能夠連接回C2伺服器以執行任意命令,這包括從伺服器檢索 ASPX Web shell 以及AnyDesk遠端桌面軟體的安裝程式,後者用於部署其他工具以掃描本地網路、終止安全軟體並刪除勒索軟體有效負載。

複製到受感染端點的是一個 Nmap 腳本,用於掃描網路以查找 Log4Shell 遠端程式碼執行漏洞 ( CVE-2021-44228 ),以及一個名為 PDQ 的大規模部署工具,用於向多個端點傳遞惡意Batch script。Batch scrip配備了廣泛的功能,允許它禁用 Windows 更新、Windows Defender 和 Windows 錯誤恢復,此外還可以阻止安全產品的啟動執行、建立新的管理員用戶以及啟動勒索軟體二進製檔案。

另外,AvosLocker還使用了aswArPot.sys,一個合法的 Avast 反 rootkit 驅動程式,來阻止與不同安全解決方案相關的進程,其舊版本中存在漏洞,捷克資安公司Avast於 2021 年 6 月解決的驅動程式中已修補了漏洞。Avast表示,已與微軟密切合作,在 Windows 操作系統(10 和 11)中發布了一個組塊,無法將舊版本的 Avast 驅動程式加載到memory中,因此運行完全更新的Windows 10 和 11的系統不易受到此類攻擊。

AvosLocker 勒索軟體的部分入侵指標(Indicator of compromise -IOCs):

SHA 256

e81a8f8ad804c4d83869d7806a303ff04f31cce376c5df8aada2e9db2c1eeb98

ddcb0e99f27e79d3536a15e0d51f7f33c38b2ae48677570f36f5e92863db5a96

a5ad3355f55e1a15baefea83ce81d038531af516f47716018b1dedf04f081f15

912018ab3c6b16b39ee84f17745ff0c80a33cee241013ec35d0281e40c0658d9

14f0c4ce32821a7d25ea5e016ea26067d6615e3336c3baa854ea37a290a462a8

05ba2df0033e3cd5b987d66b6de545df439d338a20165c0ba96cde8a74e463e5