Key Points:

*國際刑警組織秘書長Jurgen Stock表示,他擔心由國家開發的惡意軟體很快成為暗網上的商品,並估計這一進程難以逆轉。

*長期以來,網路戰爭一直是全球各國政府關注的話題,但在俄羅斯與烏克蘭的戰爭中,它又得到了新的聚焦。

*根據世界經濟論壇的《全球網路安全展望》報告,2021年全球網路攻擊的數量增加了一倍以上。

在科技持續發展、戰略不斷變化的時代,網路世界越來越重要,網路已經成為現代戰爭的新武器。最近在俄羅斯和烏克蘭之間持續的衝突中,由國家級駭客和非國家級駭客開發的惡意軟體對全球關鍵基礎設施和組織構成嚴重風險。週一(5月23日)國際刑警組織秘書長Jurgen Stock在瑞士Davos舉行的世界經濟論壇上表示,他擔心由國家開發的惡意軟體很快成為暗網上的商品,他解釋說,這已經成為現實世界中的一大主要問題——戰場上使用的武器逐漸落入有組織的犯罪集團手中,同樣地,數位武器也不例外,也許當前由軍方開發並使用,但明天將會被惡意駭客所利用。

Stock指出在俄羅斯入侵烏克蘭後的最初幾個月裡,資安公司觀察到針對烏克蘭政府實體和組織的多次襲擊。與俄羅斯有關的APT駭客組織使用資料破壞軟體wipers摧毀目標系統。本月初,歐盟譴責俄羅斯 於 2 月 24 日對由衛星通訊業者 Viasat 運營的烏克蘭KA-SAT衛星網路發起網路攻擊,企圖癱瘓烏克蘭國內的通訊,以利俄羅斯軍隊的攻擊,這次攻擊導致烏克蘭的通訊中斷,還影響了幾個歐盟成員國。由於這次襲擊的溢出效應,德國的5800台Enercon風力渦輪機無法存取。SentinelLabs的安全研究人員調查了這次攻擊,發現了一個以前未被發現的破壞性刪除程式,被跟蹤為AcidRain,移除了KA-SAT數據機及路由器中的所有資料,造成KA-SAT衛星網路服務失效。

Stock呼籲商界領袖加強與政府及執法部門的合作,以防止國家級惡意軟體在暗網上擴散,確保更行之有效地監管網路犯罪。

他表示,“一方面,我們需要把握當前態勢;而另一方面,我們需要私營機構數據的支持。我們需要企業的網路入侵報告。沒有這些報告,我們將無法看到威脅形勢。”然而Stock說,目前大量的網路攻擊未被上報。

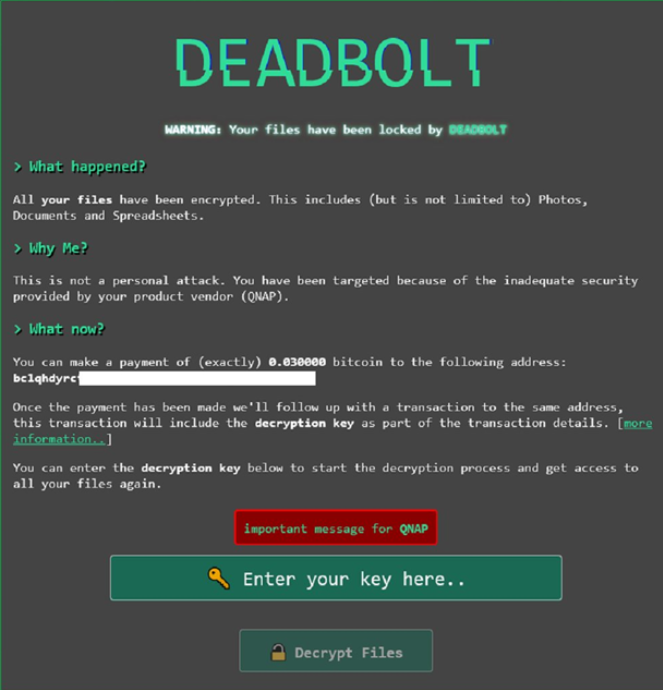

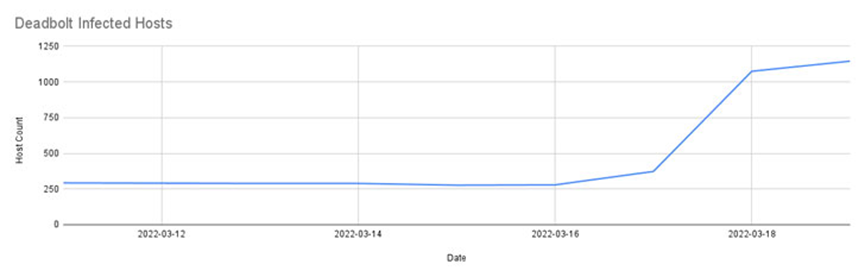

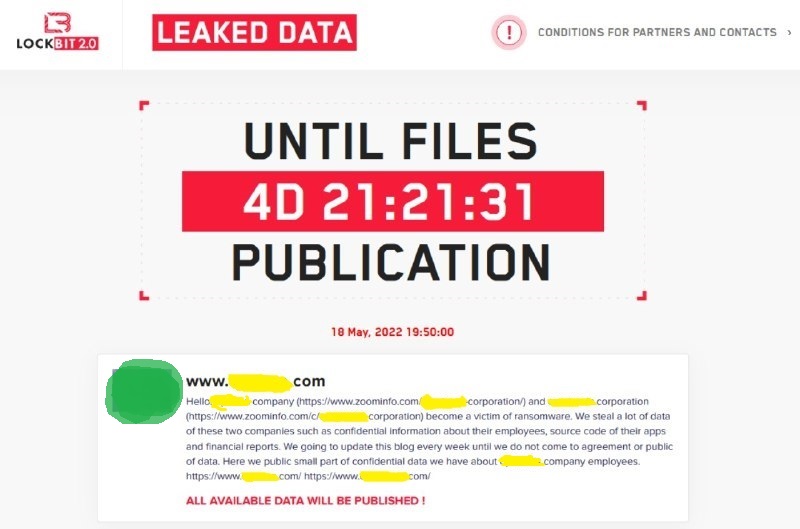

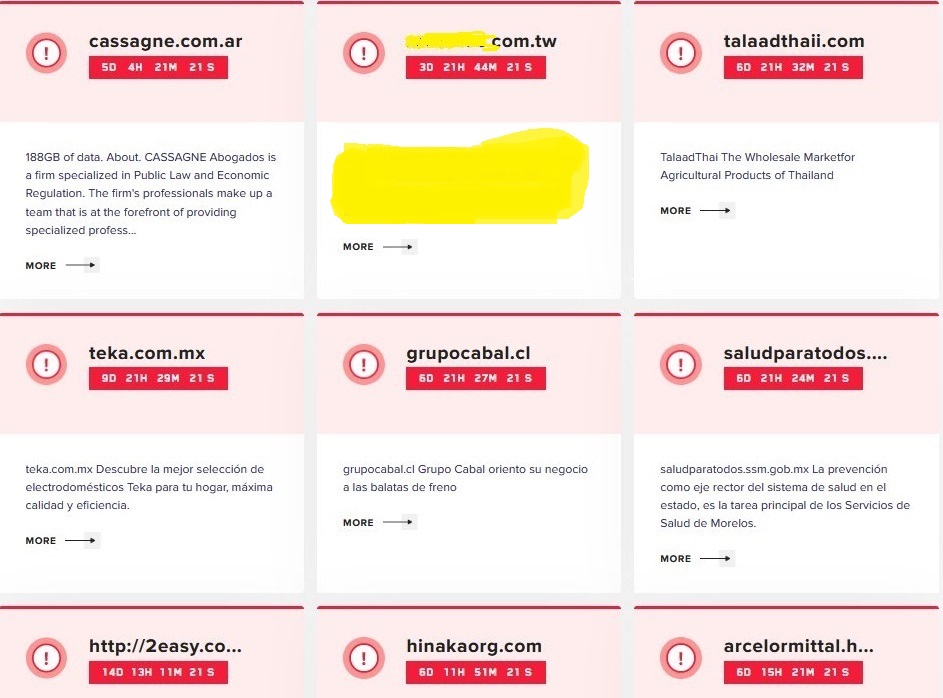

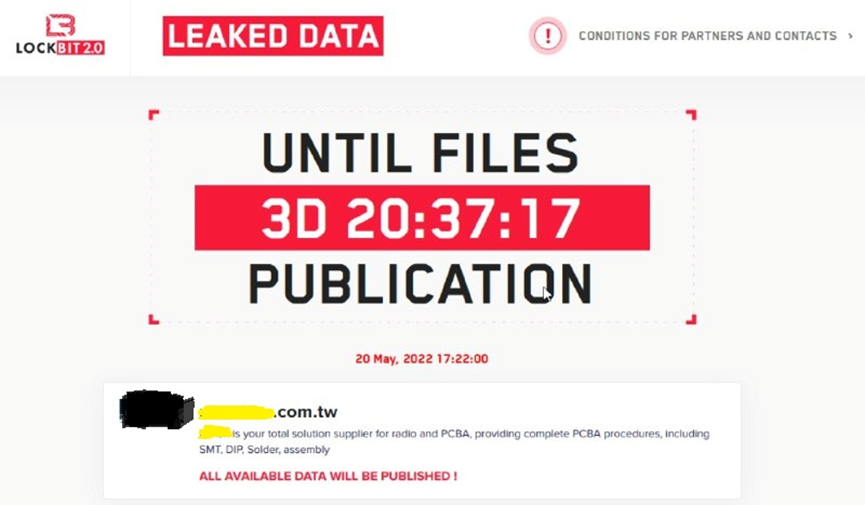

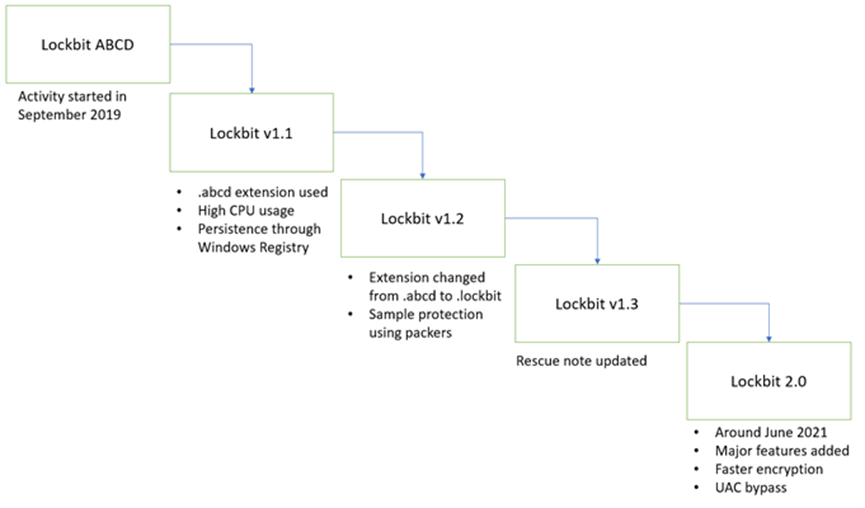

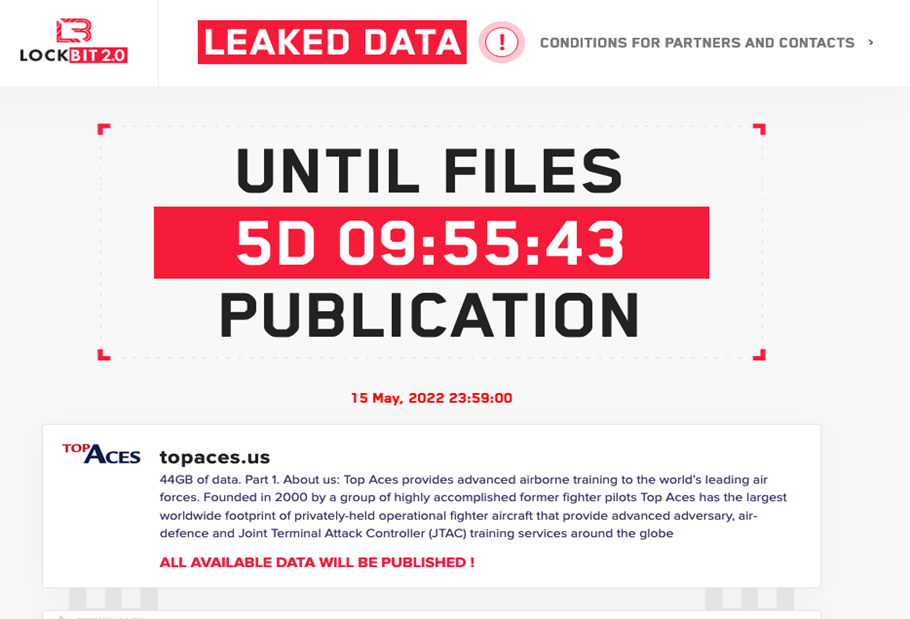

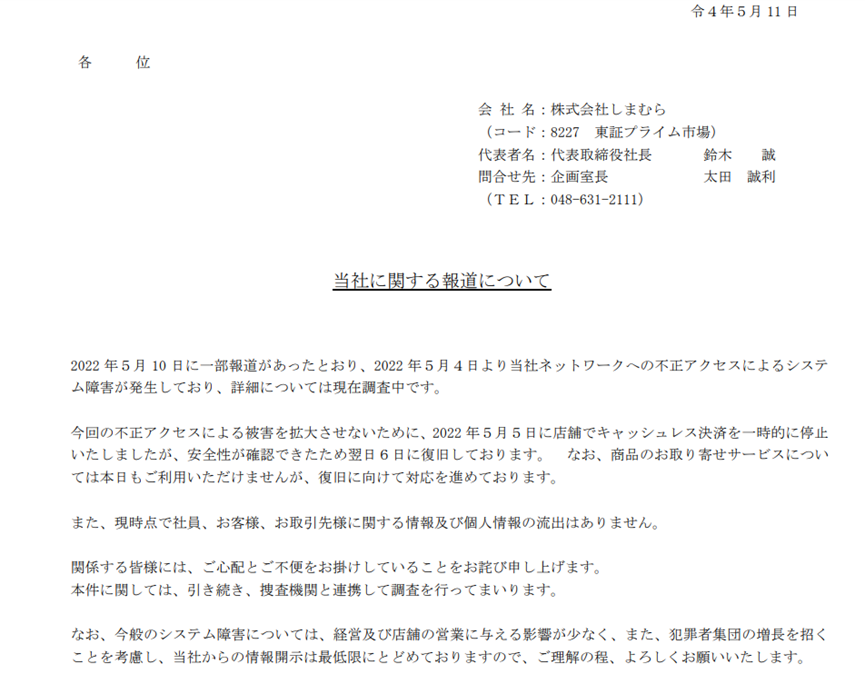

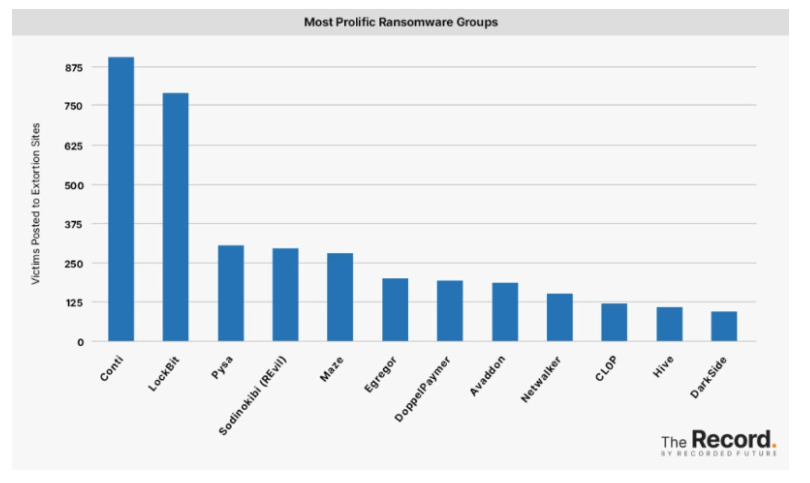

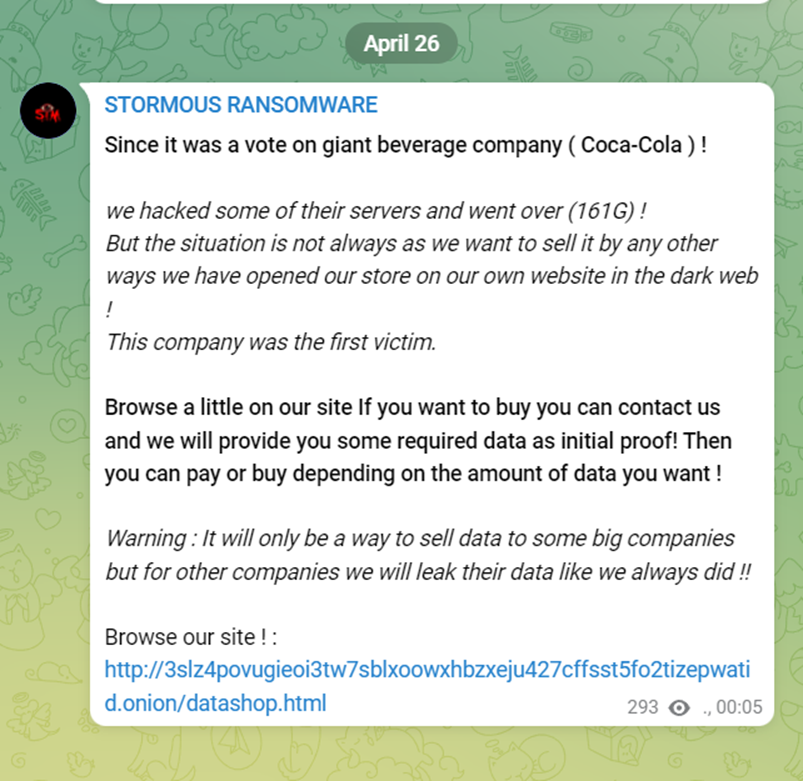

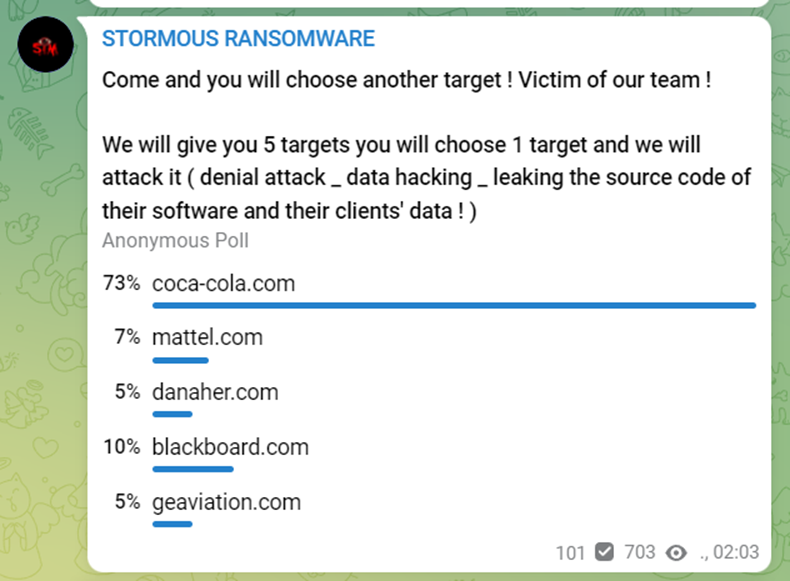

根據世界經濟論壇全球網路安全展望報告(World Economic Forum’s Global Cybersecurity Outlook report),2021年全球網路攻擊數量增加了一倍以上。報告稱,勒索軟體仍是當下最流行的攻擊類型,各受訪組織每年平均被攻擊270次。

參與討論的企業高管和政府官員表示,網路安全事件正在令關鍵的能源基礎設施和供應鏈面臨風險。工控系統(ICS)安全公司Dragos聯合創始人兼CEO Robert Lee也敦促企業關注現實世界威脅的場景,比如2015年由俄羅斯APT駭客組織Sandworm對烏克蘭電網攻擊,今年4月烏克蘭已經成功抵擋住俄駭客企圖破壞電網的攻擊等,而非一味假設風險場景。

Lee總結道,我們的問題用不著Next gen AI、區塊鍊或者其他技術來解決。我們的問題在於,很多已經投資並開發完成的成果仍未得到實際的應用。

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”