資安公司Kaspersky(卡巴斯基)的安全威脅研究團隊在 UEFI 韌體發現了一個名為“CosmicStrand”的rootkit惡意程式,卡巴斯基將其歸咎於會講中文的駭客。UEFI (Unified Extensible Firmware Interface) 即統一可延伸韌體介面,用來定義作業系統與系統韌體之間的軟體介面,作為BIOS的替代方案,負責啟動裝置,再將控制權交給載入作業系統的軟體,通常存放在主機板的快閃記憶體中。CosmicStrand 是在受感染的華碩(ASUS)和技嘉(Gigabyte)UEFI韌體中發現的 rootkit惡意程式,就算重新安裝Windows或換掉硬碟都無法刪除CosmicStrand,目前尚不清楚攻擊者如何將 rootkit 注入韌體image中。

Kaspersky研究人員在報告中表示,注意到所有這些image都與使用英特爾(Intel)的H81晶片組的設計有關,這表明可能存在一個漏洞,允許攻擊者將他們的 rootkit 注入UEFI韌體的image中。

據稱,確認的受害者是位於中國、越南、伊朗和俄羅斯的個人,與任何重要組織沒有明顯的關聯,Rootkit 是一種能夠將自身嵌入操作系統最深層的惡意軟體植入物,為攻擊者提供了長時間的隱身和持久性。

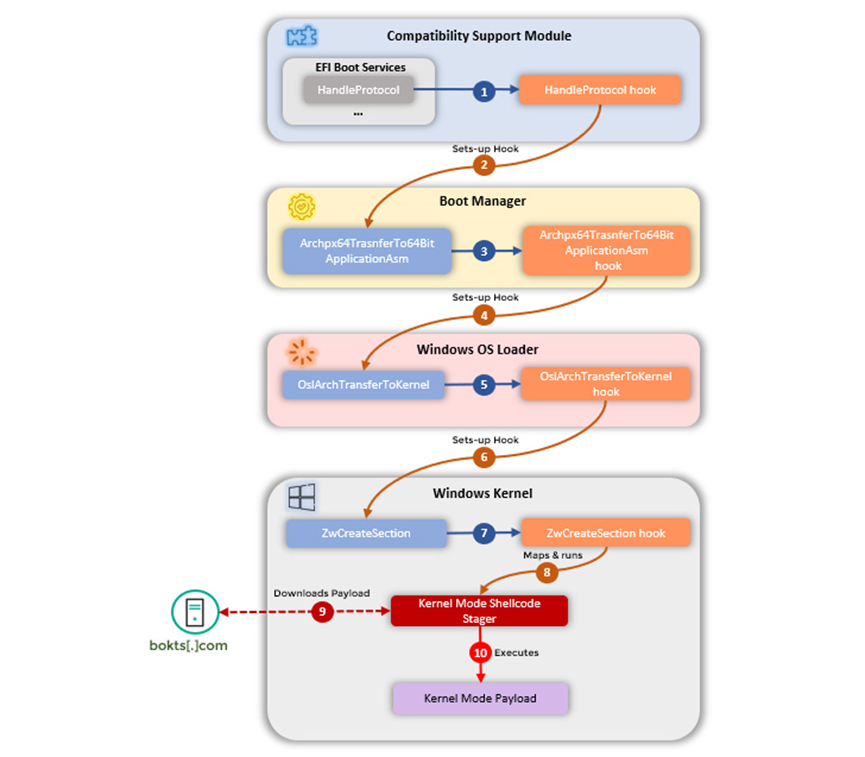

CosmicStrand 是一個只有 96.84KB 的檔案,儘管感染的初始存取向量有些神秘,但攻擊後的操作涉及對名為 CSMCORE DXE 的驅動程式進行更改,以將程式碼執行重定向到攻擊者控制的網段,該網段旨在系統啟動期間運行,最終導致在 Windows 中部署惡意軟體。攻擊的目標是篡改操作系統載入過程,在每次啟動時將內核級植入程式部署到 Windows 機器中,並使用這種根深蒂固的存取權限來啟動連接到遠程伺服器的 shellcode 以獲取要在系統上執行的實際惡意酬載。

雖然卡巴斯基發現的 CosmicStrand 變種是較新的,但奇虎 360 的研究人員在 2017 年披露了有關該惡意軟體早期版本的細節,認為這種惡意程式是2016-17 年就已經存在的Spy Shadow 特洛伊木馬的變種。根據奇虎 360的報告,受感染的系統運行在所有者從在線上購買的二手華碩主機板上,提出了程式碼修改可能是從二手經銷商處獲得存在後門的主機板的可能性。

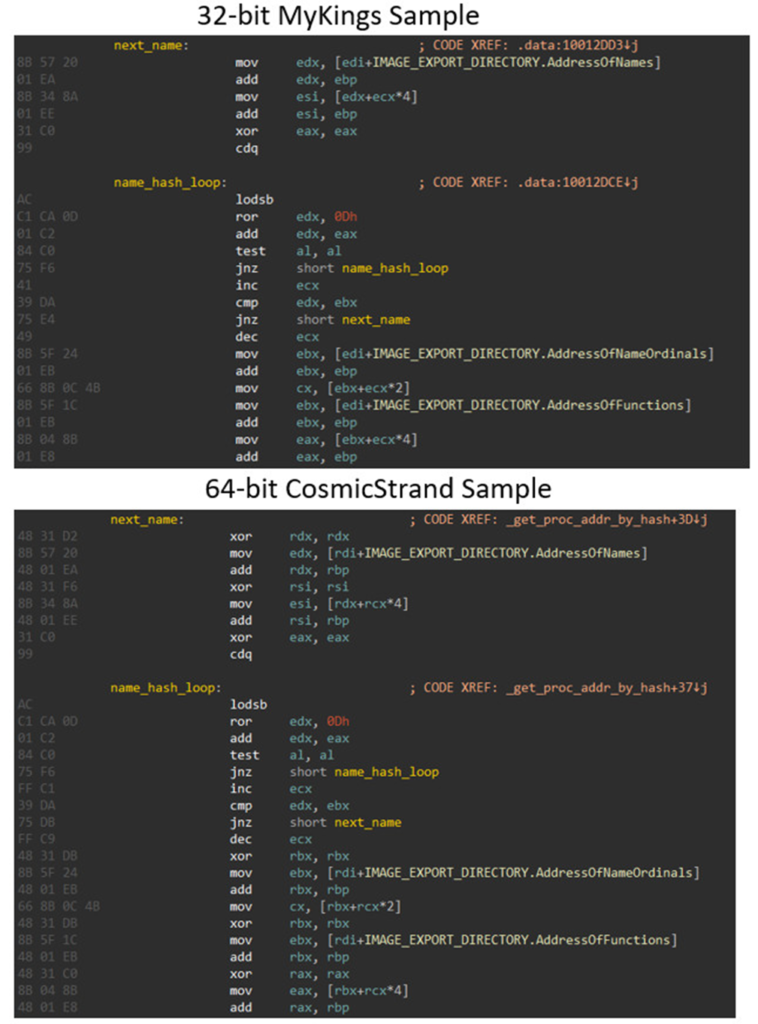

另外,卡巴斯基發現CosmicStrand發現與早期的殭屍網路“MyKings” 的程式碼模式存在許多相似之處。My Kings起源於中國,因此卡巴斯基認為新的 CosmicStrand rootkit 也源於中國。

CosmicStrand惡意程式的部分入侵指標(Indicator of compromise -IOCs):

Hostname:

update.bokts.com

SHA 256:

951f74882c1873bfe56e0bff225e3cd5d8964af4f7334182bc1bf0ec9e987a0a

25969ab58383a5fdc53e9861a25c3ed90813e4e5fcc9d8a99df5e9f74b427474

SHA1:

ecbbded5b85f61686377f7592dacb25c264e9908

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”