Key Points:

*2/20由執法合作夥伴組成的國際組織表示,中斷了LockBit 勒索軟體的運作,奪取了近代史上最多產的勒索軟體組織的基礎設施。

*美國司法部與英國當局和其他國際執法機構合作,對兩名俄羅斯公民 Artur Sungatov 和 Ivan Kondratyev 提出起訴,指控他們針對美國眾多公司和世界各地目標部署了LockBit。

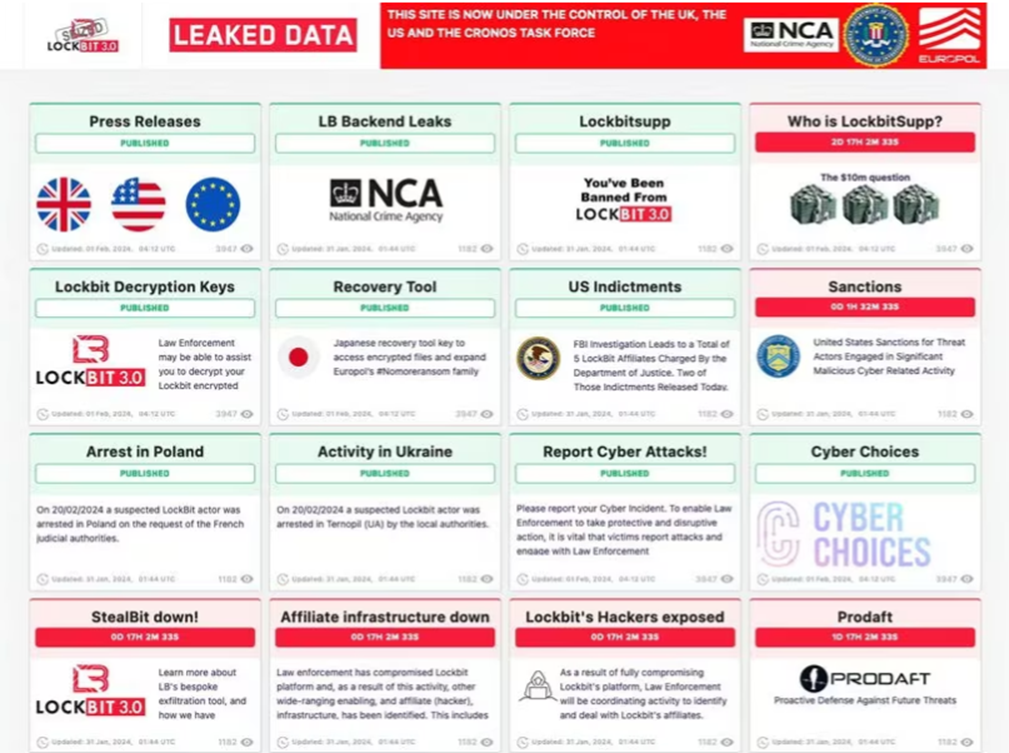

*FBI 和英國國家犯罪局與多個合作夥伴合作,也查獲了 LockBit 使用的眾多面向公眾的網站和伺服器。當局獲得了解密金鑰,這將使數百個受害組織能夠重新獲得被盜的資料。

*LockBit客製化的資料外洩工具StealBit的基礎設施已被三個國家的當局扣押

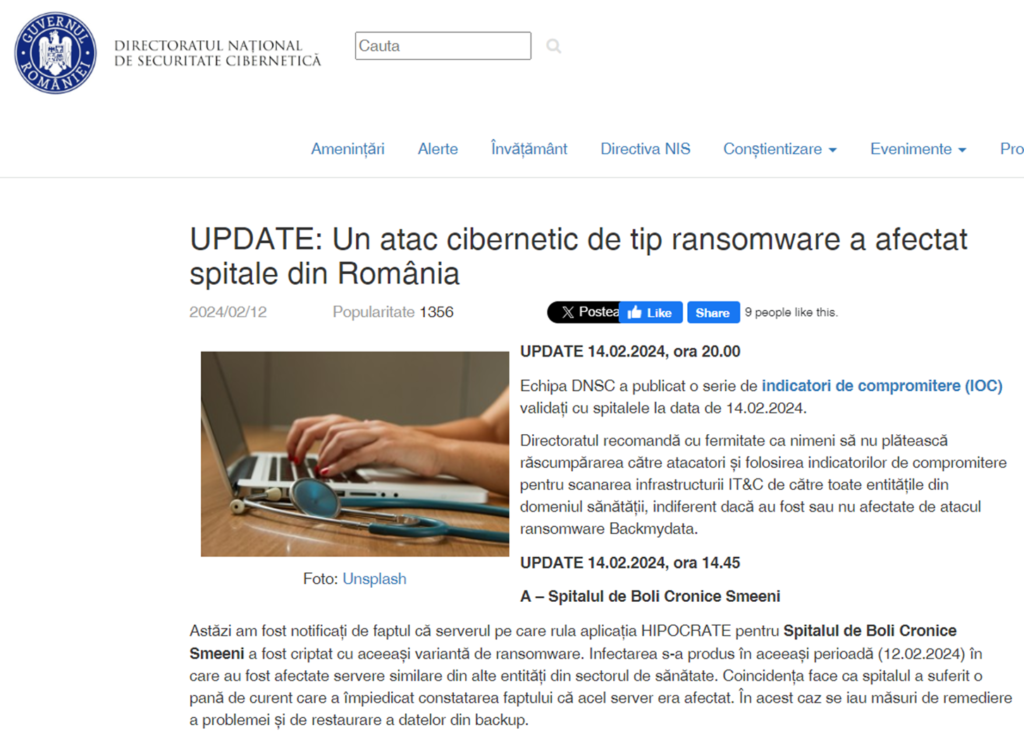

國際執法機構週二(2/20)宣布擾亂並搗毀 LockBit,歐洲刑警組織稱其為「世界上最大的勒索軟體操作」。由英國國家犯罪局 (NCA) 領導的國際執法機構聯盟,作為克諾司行動(Cronos Operation)的一部分,摧毀了 LockBit 的基礎設施,這是一項為期數月的努力,旨在制止勒索軟體即服務(RaaS)的活動,以消除其犯罪行為。該機構在聲明中表示:“今天,在滲透到該組織的網路後,NCA 已經控制了 LockBit 的服務,從而搗毀了他們的整個犯罪事業。 ” 除了破壞行動之外,歐洲刑警組織還採取了其他協調行動,包括週二上午在波蘭和烏克蘭逮捕了兩名 LockBit 成員,並凍結了與該組織有關的 200 多個加密貨幣帳號。

據歐洲刑警組織稱,這次行動逮捕了兩人,凍結了 200 多個加密貨幣帳號,控制及關閉了34台伺服器,並刪除了 14,000 個流氓帳號。此外,執法機構表示「允許 LockBit 服務所有要素運作的技術基礎設施」和洩密網站已被接管。目前,尚不清楚被扣押的 200 個錢包中儲存了多少加密貨幣。然而,支付贖金的受害者現在可能可以收回部分勒索軟體付款,就像聯邦調查局之前為殖民地管道(Colonial Pipeline)所做的那樣。

「目前,執法部門掌握了整個調查過程中收集的大量數據。這些數據將用於支持正在進行的國際行動活動,重點是該組織的領導人,以及與這些犯罪活動有關的開發商、附屬會員、基礎設施和犯罪資產,」歐洲刑警組織表示。

兩名駭客分別是Artur Sungatov 和Ivan Kondratyev(也稱為Bassterlord)於波蘭和烏克蘭被捕。此外,法國和美國當局還發出了三份國際逮捕令和五份起訴書。 美國表示,已對兩名涉嫌與 LockBit 勒索軟體有關聯的人提出指控,他們已被拘留並等待引渡,並公佈了對兩名被指控密謀發動網路攻擊的俄羅斯國民的起訴書。NCA在自己的新聞稿中表示,已經控制了LockBit使附屬

會員能夠建立和部署攻擊主要的管理環境。」「透過我們的密切合作,我們已經攻擊了駭客; NCA 總幹事 Graeme Biggar 表示:“控制了他們的基礎設施,奪取了他們的源代碼,並獲得了幫助受害者解密系統的密鑰。”

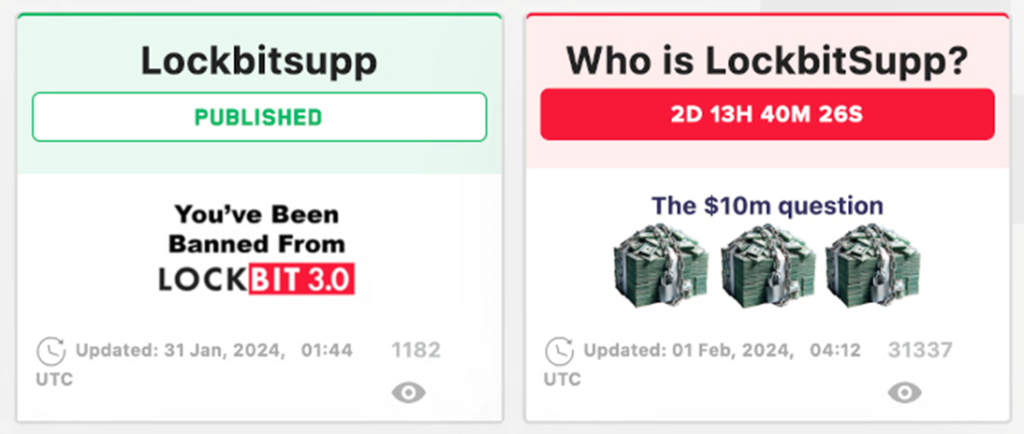

「截至今天,LockBit已被鎖定。我們損害了這個依賴保密和匿名的組織的能力,尤其是其可信度。」Biggar補充道。 “我們的工作並不止於此。 LockBit 可能會尋求重建他們的犯罪企業。然而,我們知道他們是誰,以及他們如何運作。” 據Eurojust和 DoJ 稱,LockBit 攻擊據信影響了全球 2,500 多名受害者,並賺取了超過 1.2 億美元的非法利潤。作為克諾司行動的一部分,執法部門還 從被扣押的 LockBit 伺服器中獲得了1,000 多個解密金鑰。使用這些解密金鑰,將使受害組織能夠恢復被加密的資料。此外,日本警方、NCA 和聯邦調查局 (FBI) 在歐洲刑警組織的支持下開發了 LockBit 3.0勒索軟體解密工具,並已在No More Ransom平台釋出,將使受害組織能夠恢復被加密的資料。根據NCA,在接下來的2到3天裡,將會有許多消息披露,但最誘人的是 LockBit 的領導人兼發言人 LockBitSupp面紗即將被揭開。

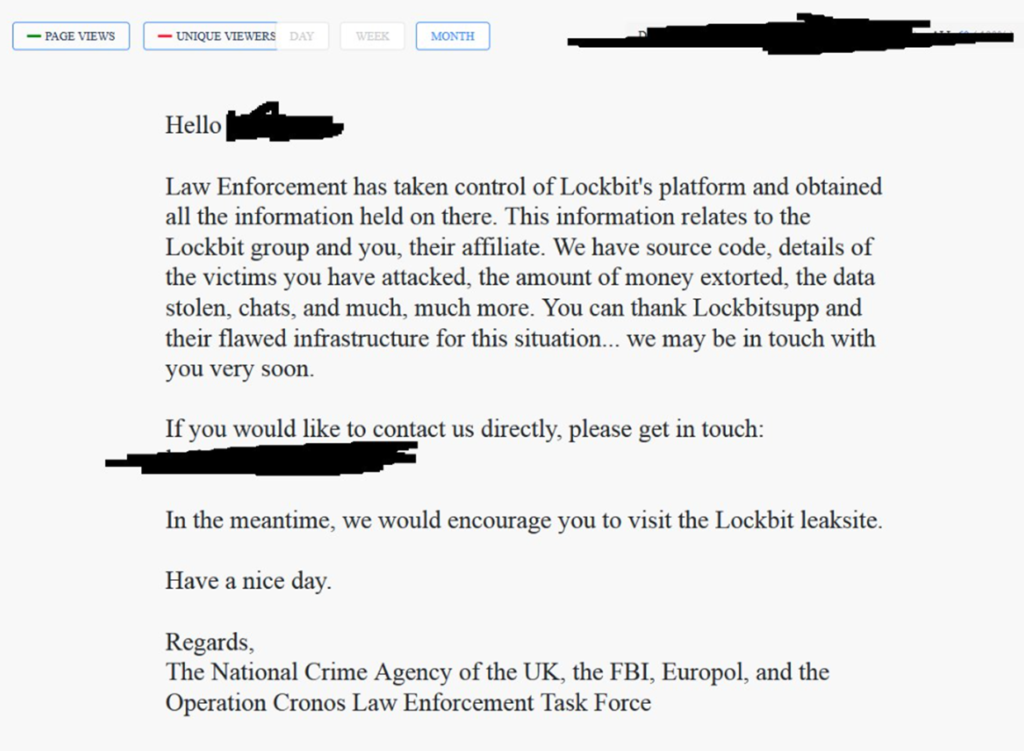

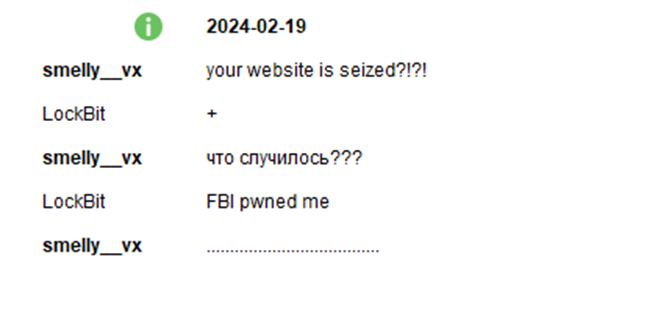

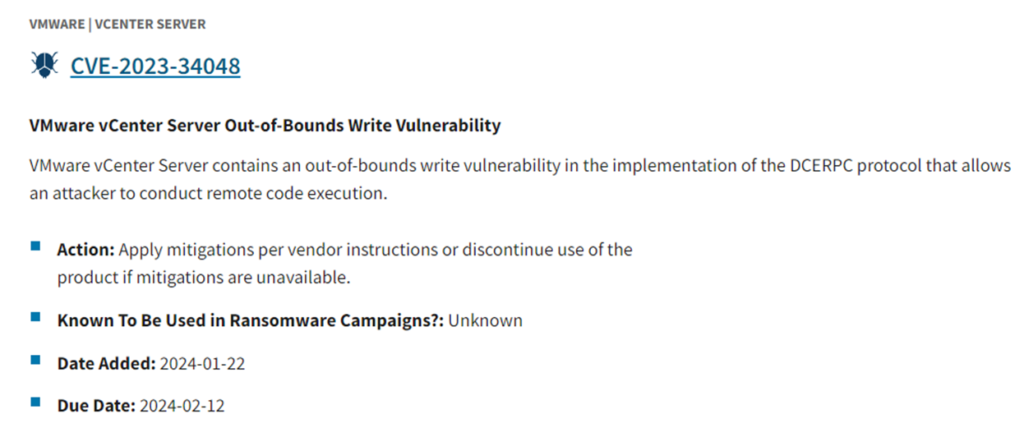

網路和惡意軟體研究安全團隊Vx-Underground在 X上稱,執法行動似乎針對的是“每個已知的Lockbit 勒索軟體網站”,至少有22 個Tor 網站處於離線狀態或顯示扣押訊息。 Vx-Underground 聲稱已獲得 LockBit 管理人員被攻陷的確認,網路犯罪分子聲稱執法部門利用了追蹤為CVE-2023-3824 的PHP遠端程式碼執行漏洞來控制其系統。 然而,駭客聲稱只有使用 PHP 的伺服器受到 FBI 的攻擊,但不使用 PHP 的備份伺服器據稱並未受到影響。現在當LockBit附屬會員登入勒索軟體儀表板時,會收到一條消息,通知他們LockBit平台已受到執法部門的控制,調查人員已獲得原始碼、受害者資料、勒索的金額、所竊取的資料,以及聊天紀錄等。

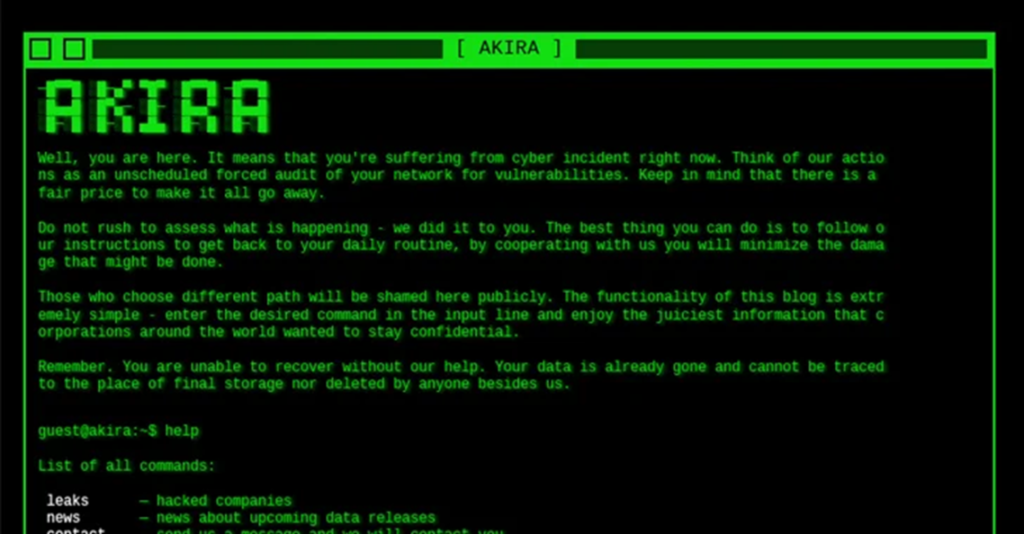

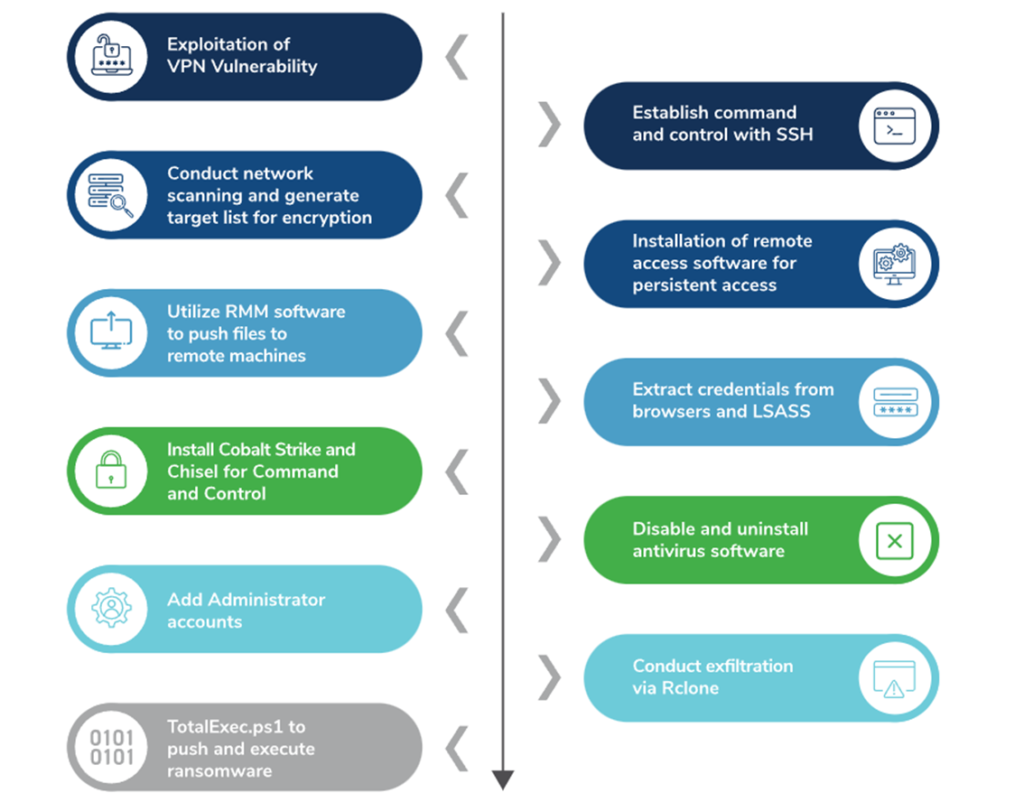

LockBit是「勒索軟體即服務」模式的先驅,將目標選擇和攻擊外包給半獨立「附屬會員」,為他們提供工具和基礎設施,並收取贖金佣金作為回報。許多勒索軟體駭客位於俄羅斯,該國網路犯罪活動猖獗,而且不引渡本國公民,這讓受害者居住國當局感到沮喪。美國司法部對俄羅斯國民 Artur Sungatov 和 Ivan Kondratyev 提出了起訴書(首次公開點名),並表示一名在逃的俄羅斯網路犯罪嫌疑人 Mikhail Matveev 也參與了 Lockbit。去年,美國國務院懸賞1000 萬美元尋找導致他被捕的資訊。由於這些核心嫌疑人似乎仍然可以在俄羅斯自由活動,因此毫無疑問他們可以重建 LockBit的帝國,然而這次行動的內容削弱了駭客對犯罪生態系統的信任。

更多的資訊,請參考NCA新聞稿和影片; 以及美國司法部長 Merrick Garland YouTube 影片

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.tech , 以免觸法”