資安研究員發現,在最近幾週,名為Naikon的中國APT駭客組織又重新露面,並發起了新的網路釣魚攻擊,再次針對東南亞國家,旨在竊取政府機構的情報資訊。

Naikon也稱為Override Panda、Hellsing 和 Bronze Geneva,至少自 2005 年以來,該組織就以代表中國政府利益展開針對亞太地區國家(如文萊、柬埔寨、印度尼西亞、老撾、馬來西亞、緬甸、菲律賓、新加坡、泰國和越南等)的情報收集行動。資安公司Cluster25在這數週發現的攻擊中,觀察到Naikon的攻擊鏈涉及使用附加到網路釣魚電子郵件的誘餌檔案,這些檔案旨在誘使目標受害者打開並使用惡意軟體危害受目標。去年4月,Naikon與針對東南亞的軍事組織的廣泛網路間諜活動有關,研究也指出在2021年8月發現Naikon參與了2020年底針對東南亞地區電信行業的網路攻擊。

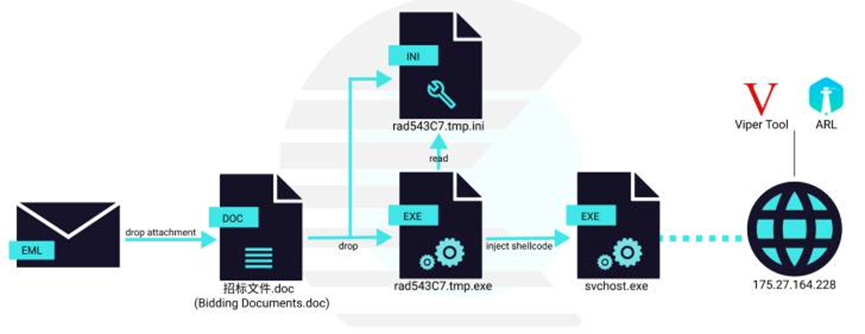

Cluster25表示Naikon最新的攻擊與之前間諜活動沒有什麼不同,利用武器化的 Microsoft Office 檔案來啟動感染攻擊鏈,Naikon使用網路釣魚電郵來投遞名為“Viper”的紅隊的紅隊框架的信標,旨在啟動和執行一個載入型的 Shellcode Loader。

據了解,Viper是一種開源的滲透測試工具並可從GitHub下載,是一款由中國人開發的工具,大部分文檔都是用簡體中文編寫的。Viper具有圖形化的操作界面,讓用戶使用瀏覽器即可進行內網滲透。與 CobaltStrike工具 一樣,Viper允許輕鬆生成有效負載,例如 Meterpreter、ReverseShell 和其他自定義的信標。據說, Viper具有 80 多個模組,使駭客能建立初始入侵存取、保持持久性、權限升級、憑證存取、橫向移動和執行任意指令等。

研究人員指出在分析過程中,通過觀察 Naikon的駭客武器庫,可以得出結論,該組織傾向於進行長期的情報和間諜活動,是典型旨在對外國政府和官員進行攻擊的組織,同時,Naikon為了避免檢測並最大化結果,隨著時間的推移更改了不同的 TTPs 和工具。Cluster25 在報告中表示,鑑於Naikon早期的攻擊的歷史,這次攻擊的目標極很可能同樣是針對東南亞國家的政府機構。

有關Naikon的部分入侵指標(Indicator of compromise -IOCs):

SHA256 05936ed2436f57237e7773d3b6095e8df46821a62da49985c98be34136594ebd

SHA256 8b831ee82975d43456ee861115272d3923e17f07a702eb057feeed8ce76ff4ca

SHA256 ee50160fdd7cacb7d250f83c48efa55ae0479e47a1eece9c08fe387453b9492a

SHA256 eeb5dc51e3828ffbefc290dc1a973c5afc89ba7ff43ab337d5a3b3dc6ca4216f

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”