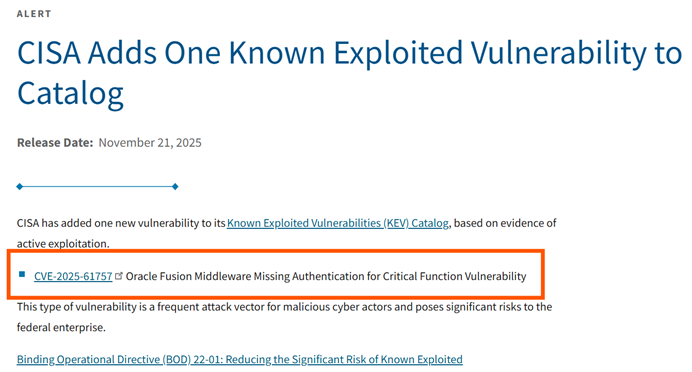

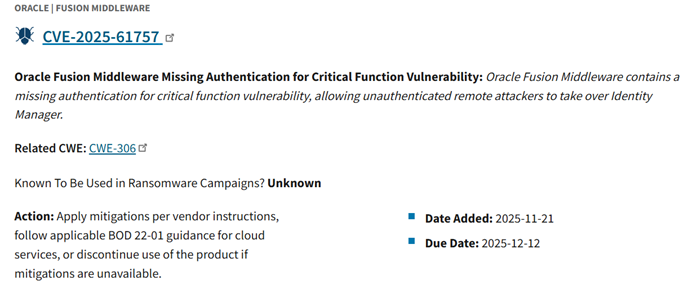

美國網路安全暨基礎設施安全局(CISA)近日更新其 Known Exploited Vulnerabilities(KEV) 目錄,將來自 Cisco、SonicWall 以及 ASUS 的多項重大漏洞正式納入,並明確指出:這些漏洞已被攻擊者用於真實入侵行動中。

這項更新再次證實,威脅者正持續鎖定企業邊界設備、遠端存取系統與更新機制作為突破口,快速取得高權限存取。

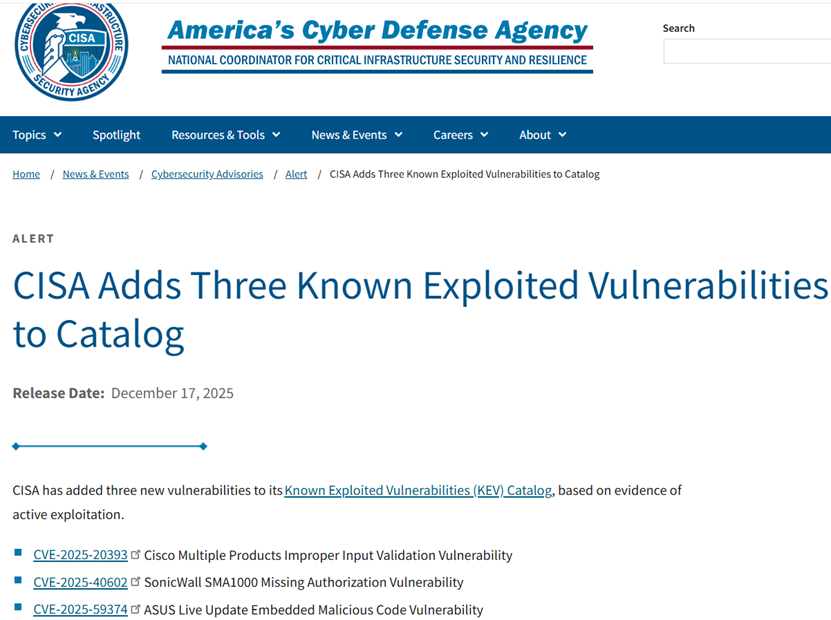

本次列入 KEV 的關鍵漏洞

CISA 公告新增以下三項高風險漏洞:

- CVE-2025-20393(CVSS 10.0)

Cisco 多項產品遠端指令執行漏洞 - CVE-2025-40602(CVSS 6.6)

SonicWall SMA1000 授權不足導致權限提升 - CVE-2025-59374(CVSS 9.3)

ASUS Live Update 供應鏈惡意程式碼風險

上述漏洞的共同特徵是:

一旦被利用,攻擊者即可取得系統最高權限,並建立長期控制能力。

Cisco:郵件閘道設備遭實戰攻擊,Root 權限淪陷

Cisco 證實,自 12 月中旬起,攻擊者針對對外開放特定連接埠的 Secure Email Gateway 與 Secure Email and Web Manager 發動攻擊,利用 CVE-2025-20393:

- 直接遠端執行任意指令

- 取得 root 權限

- 於設備內植入持久化後門

這類郵件閘道設備位於企業防線最前端,一旦失守,極可能被用作:

- 郵件監控與竊取

- 惡意信件轉送平台

- 內網橫向移動跳板

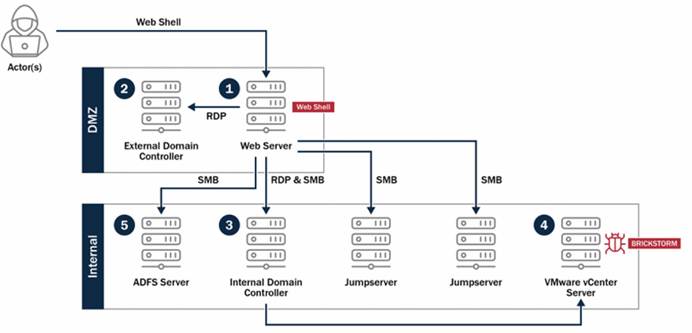

SonicWall:零時差漏洞鏈結,繞過驗證直攻核心

SonicWall 指出,CVE-2025-40602 已遭零時差攻擊利用,並與另一高風險漏洞 CVE-2025-23006(CVSS 9.8) 結合,形成完整攻擊鏈,使攻擊者可:

在未驗證情況下,遠端取得 root 權限執行能力。

雖然該漏洞不影響 SonicWall 防火牆產品,但 SMA1000 常部署於 VPN 與遠端存取場景,其失守意味著:

攻擊者可能直接進入企業內網核心。

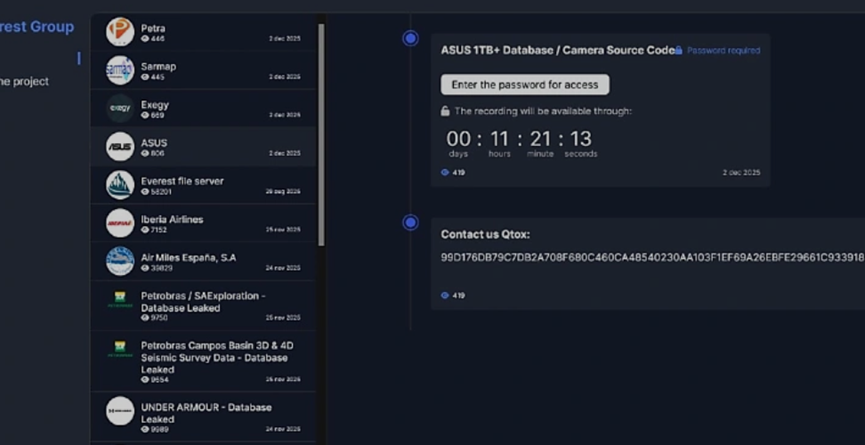

ASUS:供應鏈幽靈再現,ShadowHammer 陰影未散

CVE-2025-59374 則再次提醒企業,供應鏈風險從未遠離。

該漏洞源於 ASUS Live Update 更新機制遭植入惡意程式碼,與 2019 年曝光的 ShadowHammer 行動高度相關:

- 官方更新被竄改

- 僅針對特定 MAC 位址用戶下手

- 利用「信任的更新機制」投遞後門

儘管問題已修補,但 Live Update 已於 2025 年底終止支援,仍可能存在遺留風險系統。

強制時程:聯邦機構限期修補

依據 CISA 的 BOD 22-01:

- 2025/12/24 前:完成 Cisco、SonicWall 漏洞修補

- 2025/01/07 前:完成 ASUS 漏洞處置

CISA 同步建議民間企業比照辦理,將 KEV 清單視為優先修補名單。

情資解讀:KEV = 攻擊者的「已驗證武器清單」

從防禦角度來看,KEV 目錄的意義在於:

這些漏洞不只是理論風險,而是已被攻擊者驗證、可穩定得手的武器。

對企業而言,這代表:

- 不修補 ≈ 接受被入侵的高度機率

- 延遲處理 ≈ 將風險留給攻擊者選擇時間

行動建議

- 立即盤點是否使用相關產品

- 優先套用修補或升級版本

- 回溯設備日誌,確認是否已有異常行為

- 強化邊界設備存取控管與監控

- 將 KEV 納入日常弱點管理流程

結語

在當前威脅環境下,真正的問題已不是「會不會被利用」,

而是:你的環境是否正好符合攻擊者最愛的條件?