國際知名的跨國汽車製造商日產汽車Nissan 再度成為全球資安焦點。

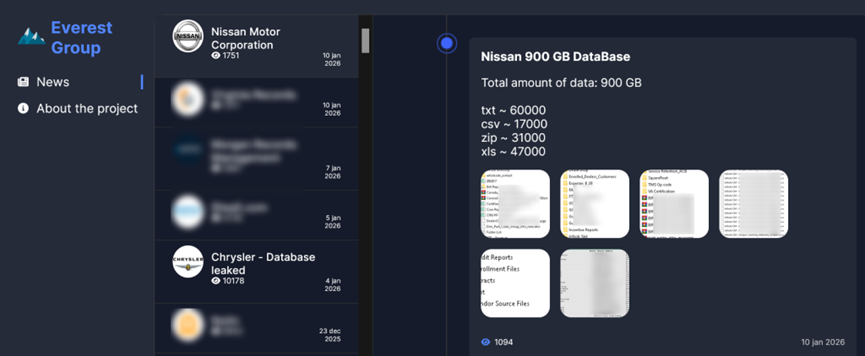

根據HackRead、Cybernews以及TechNadu等多家資安新聞網站的報導與俄羅斯具關聯的勒索組織 Everest 於 2026 年 1 月 10 日 在暗網公開聲稱,已成功入侵日本汽車製造巨頭日產汽車Nissan並竊取高達 900GB 的內部資料。

攻擊者同時發出 五天倒數 威脅,若 Nissan 不回應要求,相關資料將於暗網全面外洩。

這種「倒數公開」策略已成全球勒索組織施壓談判的標準手法。

Everest 公開的截圖顯示:內部文件、經銷商資料、營運報表疑遭掌握

Everest 在其暗網洩漏網站上傳多張資料樣本,根據Cybernews 研究團隊對這些樣本進行初步比對。

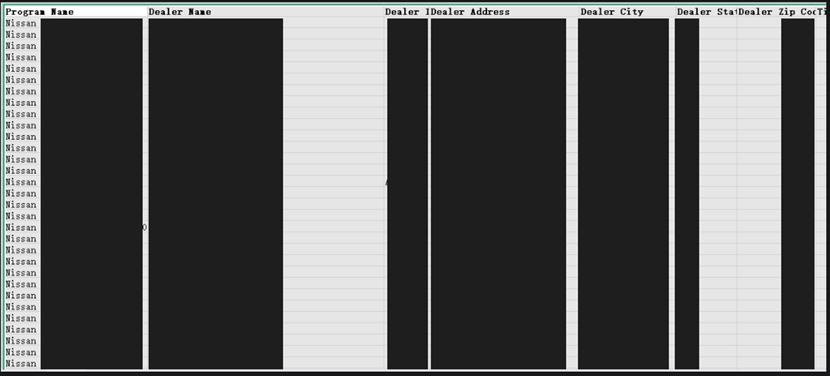

從資料樣本內容可見:

- 包含 經銷商名稱、地址、城市/州別、經銷計畫文件

- 內部文件目錄截圖:ZIP、TXT、CSV、XLS、PGP 等格式

- 涉及 經銷據點資料、認證流程文件、財務報告、營運系統輸出

- 甚至包含 遺失與尋獲鑰匙報告(lost & found car key reports)

- 其他與 Nissan 合作經銷商往來的作業文件

研究團隊指出,雖截圖未直接曝光個資,但有高度可能含有員工或客戶聯絡資訊,並表示:

「主要風險目前仍是聲譽,但若包含員工或客戶 PII,則會大幅提高法規責任與風險。」

換言之,目前外界最擔憂的不是截圖顯示了什麼,而是未公開的 900GB 裡還有什麼。

Nissan 過往資安事件頻傳:客戶資料、員工資料、原始碼都曾遭波及

Everest 這次的威脅並非 Nissan 首度面臨重大資安風險。

回顧近年紀錄,Nissan 的全球資安防線多次出現破口,從客戶個資、員工資料到原始碼,都曾受到不同程度的入侵與外洩影響:

2025 年 12 月:21,000 名客戶資料遭入侵

攻擊者透過 Nissan 使用的客戶管理系統 Red Hat 取得存取權限,成功入侵並竊取約 21,000 名客戶的個人資訊。事件引發官方調查並迫使 Nissan 進行系統補強與通報。

2024 年:Akira 勒索攻擊波及澳洲與紐西蘭,至少 10 萬人受影響

Akira 勒索集團成功入侵 Nissan 澳洲與紐西蘭的本地伺服器。

外洩內容包括客戶資料、員工資訊、內部文件,受影響規模超過 100,000 名個案,迫使 Nissan ANZ 停止部分線上服務並通知主管機關。

2024 年:北美子公司資料外洩,涉及 53,000 名員工

Nissan北美通報遭遇資料外洩事件,超過 53,000 名現任與前任員工的敏感資料遭駭,包括社會安全號碼、薪酬紀錄與人事文件。事件同時波及部分營運相關資料與內部流程文件。

2021 年:原始碼因錯誤設定外流

Nissan 的 Git 伺服器被發現使用「admin/admin」的預設帳密,導致多個專案原始碼遭公開外流。該事件凸顯基礎架構與身分存取管理(IAM)控管的嚴重疏漏。

綜合來看,Nissan 的資安防線在存取管理、基礎建設配置與全球性資料治理上明顯承受長期壓力。

Everest 的攻擊清單,足以讓任何企業感到壓力

Everest 在 2025 年是全球最活躍的勒索組織之一,其聲稱攻擊對象包含:

近期高調攻擊案例包括:

- ASUS — 聲稱竊取 1TB 相機原始碼與企業機密

- SIAD Group(義大利氣體大廠) — 影響生產但未中斷營運

- Petrobras(巴西油氣巨頭) — 攻擊者宣稱取得地震與探勘數據

- Air Miles España(西班牙最大忠誠計畫) — 攻擊者宣稱外洩 131GB 含上百萬筆顧客資料

- Iberia Airlines(伊比利亞航空) — 聲稱可「長期、無限制訪問」訂位系統並可篡改預訂

這些受害者涵蓋科技、製造、航空、能源、電信、交通等關鍵產業。

Everest 的行動特性通常包括:

- 長期潛伏

- 系統橫向移動

- 大規模資料整併與打包

- 多重勒索(加密 + 外洩威脅)

- 外洩倒數壓力,迫使企業談判

這意味著一旦遭入侵,往往不是「單點事件」,而是完整的攻擊鏈已被完整走過。

合規風險更值得企業高層關注

若 Everest 的宣稱屬實,Nissan 可能面臨多國同步監管壓力:

- GDPR(歐盟):延遲通報或跨境傳輸不當可能面臨巨額罰款

- 日本 APPI:需依法通報主管機關與受影響者

- 美國多州資料法:涉及經銷商與金融資料時,將加重法律責任

- 供應鏈管理壓力:合作夥伴將要求提供資安稽核與風險緩解措施

- 投資人關係(IR)與公司治理:是否構成重大訊息需對外揭露?

全球化企業的問題在此完全浮現:

資料可能在多國流動,使外洩同時在所有地方引發法律風險。

結語:這不是一則勒索新聞,而是一堂企業治理的示範課

目前 Nissan 尚未正式回應 Everest 的聲稱。

但無論事件後續發展為何,有三點已經非常明確:

- 攻擊者的能耐正在提升

- 跨國企業的防線正面臨更高壓力

- 資料治理不再只是 IT 的工作,它已成為董事會必須親自把關的風險管理議題ˇ

Everest 展現出的攻擊模式與規模,再次提醒大型企業:

資料外洩並不會隨事件結束而結束,它只是換了一種形式持續存在。