近期 Huntress 資安團隊揭露一件驚人的攻擊事件:中國駭客利用被入侵的 SonicWall VPN,成功在企業內部署針對 VMware ESXi 的零日攻擊工具,而這套工具可能在漏洞公開前一年就已存在。換句話說,駭客比 VMware 官方還早一步掌握漏洞,並且秘密利用,凸顯虛擬化環境已成駭客新戰場。

攻擊流程速覽

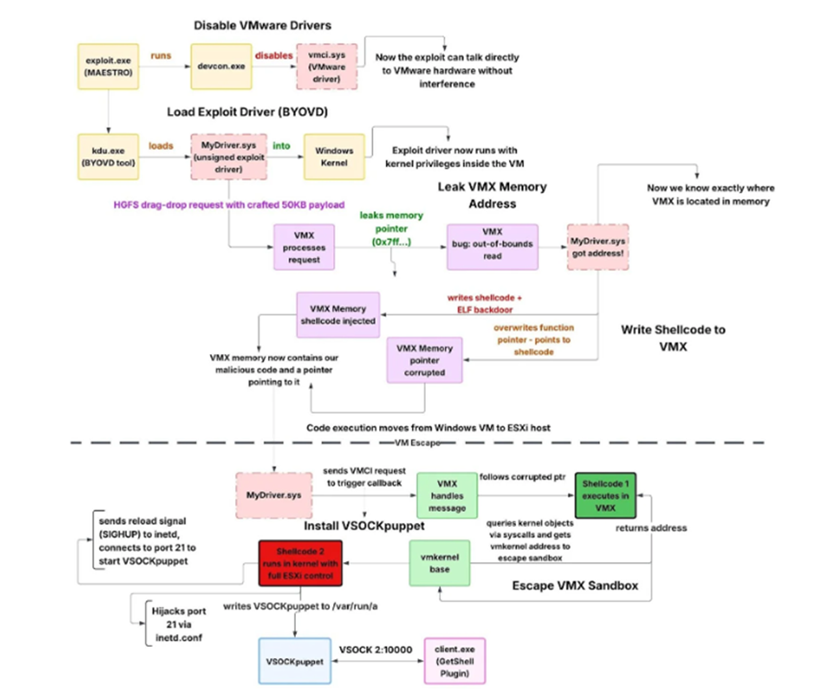

Huntress 2025 年 12 月的分析指出,駭客行動具備高度組織性:

- 入侵 SonicWall VPN → 取得初始存取權

- 橫向移動 → 使用 Domain Admin 資格滲透企業網域

- 部署 ESXi VM Escape 工具鏈 → 逃出虛擬機,進入 Hypervisor

- 安裝隱蔽後門 → 持久控制 ESXi 主機

- 資料蒐集與潛在外洩 → 雖然事件最終被阻止,但顯示駭客能力驚人

這是一個典型的多階段、高度自動化攻擊鏈,從 Guest VM 直接跳到 ESXi Hypervisor 層級,幾乎達到「完全控制」的等級。

目標漏洞:三個 ESXi 零日漏洞

攻擊者很可能利用 VMware 在 2025 年 3 月才公開的三個零日漏洞:

- CVE-2025-22226 (CVSS 7.1):HGFS Out-of-Bounds Read → 洩漏 VMX 記憶體

- CVE-2025-22224 (CVSS 9.3):VMCI TOCTOU → 任意程式碼執行

- CVE-2025-22225 (CVSS 8.2):任意寫入 → VMX Sandbox Escape 到 Kernel

三個漏洞串在一起,就形成完整的「虛擬機逃逸」能力,攻擊者可直接突破隔離,掌握底層 Hypervisor。

工具鏈證據:開發早於公開一年以上

Huntress 在惡意程式的 PDB 開發路徑中發現:

C:\Users\test\Desktop\2024_02_19\全版本逃逸–交付\report\ESXI_8.0u3\

- 開發日期:2024 年 2 月

- 目標版本:ESXi 8.0 Update 3

- 代表這是打包交付版,早於 VMware 官方漏洞公告超過一年

另一段路徑:

C:\Users\test\Desktop\2023_11_02\vmci_vm_escape\getshell\

顯示部分工具組件甚至在 2023 年底就已存在。

工具鏈組成說明

整體攻擊工具鏈模組化設計,包含:

- MAESTRO(協調程式):控制攻擊流程、載入驅動、監控逃逸結果、恢復環境

- MyDriver.sys(核心漏洞利用程式):檢測 ESXi 版本、洩漏 VMX 記憶體、跳脫 Sandbox、部署後門

- VSOCKpuppet(Hypervisor 後門):透過 VSOCK 通訊管道隱蔽控制 ESXi,不走網路監控

- GetShell 客戶端:從 Guest VM 操控 VSOCKpuppet,達到互動式控制

模組化意味著駭客可以快速替換漏洞利用部分,但保留後滲透架構,靈活且易商品化。

威脅來源推測

Huntress 觀察到:

- 程式路徑使用簡體中文

- README 用英文

- 技術成熟度高,且工具可跨語系使用

推測:

中文系、資源充足、技術成熟的駭客團隊

很可能具備長期維護 exploit chain 的能力

甚至可能販售或出租這套工具鏈

企業防護建議

- 立即更新 SonicWall VPN 與 ESXi

- 啟用 ESXi 驗證模式 → 阻擋未簽署驅動

- 監控 VSOCK 異常流量 → 後門核心通道

- 部署 YARA 與 Sigma 規則 → 及早偵測攻擊活動

- 檢查 VMCI / HGFS 異常行為 → 可及早發現沙箱逃逸企圖

結語

這次事件提醒我們:

- ESXi 與虛擬化平台已是駭客新目標

- 威脅行為者可能在漏洞公開前就已掌握 exploit

- VM Escape 攻擊可直接控制 Hypervisor,風險極高

對企業來說,防護不只是漏洞修補,更要監控異常行為與潛在後門,否則可能在不知情的情況下遭到完全控制。