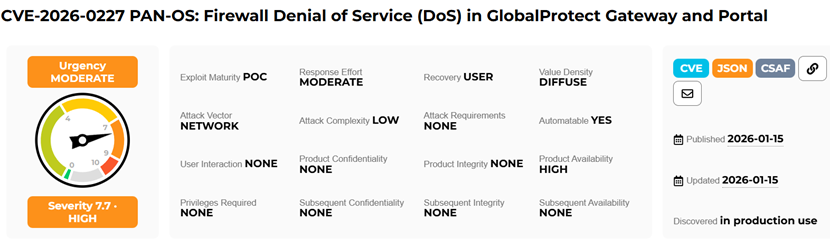

近期,資安公司Palo Alto Networks 修補了影響 GlobalProtect Gateway 與 Portal 的高風險漏洞(CVE-2026-0227,CVSS 7.7),該漏洞已有公開 PoC(Proof-of-Concept) 可利用。GlobalProtect 是 Palo Alto Networks 提供的 VPN 與安全遠端存取解決方案,可透過 Palo Alto 防火牆將使用者流量導入企業網路,並套用與內部網路相同的安全控管。

漏洞概述

此次漏洞影響 PAN-OS 系統,允許攻擊者在 無需認證 的情況下對防火牆發動拒絕服務(DoS)攻擊。官方公告指出:

「PAN-OS 軟體存在漏洞,可能讓未經授權的攻擊者造成防火牆拒絕服務。重複觸發此漏洞可能導致防火牆進入維護模式。」

攻擊者若重複利用此漏洞,可將防火牆強制置入維護模式,使網路流量中斷,並暫時喪失防火牆保護,直至管理員手動干預。

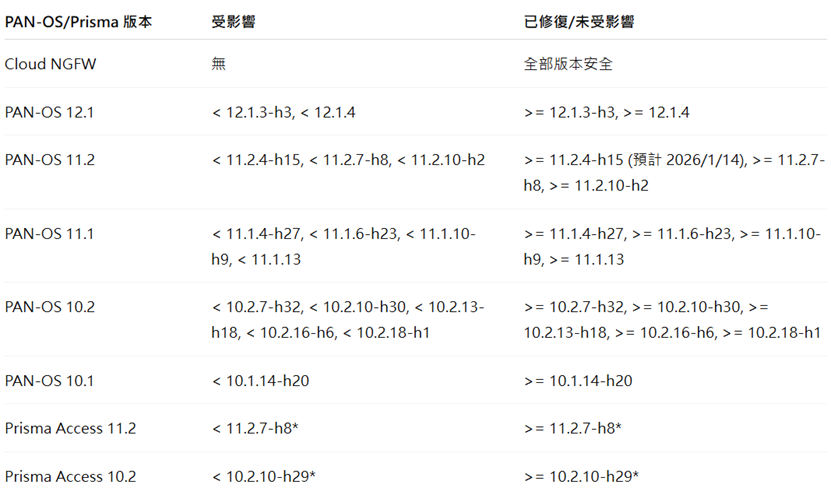

受影響版本

資安廠商強調,此漏洞僅影響已啟用 GlobalProtect Gateway 或 Portal 的 PAN-OS 或 Prisma Access 環境;Cloud NGFW 不受影響。截至目前,Palo Alto Networks 尚未發現該漏洞在實際攻擊中被濫用的案例。

專家觀點與建議

- 立即檢查與升級:受影響的企業應立即檢查防火牆版本,並盡快升級至官方修補版本,以降低被 PoC 攻擊利用的風險。

- 監控異常行為:加強對防火牆進入維護模式、異常重啟或網路流量中斷的監控,避免未授權中斷服務影響營運。

- 強化遠端存取安全:除了更新防火牆,建議檢視 VPN 登入策略、限制無用的遠端訪問,以及定期審查使用者權限。

- 追蹤威脅情資:考量近期針對 GlobalProtect 登入的攻擊活動(自 2025年12月初起,駭客鎖定 GlobalProtect 登入與 SonicWall API 掃描),企業應整合威脅情資,以快速辨識可疑行為。

總結來說,這次漏洞雖未有大規模攻擊報告,但 PoC 已公開,對企業網路安全仍構成實質威脅。建議企業管理層與資安團隊立即採取行動,確保防火牆與 VPN 安全不受威脅。