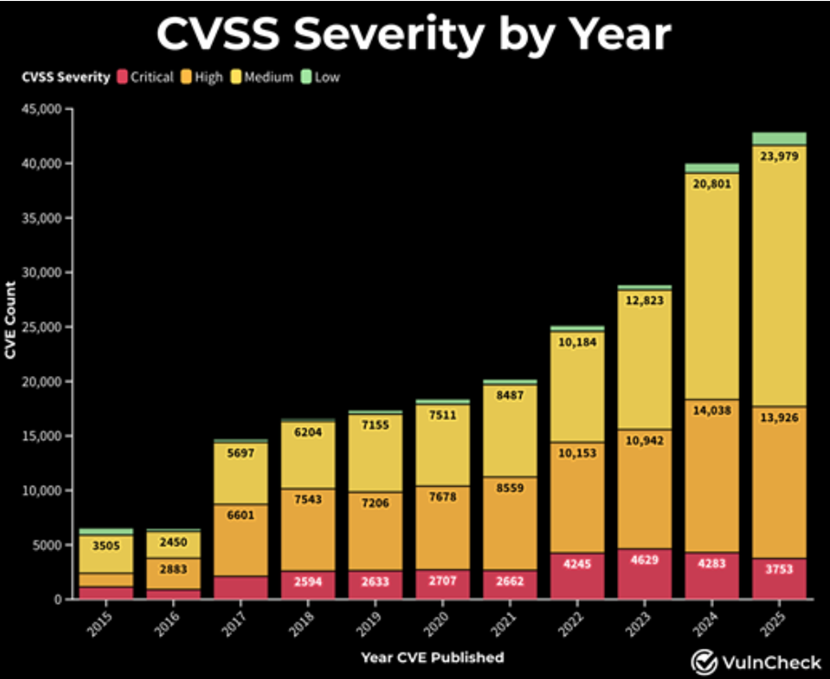

2025 年,全球 漏洞揭露(Common Vulnerabilities and Exposures, CVE數量再度刷新歷史紀錄,正式宣告資安產業進入「漏洞爆量常態化」的新階段。從資安治理與法遵(GRC)角度觀察,2025 年並非只是 CVE 數量再創新高的一年,而是企業漏洞管理模式正式失效的一年。根據 Cisco Threat Detection & Response 首席工程師 Jerry Gamblin 的統計,截至目前為止,2025 年已通報 45,777 筆 CVE,平均每日新增 130.4 個漏洞,年成長率達 19%。依其推估,2025 年底 CVE 總數將達 46,407 筆,較 2024 年成長 16.2%,再度刷新歷史紀錄。

然而,對資安長與風險、合規單位來說,真正需要警覺的並非「漏洞數量」本身,而是漏洞治理模型是否仍具可行性。

高危漏洞比例下降,並不代表整體風險降低

—— CVSS v4.0 對合規判讀的結構性影響

VulnCheck 漏洞研究員 Patrick Garrity 指出,儘管 2025 年 CVE 數量暴增,但 Critical 與 High Severity 漏洞的通報比例,反而較 2024 年下降。

若從合規角度解讀,這是一個 極易被誤判的訊號。

此現象高度可能與 CVSS v4.0 評分模型導入有關。新版 CVSS 在:

- 環境影響權重

- 攻擊前置條件

- 利用成熟度判定

等層面進行調整,使部分「實際可被快速武器化」的漏洞,未必再被標示為 Critical。

對合規與內控而言,這意味著:

僅依賴 CVSS 分數作為修補優先順序,已不再符合合理風險管理原則。

從治理角度重新定義漏洞風險

「被利用事實」>「理論嚴重度」

2025 年的多起重大事件已清楚證明:

漏洞是否被列為 Critical,已不等於是否構成重大營運、法遵與供應鏈風險。

多個影響全球的關鍵事件,均具備以下共同特徵:

- 漏洞迅速被納入攻擊工具鏈

- 遭國家級 APT 或大型勒索集團武器化

- 影響範圍橫跨供應鏈、雲端與 CI/CD

- 引發實質資料外洩、營運中斷或監管風險

這正是 現代合規制度(如 ISO 27001、NIST CSF、金融資安指引)所強調的「實際風險導向(Risk-based Approach)」。

2025 年五大漏洞利用事件

從合規與治理視角的關鍵警示

以下事件不僅是技術漏洞,更是資安治理與內控失效的具體案例。

一、React2Shell:React.js 關鍵 RCE 漏洞,遭多國國家級駭客武器化

2025 年 11 月 29 日,資安研究員 Lachlan Davidson 向 Meta 負責揭露一項影響 React.js 的 關鍵遠端程式碼執行(RCE)漏洞,正式編號為 CVE-2025-55182,並被命名為 React2Shell,名稱明顯致敬 2021 年震撼全球的 Log4Shell。

該漏洞存在於 React Server Components 19.x 多個版本,屬於 未經驗證即可觸發的 RCE 漏洞。一旦成功利用,攻擊者可直接在伺服器上執行任意程式碼,全面掌控系統,進而存取敏感資料。

由於 React 與 Next.js 幾乎是現代 Web 應用的核心基礎建設,該漏洞一經揭露即引發高度警戒。

短短數日內:

- AWS 證實 Earth Lamia、Jackpot Panda(與中國國家利益相關)已發動實際攻擊

- Shadowserver 掃描發現 超過 77,000 個暴露在網際網路上的潛在受害系統

- 多個犯罪集團開始植入 XMRig 礦工、竊取 AWS 環境變數與金鑰

更值得注意的是,Sysdig 研究團隊在遭入侵的 Next.js 應用中發現 EtherRAT 惡意植入程式,其工具與 北韓 APT「Contagious Interview」行動高度重疊,顯示國家級駭客之間可能已出現 工具共享或戰術借用的現象。

CISA 已於 12 月 17 日將相關 CVE 納入 KEV(Known Exploited Vulnerabilities)清單。

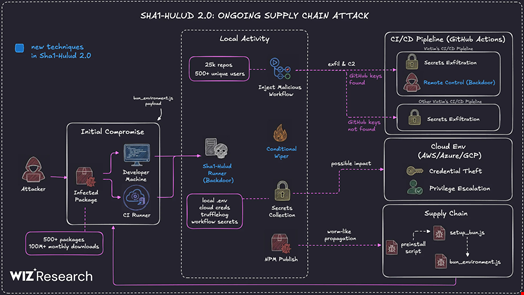

二、Shai Hulud 2.0:NPM 生態系被全面下毒的供應鏈蠕蟲攻擊

11 月下旬,資安圈震撼揭露 Shai Hulud 2.0 行動——這不是單一漏洞,而是 一場針對開源供應鏈的系統性滲透行動。

攻擊者透過 竊取 npm 套件維護者帳號,在短時間內發布 數百個被植入惡意程式碼的合法套件版本,並濫用 preinstall 腳本,在依賴安裝瞬間即執行惡意行為,成功繞過多數 SCA 與測試機制。

其影響範圍驚人:

- 約 700 個 npm 套件

- 超過 25,000 個 GitHub Repo

- 橫跨 500 多個組織

更危險的是第二階段攻擊:

駭客利用竊得的 GitHub Token,劫持 GitHub Actions 與自架 Runner,建立長期後門,甚至能 一次性外洩整個 Secrets 儲存庫。

這起事件被多家研究機構評為 2025 年規模最大、最具破壞力的供應鏈攻擊之一。

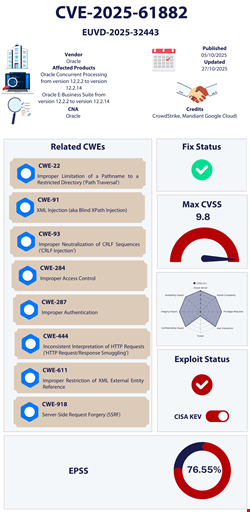

三、Oracle E-Business Suite 零時差漏洞:Clop 勒索集團再度出手

2025 年 10 月,Oracle 緊急警告客戶,其 E-Business Suite(EBS) 可能已遭零時差漏洞攻擊。

該漏洞 CVE-2025-61882(CVSS 9.8) 可直接導致 RCE,並被 Clop 勒索集團 實際用於資料竊取與勒索。

受害名單橫跨:

- 英國 NHS 醫療體系

- Canon、Mazda、羅技

- 多家跨國製造與科技企業

這再度證實:大型企業 ERP 系統,依然是勒索集團的高價值目標。

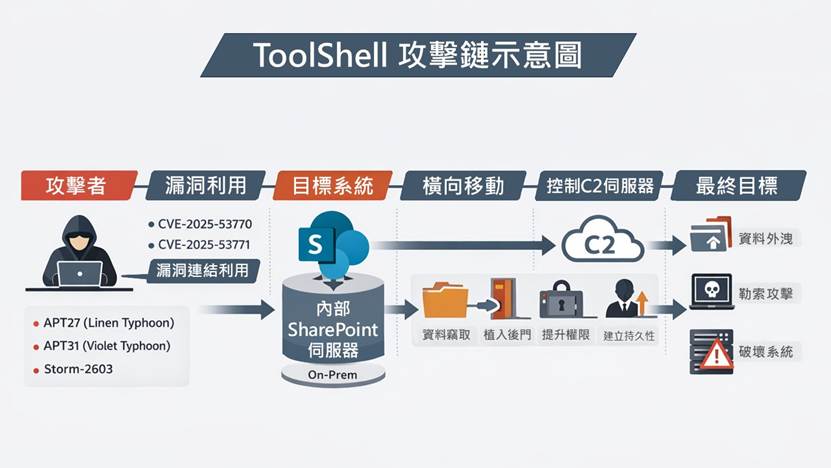

四、ToolShell:SharePoint 本地部署成 APT 兵家必爭之地

2025 年 7 月,Microsoft 警告 SharePoint On-Premises 遭到鏈式漏洞攻擊(CVE-2025-53770 / 53771),被命名為 ToolShell。

短時間內,近 400 台 SharePoint 系統遭入侵,且多數屬於政府、醫療等關鍵產業。

已確認涉入的攻擊者包含:

- Linen Typhoon(APT27)

- Violet Typhoon(APT31)

- Storm-2603(具勒索背景的中國相關團隊)

這起事件也讓企業重新正視:內部部署系統並不等於安全。

五、CitrixBleed 2:熟悉的漏洞型態,再次重演

2025 年 6 月,Citrix NetScaler 再度爆出 類似 2023 CitrixBleed 的高危漏洞(CVE-2025-5777),可繞過 MFA、劫持使用者工作階段。

與前代不同的是,CitrixBleed 2 直接鎖定 Session Token,風險更高、偵測更困難。

CISA 已將其列入 KEV,並要求政府單位 隔日完成修補,顯示其威脅等級。

合規總結建議

2025 年對企業的核心啟示只有一個:

合規不是「是否修補漏洞」,而是「是否有能力即時回應被利用的風險」。

建議治理方向包含:

- 將 KEV、實際攻擊跡象(In-the-wild)納入正式風險評分

- 對開源與 CI/CD 建立 持續監控責任制

- 漏洞管理需與 營運衝擊分析(BIA) 連動

- 修補延遲必須具備 風險接受與管理層簽核紀錄