不是 24 小時,而是企業治理的倒數計時。

Everest 外洩華碩資料,揭露勒索攻擊的真正戰場當倒數計時歸零,流出的不只是資料,而是企業治理的壓力測試結果。

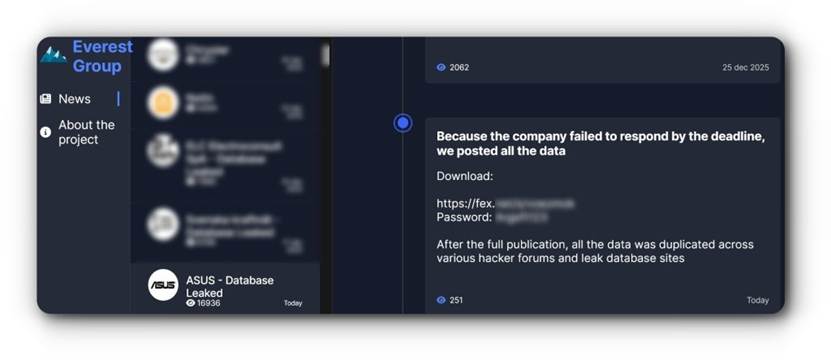

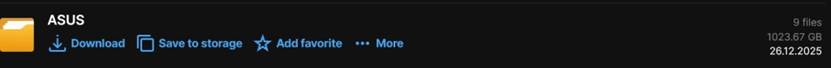

2025 年 12 月 2 日,勒索軟體組織 Everest 聲稱成功入侵華碩(ASUS),並竊取高達 1TB 的內部機密資料,12 月底Everest 將一整批、總量高達 1TB 的華碩內部資料公開於暗網。這並非突發事件,而是一場「早已寫好結局」的勒索流程——

24 小時期限未獲回應後,Everest 先公開佐證截圖,並最終外洩全部資料

這個節奏,Everest 已經演練過無數次。

表面是勒索,實際是治理缺口被放大

外洩資料據稱涵蓋 AI 模型資訊、系統記憶體傾印、硬體校正檔案,華碩隨後也證實事件確實發生,並指出入侵源頭為其供應商。

這個關鍵說法,對資安人與法遵人員而言,比「被勒索」本身更值得警惕。

因為這代表問題並不在單一弱點,而在於:

- 第三方是否被納入同等資安與合規標準

- 關鍵資料是否被正確分級與隔離

- 供應鏈環境是否成為攻擊者的「合法後門」

當資料經由供應商外洩,責任卻仍由品牌承擔,這正是現代企業最難防、也最常被低估的風險。

暗網不是終點,而是第二戰場的起點

根據 Hackread的報導,資料公開後,外洩檔案迅速在多個俄語系地下論壇流通,包括 Exploit 與 DamageLib。

駭客聲稱資料集中包含 9 個主要檔案組,部分疑似來自 ArcSoft 與 Qualcomm 相關內容。

HackRead稱循負責任揭露原則,選擇不下載、不分析資料,然而風險仍已不可逆轉——

一旦進入地下生態系,資料的再利用、轉賣與二次攻擊,將不再受企業掌控。

這不是第一家,也不會是最後一家

回顧 Everest 近月行動軌跡,可以發現一個清楚的趨勢:

- 聖誕節期間,宣稱入侵美國汽車大廠 Chrysler,竊取 1TB 完整內部資料庫,外加 105GB Salesforce 資料

- 2025 年 11 月,Under Armour 遭竊 343GB 資料並遭全數外洩,隨即引爆法律與合規風暴

這些事件顯示,Everest 鎖定的從來不是「能不能收贖金」,

而是 誰的治理與通報能力承受不起公開壓力。

真正被拷問的,不是 IT,而是董事會

在這類事件中,最關鍵的問題往往不是:

「我們有沒有被駭?」

而是:

- 我們是否知道哪些資料外洩、影響多大、觸及哪些法規?

- 第三方是否被納入可稽核、可問責的治理框架?

- 事件回應、對外揭露與主管機關通報,是否經得起事後檢視?

當勒索攻擊演變為 法遵、訴訟、品牌與營運連鎖風險,

事件所揭示的風險,早已超出資訊安全範疇,成為董事會必須關注的治理與合規挑戰。

資安專家觀點:勒索軟體,正在淘汰治理不成熟的企業

Everest 不斷重複同一套劇本,原因只有一個——

它依然有效。

在 AI、供應鏈高度外包、資料高速流動的時代,

企業若仍將資安視為「技術防線」,而非「合規與治理能力」,

下一次暗網倒數的,可能不只是資料,而是企業的信任資本。

真正的防線,不在於能不能擋住一次攻擊,

而在於——

當攻擊發生時,你是否具備承擔、說明與合規面對的能力。