近期揭露的一起 Notepad++ 更新基礎架構入侵事件,不只是一宗單純供應鏈風險,更被多家研究單位研判,可能與中國背景的 APT 組織 Lotus Blossom(又名 Billbug) 有關。從攻擊手法與工具鏈來看,這是一場典型的國家級滲透行動:低調、精準、長時間潛伏,且高度聚焦特定目標。

事件最早可追溯至 2025 年 6 月。攻擊者並未入侵 Notepad++ 原始程式碼,而是成功滲透其託管服務商的基礎架構,攔截原本應送往 notepad-plus-plus.org 的更新流量。部分特定使用者在下載更新時,被選擇性導向攻擊者控制的伺服器,取得遭竄改的更新清單。這種「在傳輸路徑動手腳」的手法,正是近年供應鏈攻擊常見的高階策略。

根據調查,攻擊者先控制共享主機伺服器至 2025 年 9 月初,之後再利用竊得的內部憑證,持續操控更新流量,直到 12 月初才完全終止。整體入侵時間可能長達半年,顯示其滲透與維持存取能力相當成熟。

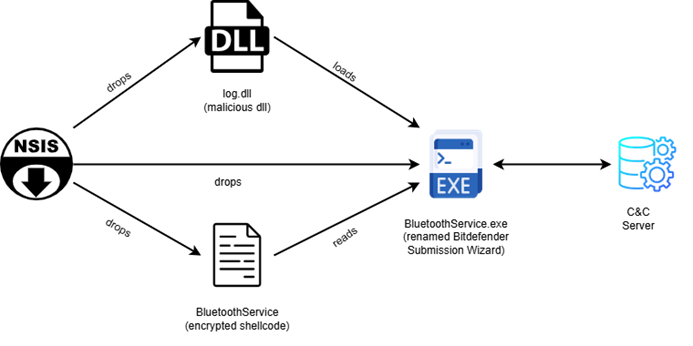

Rapid7 的進一步分析揭露,這次行動不只是流量劫持,更伴隨一套完整的惡意程式投遞鏈。攻擊流程從合法的 notepad++.exe 與更新程式 GUP.exe 開始,隨後下載一個可疑的 update.exe(NSIS 安裝包)。該安裝包會在隱藏的 AppData 目錄中釋放檔案,並透過改名的 Bitdefender 工具進行 DLL sideloading,最終載入一個全新後門程式,研究人員將其命名為 Chrysalis。

Chrysalis 具備完整遠端控制能力,包括指令執行、檔案傳輸與互動式 Shell,同時透過多層混淆、API Hashing 與加密設定隱藏行為。惡意程式還會建立持久化機制、蒐集系統資訊,並與遠端 C2 伺服器通訊,使攻擊者能長期掌控受害主機。

更值得關注的是,攻擊鏈中同時出現 Metasploit shellcode、Cobalt Strike beacon 以及濫用 Microsoft Warbird 的載入器,顯示其開發成熟且具備模組化架構。研究人員比對歷史樣本後發現,其 DLL sideloading 手法、改名的 Bitdefender 工具與 Cobalt Strike 金鑰等多項特徵,均與 Lotus Blossom 過往行動高度重疊。

Lotus Blossom 自 2009 年以來,長期鎖定政府、電信、航空與關鍵基礎設施組織,主要活動於東南亞與中美洲。本次事件顯示其能力持續演進:在保留傳統技巧的同時,導入多層載入器與未公開系統呼叫,提升隱匿性與存活能力。

從防禦角度來看,這起事件再次提醒企業:

供應鏈風險早已不侷限於程式漏洞,而是整個軟體交付與更新流程。

組織應強化更新來源驗證、監控異常更新行為、檢視 DLL sideloading 與未知安裝程式執行紀錄,並對更新流量進行完整性驗證與行為分析。同時,SOC 團隊也需將「更新流程異常」納入威脅狩獵指標,而非僅關注惡意檔案本身。

當攻擊者開始從「更新管道」下手,代表他們不再尋找單一漏洞,而是直接瞄準企業最信任的入口。能否看懂這類看似正常、實則被操控的更新行為,將成為下一階段供應鏈防禦的關鍵分水嶺。