在資安圈裡,有些數字本身就足以構成警訊。

不是因為它們驚人,而是因為它們「不該出現」。

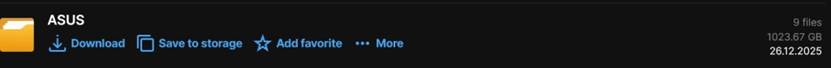

台灣時間1月20日,24 小時內,6 家台灣企業,被4 個不同勒索軟體組織公開列為受害者。

這不是單一攻擊行動,也不是某個企業「資安做得不夠好」。

從威脅情資角度來看,這是一個高度一致的訊號:

台灣,正在被多個勒索生態系同時鎖定。

同一天,多個名字被放上洩密網站

根據竣盟科技B-Lab的情資,在短短一天內,以下台灣企業先後出現在不同勒索集團的洩密頁面上:

OO貿易有限公司,出現在 Gentlemen 勒索軟體名單中;

OO電子(上市)、OO工程顧問、OO鋼鐵,則同時被 Everest 勒索軟體公開點名;

OO企業,遭麒麟(Qilin)勒索軟體宣稱入侵;

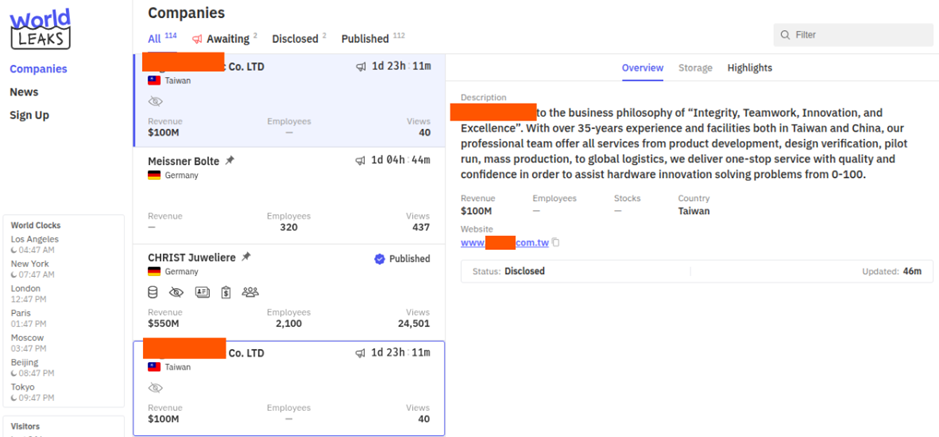

而 WorldLeaks 則揭露了OO電子的內部資料。

產業不同、規模不一、使用的系統與供應鏈各異,唯一的共通點只有一個:

他們都在同一個時間點,被不同勒索組織選中。

Everest:對台灣最「熟門熟路」的那一群人

如果要從中挑出最值得警惕的名字,答案會是 Everest。

Everest 並不是新出現的勒索組織。它自 2020 年底 開始活躍,最早鎖定法律服務業,透過雙重勒索模式迅速累積談判經驗與地下聲量。與其他勒索集團不同的是,Everest 很早就不只滿足於「加密換錢」,而是進一步扮演 Access Broker,將已入侵企業的網路存取權轉售給其他犯罪集團。

也正因如此,Everest 對企業內部環境、談判節奏與心理壓力的掌握,向來相當精準。

對台灣而言,Everest 的出現並非突如其來。

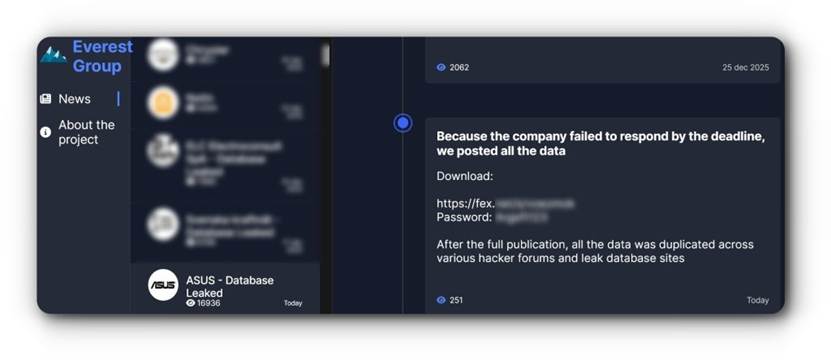

2025 年 12 月,Everest 曾高調宣稱入侵華碩(ASUS),並竊取近 1TB 資料。即便華碩後續澄清,實際受影響的是供應鏈夥伴,而非核心系統,但這恰恰點出了勒索集團近年的核心戰略——

不必打進品牌本體,只要控制供應鏈節點,就能產生等量衝擊。

到了 2026 年 1 月 20 日,Everest 不再只點名單一企業,而是在 24 小時內,同步公開三家台灣企業的外洩資訊。

這代表的,不是「運氣不好」,而是它已經完成對台灣目標輪廓的描繪。

其他勒索組織,正在同一時間進場

值得注意的是,這一天並不只有 Everest 在行動。

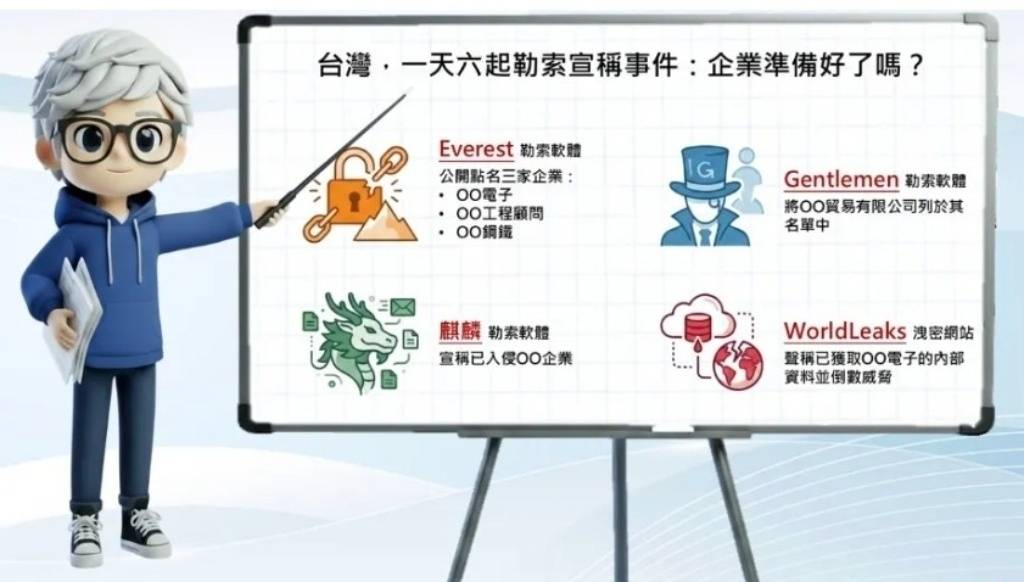

Gentlemen 勒索軟體 屬於新興但攻擊節奏明確的勒索集團,對OO貿易的攻擊,延續其一貫鎖定中小型企業的策略,特點是談判時間短、公開壓力高。

麒麟勒索軟體為近年快速成長的勒索品牌,鎖定製造與供應鏈相關企業,擅長結合資料外洩與營運中斷,對企業實質衝擊極大。

而 WorldLeaks 以「資料公開」為核心威脅手段,未必強調全面加密,而是直接以外洩資料作為談判籌碼,對品牌信任與客戶關係傷害極深。

這些勒索集團彼此沒有合作,也沒有共享工具,但卻在同一時間點,把目光投向台灣。

從情資分析角度來看,這幾乎可以被視為一種「市場共識」。

為什麼是台灣?這是一個冷靜但現實的答案

從勒索集團的角度來看,台灣具備極高的「攻擊性價比」:

這裡有全球關鍵的電子製造與供應鏈節點;

有大量 IT 與 OT 混合的老舊環境;

有資料價值極高、卻資安成熟度不一的企業結構;

也有一旦外洩,就會對上下游造成連鎖壓力的產業特性。

對攻擊者而言,這不是地緣政治,而是投資報酬率。

這 24 小時,真正該被記住的是什麼?

不是哪一家企業被點名,

也不是哪個勒索組織最兇狠。

而是這個事實本身——

多個勒索生態系,正在同時對台灣測試、施壓,並驗證成功率。

對台灣企業來說,現在真正該問的,已經不是:

「我們會不會成為目標?」

而是:

「當我們被選中時,是否真的準備好了?」

因為從這 24 小時開始,答案已經不再是理論問題,而是時間問題。

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.tech , 以免觸法”