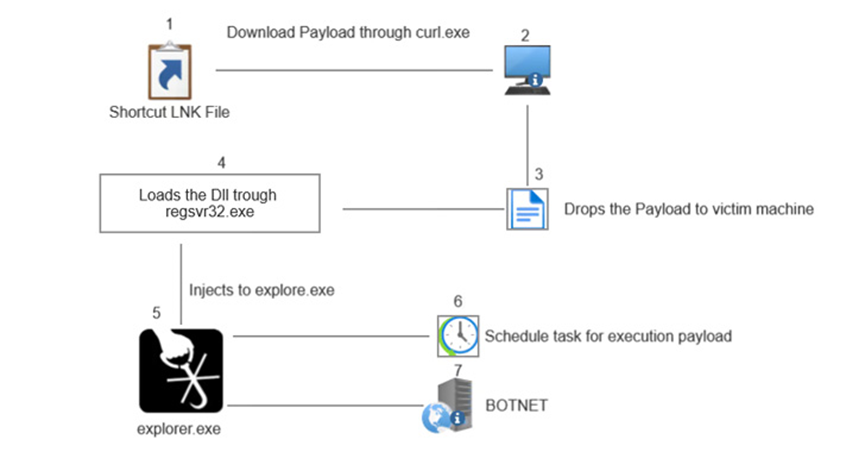

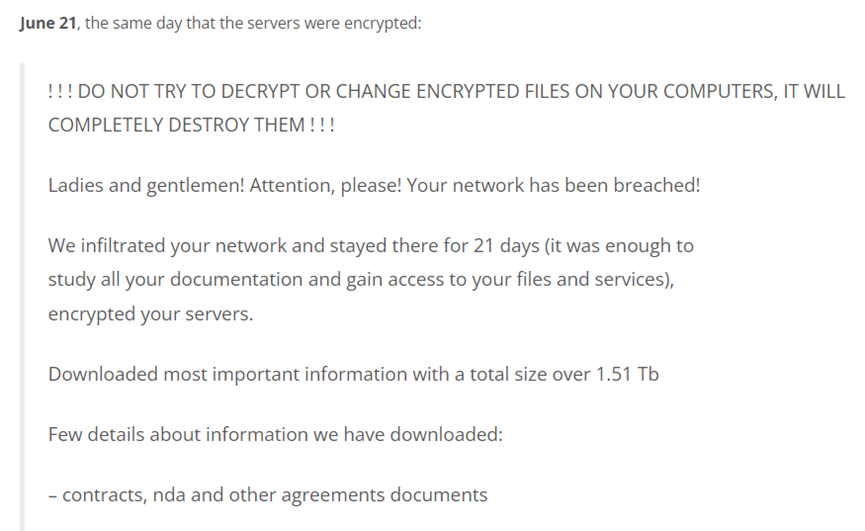

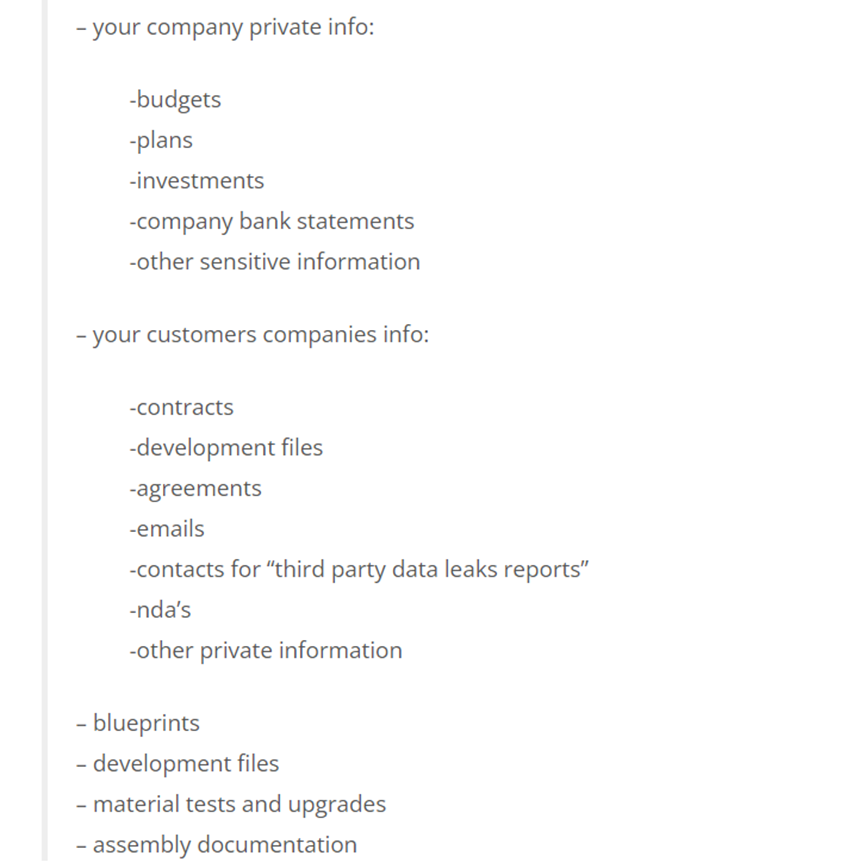

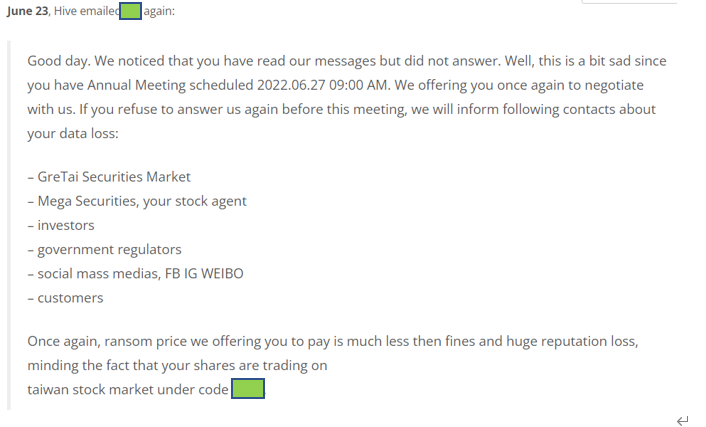

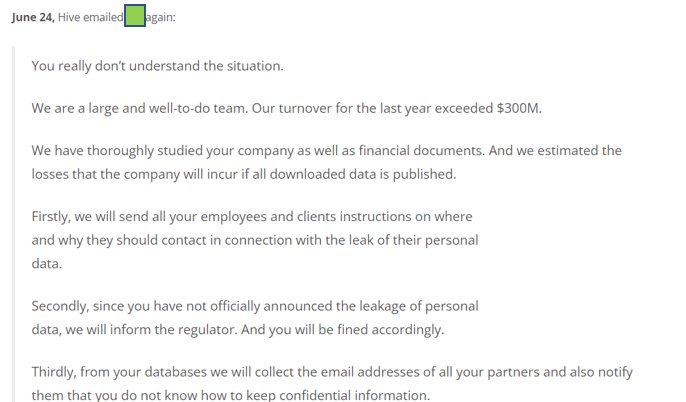

研究指出微軟Defender 成為 LockBit 3.0 勒索軟體的目標,該勒索軟體通過部署 Cobalt Strike 的Beacon來利用系統並成功避免檢測。根據Sentinel Labs的研究人員表示, LockBit 3.0 勒索軟體濫用 Defender中特殊的 Command Line工具 MpCmdRun.exe 來側載惡意程式DLL (DLL Sideloading)。MpCmdRun 負責保護 Windows 免受線上威脅和惡意軟體的入侵,一旦運行惡意 DLL 以解密系統,就會將 Cobalt Strike 信標安裝到設備中。

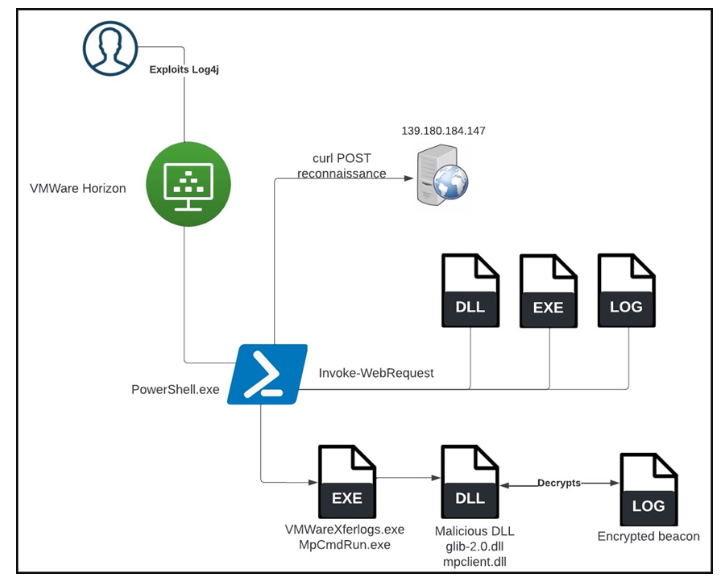

在這種情況下,最初的網路入侵是通過未修補的 VMWare Horizon 伺服器上的 Log4j 漏洞執行 PowerShell 指令碼來進行的。攻擊過程的方式與和此前曝光的 VMWare CLI 案例幾乎相同,攻擊者實質上是利用Log4j 漏洞從其命令與控制 (C2) 伺服器下載 MpCmdRun.exe、惡意“mpclient”DLL 和加密的 Cobalt Strike 有效酬載檔案,以感染潛在受害者的系統。

MpCmdRun.exe 是一個用於執行 Microsoft Defender 任務的命令行實用程式,它支持掃描惡意軟體、收集資料、還原項目、執行診斷追踪等命令。執行時,MpCmdRun.exe 將下載一個名為“mpclient.dll”的合法 DLL,該 DLL 對於程序正常運行至關重要。

在 SentinelLabs 分析的案例中,攻擊者建立了自己的mpclient.dll武器化版本,並將其放置在優先載入惡意版本 DLL 檔案的位置,再將從 c0000015.log 檔案(加密的Beacon)載入加密的 Cobalt Strike 有效酬載。

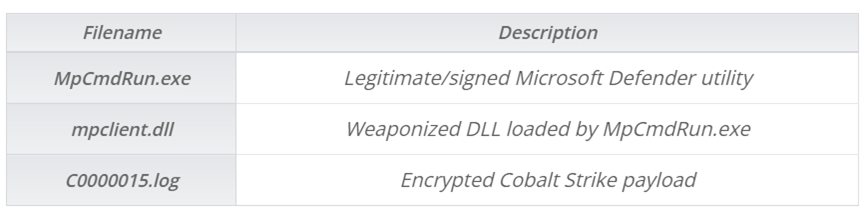

在攻擊中使用的元件與Windows Defender命令行工具的相關:

雖然目前尚不清楚 LockBit 成員如何從 VMware 切換到 Windows Defender 命令行工具以側載 Cobalt Strike 的Beacon,但現今使用就地取材 (Living Off-the-Land-LoL)的工具來逃避 EDR 和 AV 檢測非常普遍;因此,企業需檢查他們的安全控制,並追踪可能被攻擊者使用的合法可執行檔案的使用保持警惕。

LockBit 3.0 的部分入侵指標(Indicator of compromise -IOCs):

SHA1

729eb505c36c08860c4408db7be85d707bdcbf1b

091b490500b5f827cc8cde41c9a7f68174d11302

e35a702db47cb11337f523933acd3bce2f60346d

25fbfa37d5a01a97c4ad3f0ee0396f953ca51223