Insomniac Games 是《拉捷特與克拉克》系列和《漫威蜘蛛人》系列等遊戲的開發商,遭Rhysida勒索軟體入侵,連目前正打造的全新遊戲《漫威金鋼狼》的大量遊戲資料如遊戲截圖及角色設計等遭到駭客提前被曝光。

12月13日,Sony旗下電玩遊戲開發商 Insomniac Games 的系統據稱遭到Rhysida 勒索軟體集團的駭客攻擊,Rhysida聲稱對這起事件負責,並宣布,如果 Insomniac和Sony不付款,該組織將以 50個比特幣(200 萬美元)的價格出售所獲得的所有數據。

作為成功入侵的證據,Rhysida公開了 Insomniac Games機密數據,這些資料包括《漫威金鋼狼》遊戲截圖、其他漫威相關角色圖片、公司員工的護照掃描檔案,甚至包括在《漫威蜘蛛人》系列中為「蜘蛛人」主角Peter Parker配音的配音演員 Yuri Lowenthal ,其個資也被公布,其餘外洩資料還包括公司內部電郵和已簽署的機密文件等等。

Sony已就此事向《Video Games Chronicle》發表聲明,寫道「我們獲悉有關 Insomniac Games 成為網路安全攻擊受害者的報導」。該公司表示,“目前正在調查這一情況”,但指出,但無理據顯示,其他Sony部門亦受影響。

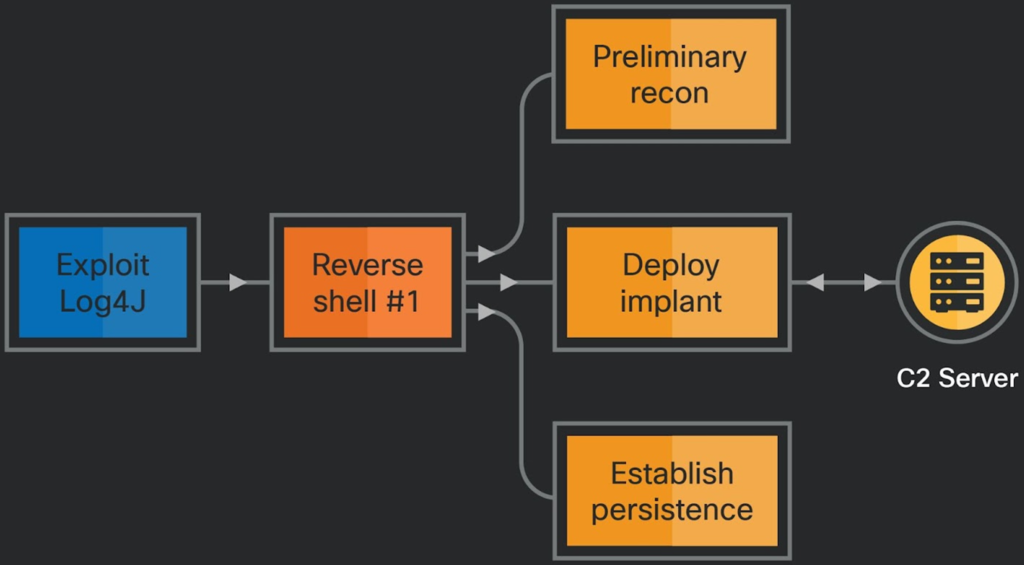

Rhysida 是網路犯罪領域相對較新的參與者,首次出現於 2023 年 5 月。美國聯邦調查局(FBI)、網路安全暨基礎設施安全局(CISA)就曾在 11 月對 Rhysida 的攻擊行動發出警告, 將其歸類為針對各行業「機會目標」的威脅者,攻擊目標包括教育、醫療保健、製造、資訊科技和政府。據了解該組織已針對近50個組織發起了攻擊,其中包括智利政府、大英圖書館和 Prospect Medical Group進行了高調的攻擊,Rhysida經營著一種以盈利為主的勒索軟體即服務 ( RaaS ),據信Rhysida的前身是Vice Society勒索軟體。根據Check Point的研究,Rhysida 和 Vice Society 部署的策略包括遠端桌面協定 (RDP) 連線、遠端 PowerShell 工作階段 (WinRM) 以及使用 PsExec 等工具進行橫向移動。值得一提的是,攻擊者展示了先進的防禦規避能力,刪除日誌和取證工件以阻礙偵測和分析,Rhysida 的勒索軟體負載部署從最初的橫向移動到廣泛部署僅花了八天。

Rhysida的部分入侵指標(Indicator of compromise -IOCs):

f875ebf4c6809e76775d54f389840da67d236b36

5b1bb39d0caa11e4ce62248ff2d031dae28725fc

6633fa85bb234a75927b23417313e51a4c155e12f71da3959e168851a600b010

4e34b9442f825a16d7f6557193426ae7a18899ed46d3b896f6e4357367276183

97766464d0f2f91b82b557ac656ab82e15cae7896b1d8c98632ca53c15cf06c4