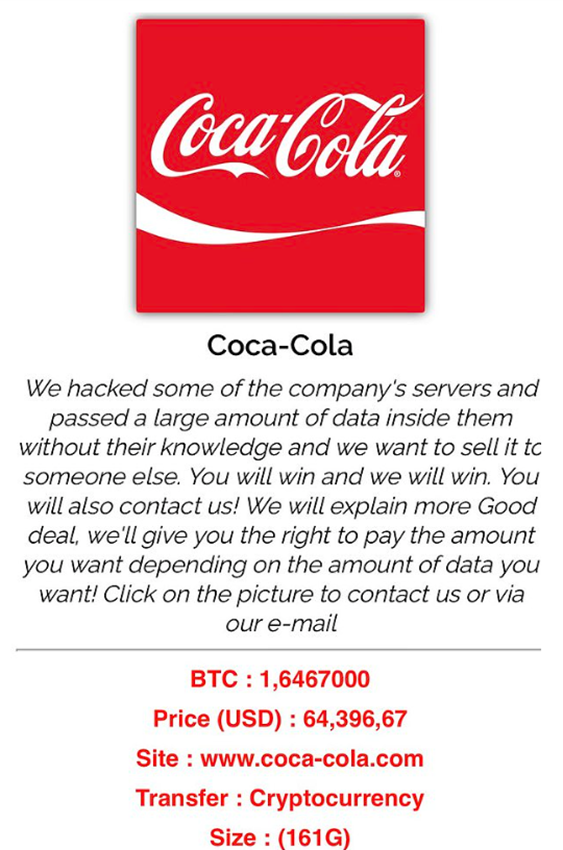

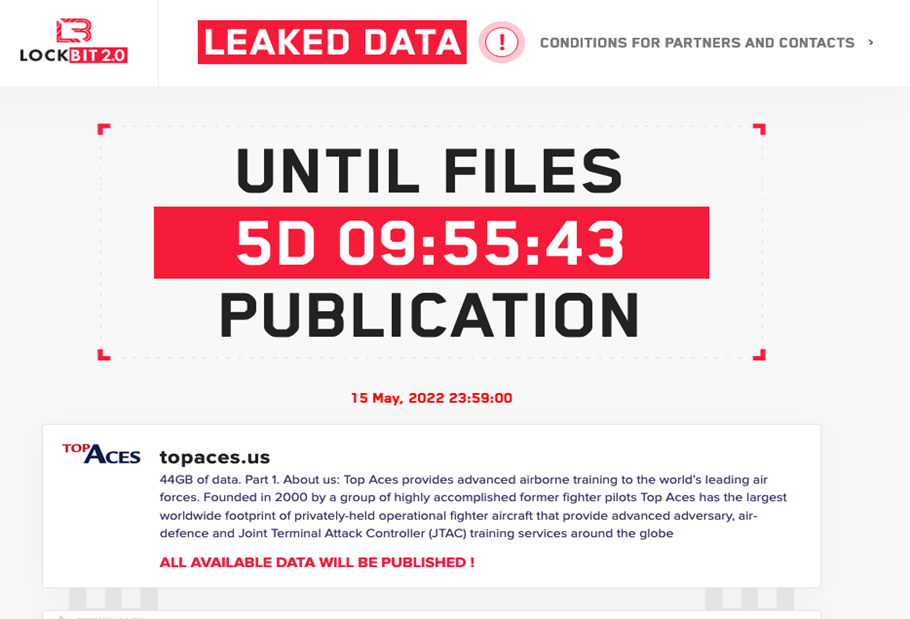

5月11日,加拿大私人假想敵公司 Top Aces透露,旗下美國分公司在調查針對其內部系統遭勒索軟體攻擊的事件,據The Record報導,Top Aces在發現被列為LockBit 2.0勒索軟體的受害者後,正展開調查。操作LockBit 2.0勒索軟體背後駭客已要求Top Aces在 5 月 15 日之前付贖金,以換取不外洩屬於Top Aces約 44 GB的數據。Top Aces擁有全球規模最大的私營戰鬥機機隊,用於為世界各地的軍隊提供訓練,除了與加拿大、德國、以色列等國家合作外,該公司還於2019年與美國簽署了一項協議,為防禦俄羅斯提供訓練工具。資安公司Emsisoft的威脅分析師 Brett Callow指出,對國防承包商的攻擊令人擔憂,因為無法知道被盜數據最終會落在哪裡。

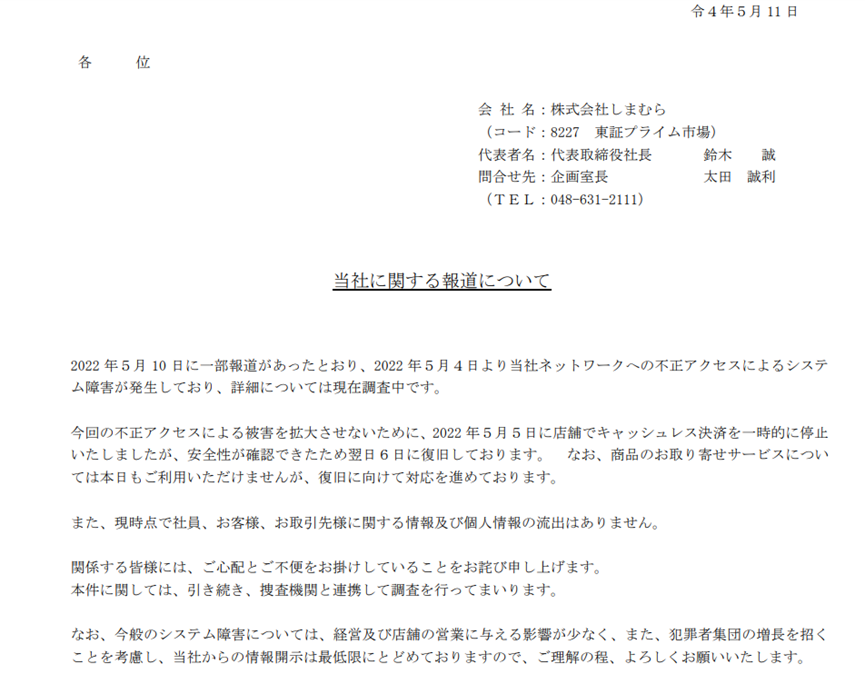

日本大型服裝連鎖企業思夢樂5月11日透露,在日本黃金週假期間,其內部系統遭駭客入侵造成系統異常,無法在店舖進行電子支付和線上產品訂購,多達2200間商店受影響。NHK報導思夢樂防止損害的進一步擴大,在5月5日暫停所有店面電子支付,6日因確認安全性,恢復電子結帳,但目前2200間店舖仍無法提供店面無現貨的商品訂購服務。

根據觀察,LockBit 2.0聲稱取得思夢樂超過 16Gb的數據,要求思夢樂在5月16日前支付贖金,另外,思夢樂表示,目前未發現有客戶或員工的個資外流。

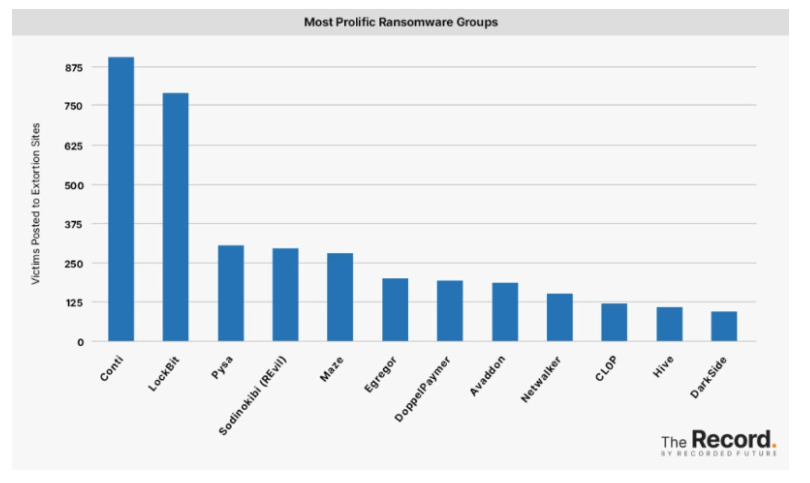

LockBit 仍然是最活躍的勒索軟體組織之一,去年發生了數百次攻擊。根據 Recorded Future 收集的數據,今年到目前為止,他們已經攻擊了至少 650 個組織。

有關LockBit2.0的部分入侵指標(Indicator of compromise -IOCs):

URL:

http://45.32.108.54:443/c0000015.log

http://45.32.108.54:443/glib-2.0.dll

IPv4: 149.28.137.7

SHA 1:

e35a702db47cb11337f523933acd3bce2f60346d

729eb505c36c08860c4408db7be85d707bdcbf1b

25fbfa37d5a01a97c4ad3f0ee0396f953ca51223

1458421f0a4fe3acc72a1246b80336dc4138dd4b

0c842d6e627152637f33ba86861d74f358a85e1f

091b490500b5f827cc8cde41c9a7f68174d11302

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”