自工業3.0以來,製造業就迎來了一股數位化、自動化、以及智慧化的風潮。網路技術的蓬勃發展以及資訊的快速流通,結合網路與機械,快速生產、客製多樣化,這些舉措讓企業整體的生產成本大幅降低,為企業提升競爭力,滿足多變的市場需求。然而這也引發了一個問題,傳統OT實體隔離的作法,在如今需要更多的與虛擬世界結合,如何靈活地應對來自網路的攻擊將會比以往更加的重要。

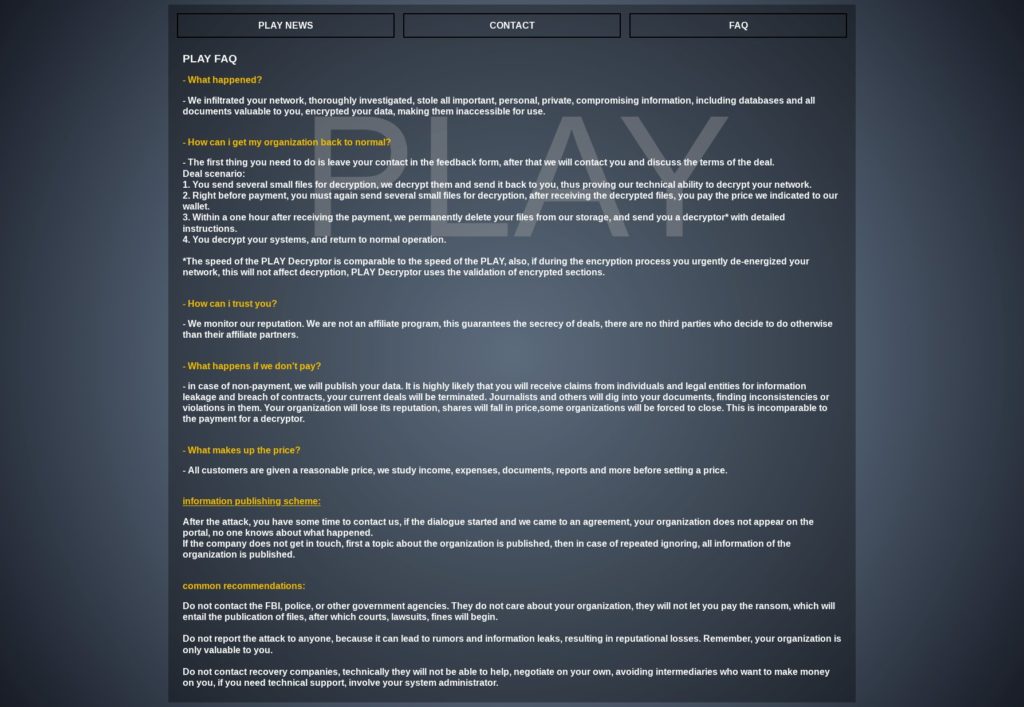

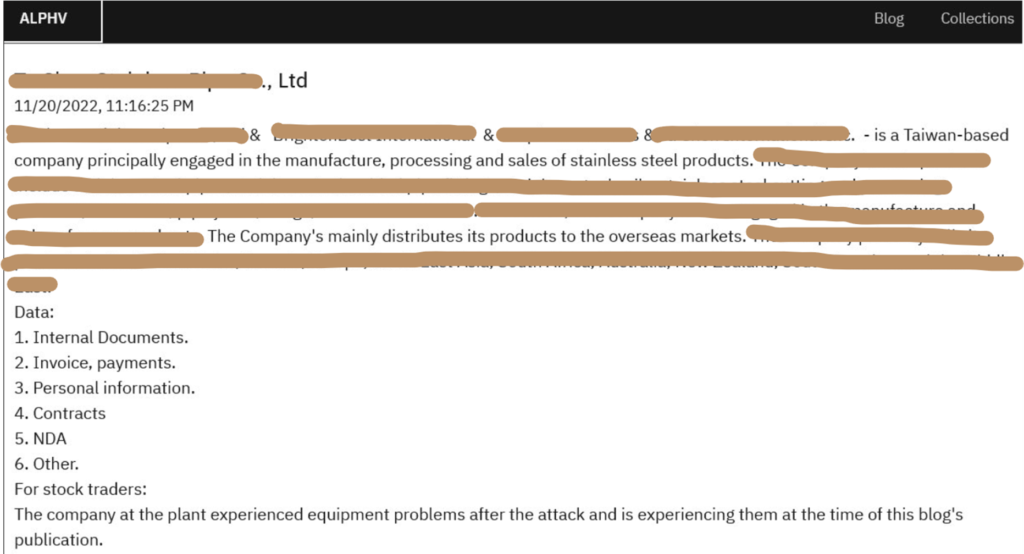

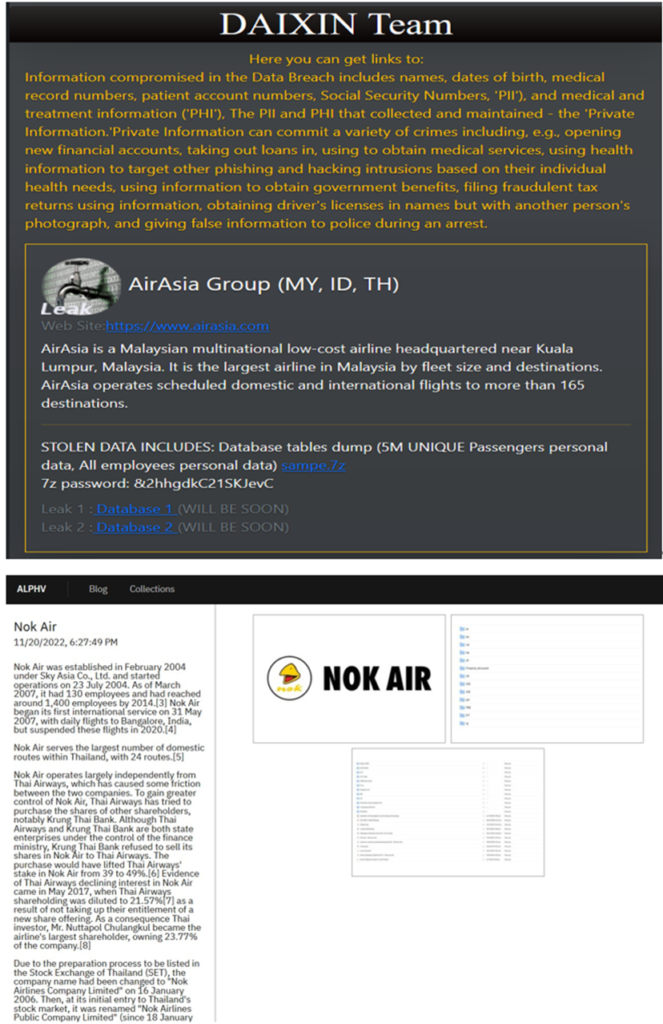

此外,在強調專業分工的現代社會,緊密且穩定的供應鏈生態已然在各個產業成形,廠商之間透過各種電子資訊交換,令整個產業供應鏈能夠高效且穩定的運作,但這也讓網路攻擊者從中找到了攻破有堅實防禦的對象的方法。透過滲透資安防護不足的供應鏈廠商,以暗渡陳倉之方式侵擾,這也使得耗費重資建設資安防護的公司不禁問道,究竟我還該做些甚麼?

供應鏈資安的議題搖身一變成為熱門話題,產業龍頭們紛紛推出屬於自己或是產業的資安標準,要求所有相關的供應廠商必須遵守,但供應鏈廠商何其繁多,以人力方式一一檢驗其資安能耐難免產生疏漏。那麼,是否有能夠統一管理供應商安全指數的資安風險管理方式呢?Panorays網路資安風險管理平台即是以此為目標的新興解決方案。它能夠以駭客的角度來檢視公司以及所有供應廠商對外的網路邊界安全狀況,透過自動化檢驗以及一系列的問卷方式,協助偵測資安風險,同時也提供補強之方法,能夠讓客戶有效地了解供應商的資安指數與可能的威脅所在,確保整體供應鏈系統能夠有效控管資安風險。

Panorays總部位於紐約和以色列,在全世界都有設立辦公室或是合作夥伴,提供第三方安全風險管控的解決方案。其主要客戶來自北美、英國、以及歐盟,涉及的領域包含製造業、金融業、以及醫療保健組織。竣盟科技自2022年第四季起引入Panorays網路資安風險管理平台,將其作為資安防護框架Billows UCM的風險評估工具,能夠讓客戶在前期的資安健檢階段獲得公正且透明的資訊,並透過該評估報告,正確且有效地規劃資安防護策略。

Billows 資通安全威脅偵測管理平台(Billows UCM),是以協助企業符合資安法規為出發點,進而開發的整合式資安合規監控服務。這項服務繼承竣盟科技過往產品特色,能快速搜集設備所有日誌,並符合各種軌跡資料長期保存的要求,提供相關稽核報表以符合法規稽核之需求。由於在符合法規規範時,企業也必須擁有一定的監控能力,所以該平台核心監控機制是以威脅情資作為動力,搜集全球不同來源的資安情資,並進行匯聚與過濾,從而萃取出高價值的可用情資。透過與Panorays的合作,將能為客戶提供更加高效且安全的資安防護解決方案。

欲了解更多關於 Billows UCM 及 Panorays 的資訊,請聯繫竣盟科技 desiree@billows.com.tw 電話: 02-25623952 ext. 16