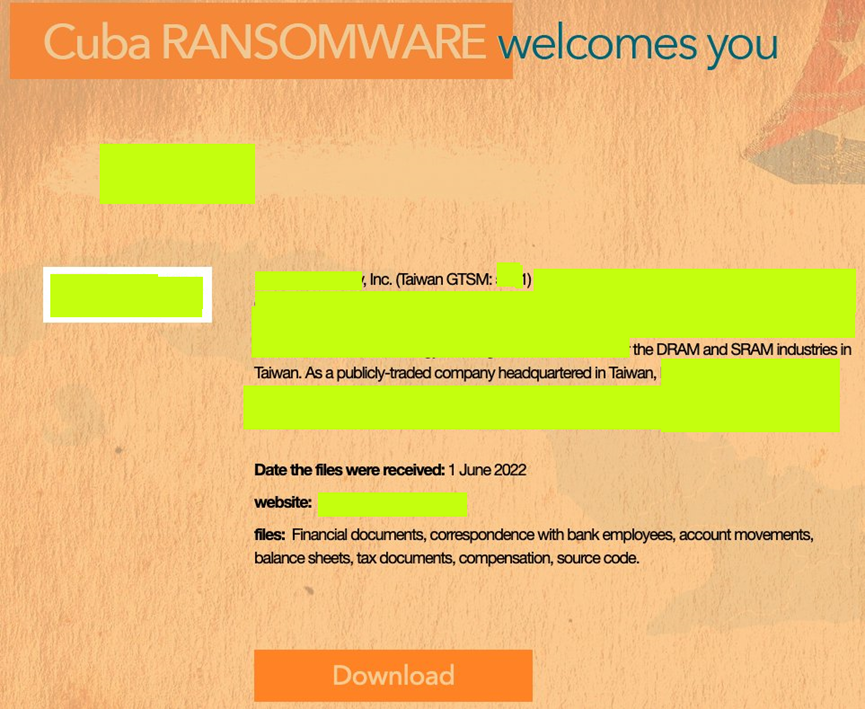

根據美國FBI及CISA的最新聯合警報(Alert AA 22-335A),截至2022年8月,古巴勒索軟體(Cuba Ransomware)在全球入侵了100多個組織(當中美國佔至少65個實體,其餘36個為其他國家,包含台灣一家受害上市半導體)後,索要超過1.45億美元的贖金,成功取得至少6千萬美元的贖金。報告指出,受古巴攻擊的美國實體的數量成長接近一倍,並持續針對五個關鍵性基礎設施進行攻擊,當中包括金融業、政府部門、醫療保健產業、關鍵性製造業及IT產業。

在此次警報中,CISA 及FBI透露Cuba勒索軟體攻擊者與 RomCom Remote Access Trojan 和 Industrial Spy 勒索軟體等其他惡意工具的幕後黑手有關聯,並進一步指出自今年年初以來擴充其新的戰術、技術與流程(TTPs) 來部署惡意軟體,據悉Cuba多數以寄生攻擊(Living Off-The-Land) 手法進行攻擊,依靠已知漏洞、網路釣魚活動、遠端桌面連線軟體和被盜憑證的組合來存取受害系統並部署惡意軟體。然而,這兩個機構引用了 Palo Alto Networks 的研究稱,自 2022 年 5 月以來,觀察到攻擊手法起了些變化,包括使用 ROMCOM RAT 惡意軟體、ZeroLogon 漏洞、本地權限提升漏洞利用和專門針對安全產品kernel driver的工具。

發現 Cuba 勒索軟體攻擊者擅長利用的漏洞,包括CVE-2022-24521一個影響 Windows 通用日誌檔案系統驅動程式的漏洞 – 以及CVE-2020-1472,是2020 年最常被利用的漏洞之一。

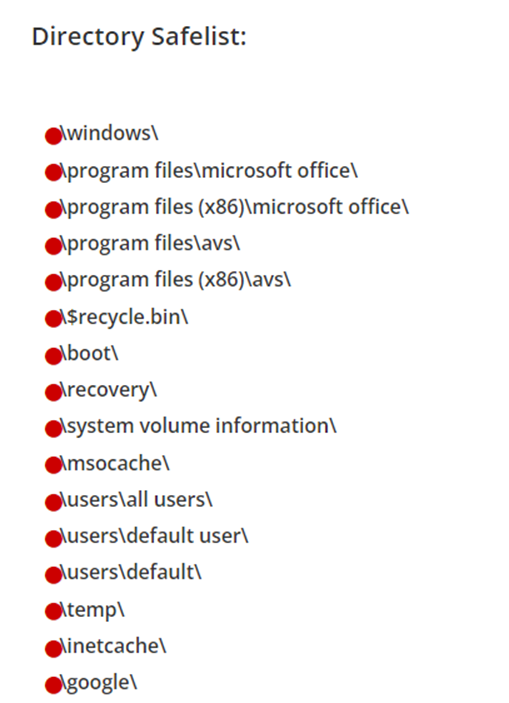

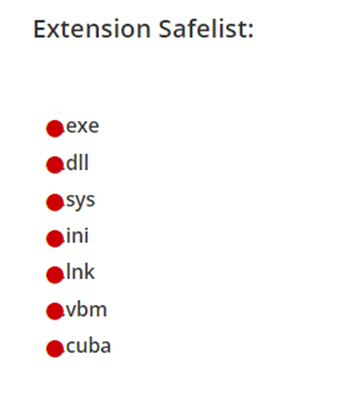

另外,此次警報大部分包括 FBI 在 2021 年 12 月發布Flash Alert CU-000156-MW的資訊,包括Cuba通過 Hancitor分發勒索軟體的事實——Hancitor 是一種以向受害者網路投放或執行竊取程式而聞名的載入程式,如遠端訪問木馬 (RAT) 和其他類型的勒索軟體。在目標網路內的受感染設備上站穩腳跟後,Cuba 勒索軟體威脅行為者使用合法的 Windows 服務(例如,PowerShell、PsExec 和各種其他未指定的服務)遠端部署有效負載並使用包含“.cuba” 副檔名的加密檔案。

在今天的聯合警報中,FBI 敦促曾在其企業或組織網路中檢測到Cuba 勒索軟體活動的人士,向其提供相關資料。

有助於識別勒索軟體組織成員和與他們合作的網路犯罪分子的有用資料包括:

*顯示與外國 IP address之間的通訊的boundary logs

*勒索信樣本

*與勒索軟體參與者的通訊

*比特幣錢包資料

*解密檔案和或加密檔案的良性樣本

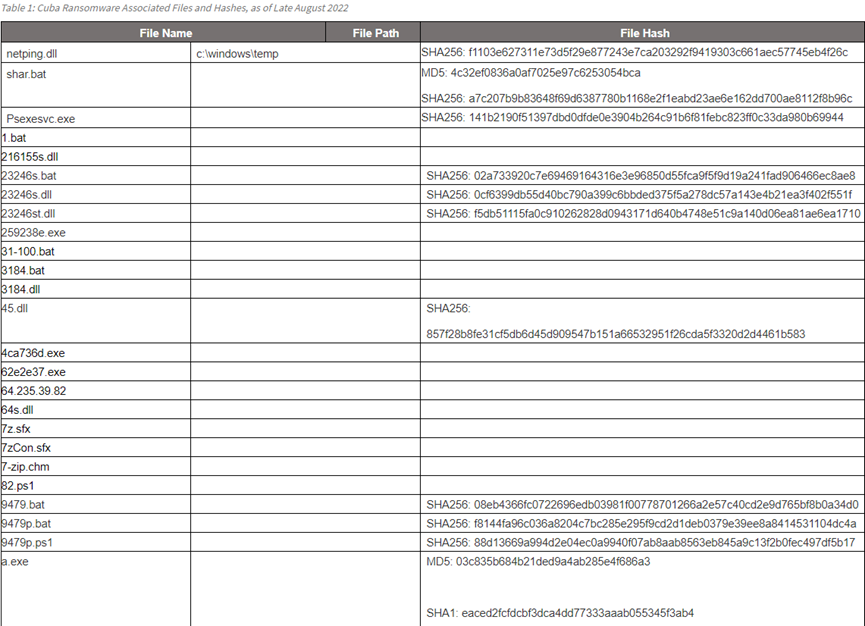

警報中提供有關古巴勒索軟體的入侵指標(Indicator of compromise -IOCs):

“轉貼、分享或引用文章內容,請註明出處為竣盟科技 https://www.billows.com.tw , 以免觸法”