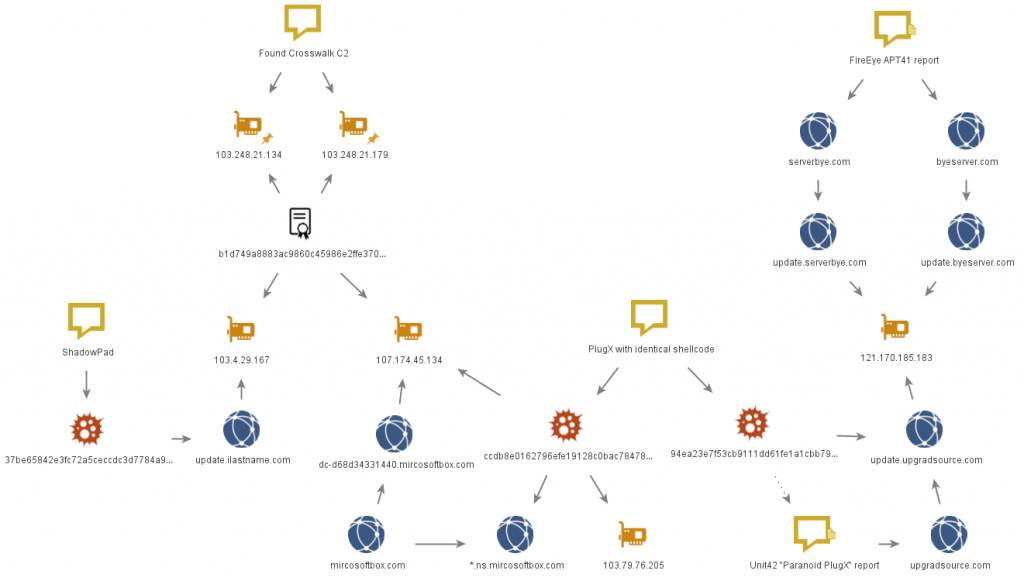

美國司法部於美國時間昨天2月17日正式指控3名北韓國家級駭客,3名駭客分別是36歲的樸金赫(Park Jin Hyok)、31歲的鍾昌赫(Jon Chang Hyok)和27歲的金日(Kim Il),根據起訴書他們均效力於北韓情報機構北韓偵察總局,同為Lazarus Group駭客集團的成員,指控他們串謀發起一系列大規模駭客攻擊,從金融機構和企業竊取和勒索13億美元以上的現金和加密貨幣,從以獲得資金來支持北韓政權。起訴書也稱,3名駭客密謀開發和發布惡意加密貨幣應用程式。

根據起訴書,三人有時駐紮在北韓以外的其他國家,包括俄羅斯和中國。由於西方的制裁削弱了北韓的經濟,司法部警告說,北韓正在開發一些先進的能力來線上竊取金錢。其中一位駭客是北韓情報機構的官員樸鎮赫(Park Jin-hyok),在2018年朴鎮赫(Park Jin Hyok ,譯音)被控犯下2014年美國索尼影業公司(Sony Pictures)遭駭案、製作勒贖軟體WannaCry,以及2016年從孟加拉央行竊取8100萬美元等。

這次新增兩名被告─鍾昌赫(Jon Chang Hyok,譯音)和金日(Kim Il,譯音),他們也與朴鎮赫在北韓軍事情報機構的偵察總局(Reconnaissance General Bureau)工作。這三人被指控開發了幾種惡意的加密貨幣應用程式,這為它們提供了進入受害者電腦的後門。他們通過加密貨幣搶劫獲得了至少1.12億美元的收益。其中包括2017年來自斯洛文尼亞加密貨幣交易所的7500萬美元; 2018年從印尼交易所獲得近2500萬美元; 以及八月份來自紐約一家金融服務公司的1,180萬美元,駭客在其中利用CryptoNeuro Trader應用程式作為後門。

他們還被指控針對美國國防承包商,能源,航空航天和技術公司以及國務院和五角大樓進行魚叉式網路釣魚(Spear phishing)活動駭入受害電腦。另外,他們建立了一個假的加密貨幣公司並發布Marine Chain Token。美國司法部表示,該計劃允許用戶通過加密貨幣token購買海上船隻的所有權,從而使北韓能夠獲得投資者資金並繞過美國的制裁。

美國助理司法部長John Demers表示,北韓駭客使用鍵盤而非槍枝,竊取加密貨幣而非直接搶劫現金,形容他們是世界上最大的銀行搶劫犯和帶有國旗的犯罪集團。

除了美國司法部的指控外,美國國土安全部網路安全暨基礎安全局(CISA)昨天還發布了有關AppleJeus惡意軟體的報告, AppleJeus是 Lazarus Group在攻擊行動目標大多與加密貨幣實體相關使用的惡意軟體。

有關AppleJeus惡意軟體的情資

https://otx.alienvault.com/pulse/602d5044d7b695af9c39ce5f

有關Lazarus Group的情資

https://otx.alienvault.com/pulse/5f453929b07a627ecdfd9af9

https://otx.alienvault.com/pulse/601052e27a2c451b3ba5ed31

https://otx.alienvault.com/pulse/60103a3268891c63b1f24d74

Source:

https://www.justice.gov/usao-cdca/press-release/file/1367721/download