駭客組織 Lazarus Group 利用 Magecart 側錄攻擊從歐盟和美國站點竊取信用卡數據…

總部位於荷蘭的安全公司 Sansec 研究人員稱,自 2019 年 5 月以來,臭名昭彰的北韓駭客組織 Lazarus Group 至少對數十家電子商務商店進行了攻擊,其中包括最近對美國飾品零售商Claire’s 的高調攻擊。

北韓 Lazarus Group 又名 Hidden Cobra,為了使側錄攻擊業務獲利,開展了全球滲透網路,劫持並利用了合法的網站進行成犯罪活動。網路罪犯使用網路惡意腳本,從結帳頁面複製敏感的信用卡數據。在調查信用卡盜竊案時,Sansec 的研究人員發現竊取者進行了網路魚叉式釣魚攻擊,而將他們共享的基礎架構以及程式碼中各種特徵關聯起來,最後將這個對信用卡的側錄攻擊歸咎於北韓的 Lazarus Group。

受害者包括飾品巨頭 Claire’s, 黃氏珠寶商(Wongs Jewellers), Focus Camera, Paper Source, Jit Truck, CBD Armour, Microbattery and Realchems 等數十家商店。

Lazarus Group 以已滲透的網路用來匯集被盜資產,以便在暗網上出售。為了掩蓋自己的踪跡,他們破壞了合法企業的網站,並轉存被盜的信用卡資料。根據 Sansec 的調查結果,Lazarus Group 劫持了位於意大利模特經紀公司(Lux Model Agency)的網站,位於新澤西州的一家書店,以及位於德黑蘭的一家老式音樂商店。

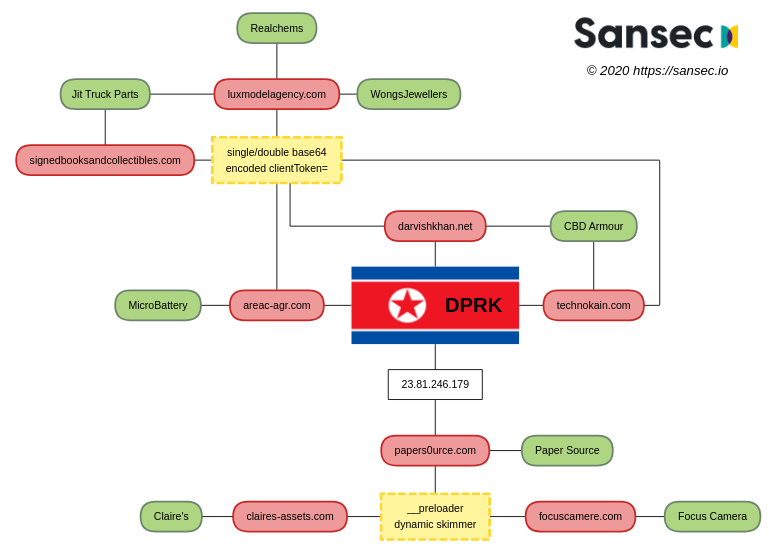

註冊與受害者商店相似的域名這個策略似乎為 Lazarus Group 帶來成果。已經確定最近的側錄活動與先前記錄的北韓駭客活動之間存在多個獨立的聯繫。下圖顯示綠色為受害者的存儲區,紅色表示受 Lazarus Group 控制的滲透節點。黃色表示其操作方式(或TTP)。

研究人員將滲透網域與北韓的網路攻擊聯繫在一起, 並稱 Lazarus Group 在網路釣魚事件發生後分發惡意軟體進行攻擊:

darvishkhan.net(垃圾郵件活動 1,2)

areac-agr.com(從 Dacls RAT 的伺服器下載)

papers0urce.com(與 areac-agr.com 共用 IP,在 Dacls 示例中進行硬編碼)

最初的滲透節點是 Lux Model Agenc y網站,但該惡意軟體在 24小 時內消失,並在一周後重新出現在同一家商店中。但這一次,惡意軟體進入了新澤西的一家書店。

在幾個月中,相同的惡意腳本使用以下被劫持的站點加載並收集被盜的信用卡,進而感染了數十家商店:

stefanoturco.com(在2019-07-19和2019-08-10之間)

technokain.com(在2019-07-06和2019-07-09之間)

darvishkhan.net(在2019-05-30和2019-11-26之間)

areac-agr.com(在2019-05-30和2020-05-01之間)

luxmodelagency.com(介於2019-06-23和2020-04-07之間)

Signedbooksandcollectibles.com(在2019-07-01和2020-05-24之間)

後記: 有關北韓發起的 Magecart 側錄攻擊的消息表示著,專制政權正在使用另一種策略來填補其國庫。Lazarus 的名字很大程度上與加密貨幣交易所和銀行的網路攻擊有關,這是第一次被指控針對零售商店。根據安全公司 Group-IB 的報告,Lazarus 在 2017 年至 2018 年間,成功竊取了價值6億美元的加密貨幣。

竣盟科技官網:

竣盟科技line@

參考資料:

*****竣盟科技快報歡迎轉載,但請註明出處。